本節介紹將 Workspace ONE Access 設定為 VMware Cloud Web Security 的身分識別提供者 (IdP)。我們先介紹 Workspace ONE 組態,接著介紹 VMware Cloud Orchestrator 組態。

必要條件

使用者需要具備以下項目,以將 Workspace ONE 設定為

VMware Cloud Web Security 的身分識別提供者:

- Workspace ONE 帳戶。

- 在生產 VMware Cloud Orchestrator 上已啟用 Cloud Web Security 的客戶企業。Orchestrator 必須使用 4.5.0 版或更新版本。

Workspace ONE Access 組態

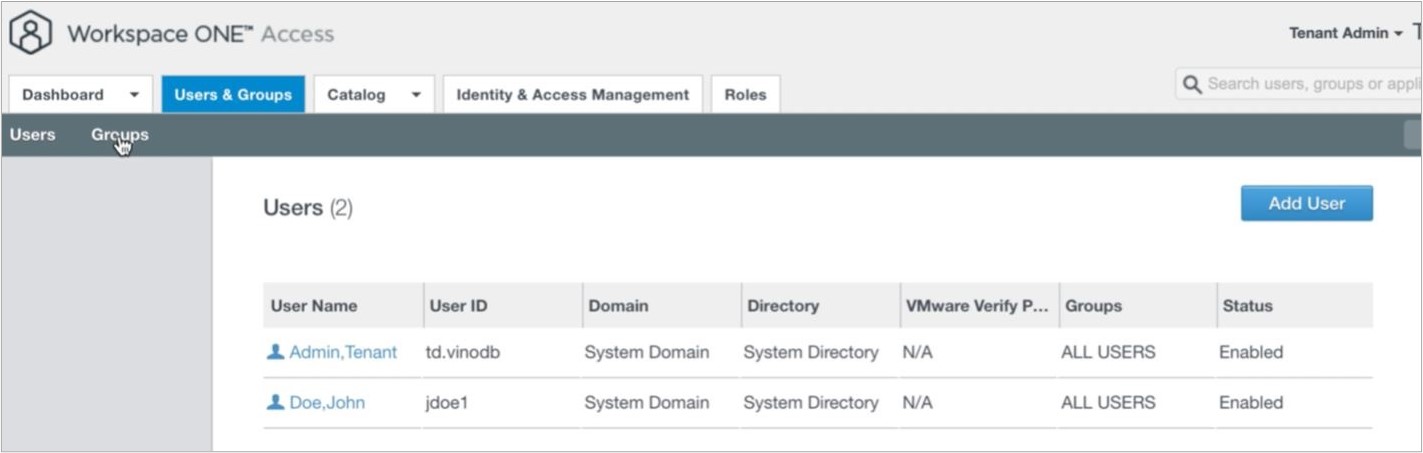

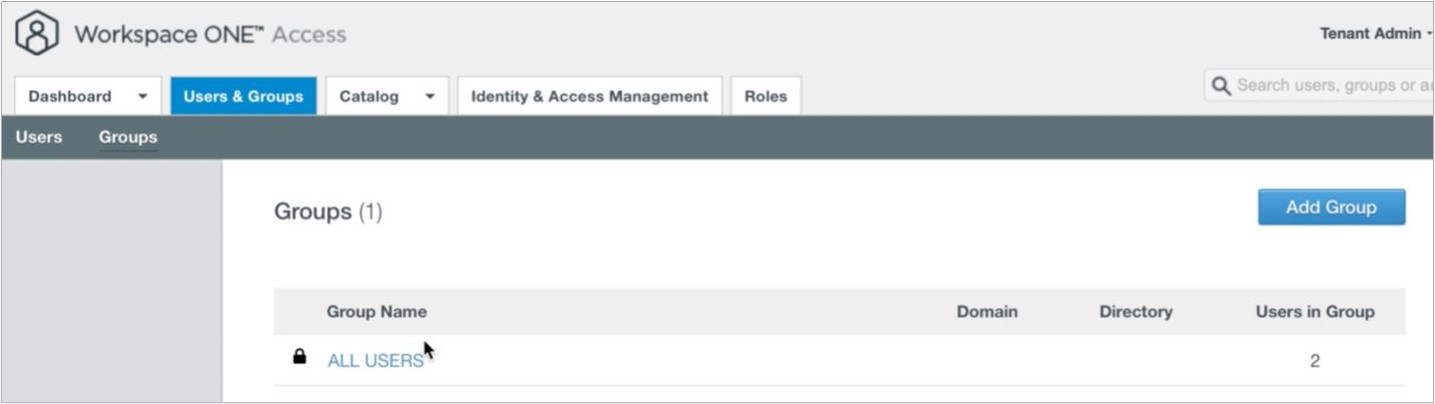

- 建立使用者和群組將使用者與群組相關聯。

- 移至。

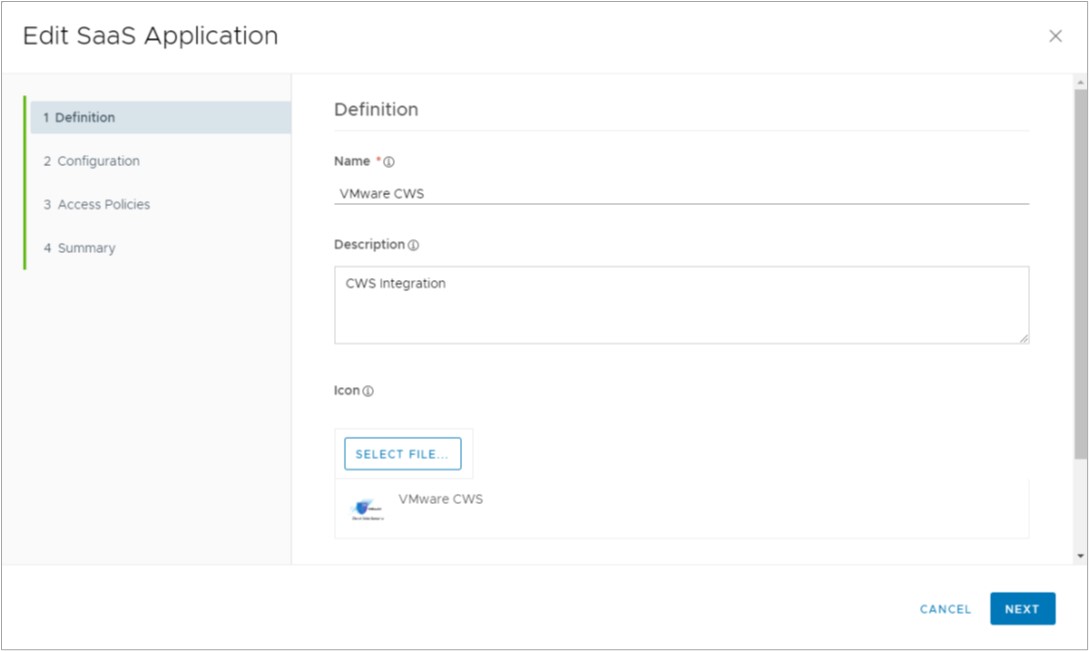

- 按一下新增 (New),以新增一個新應用程式。

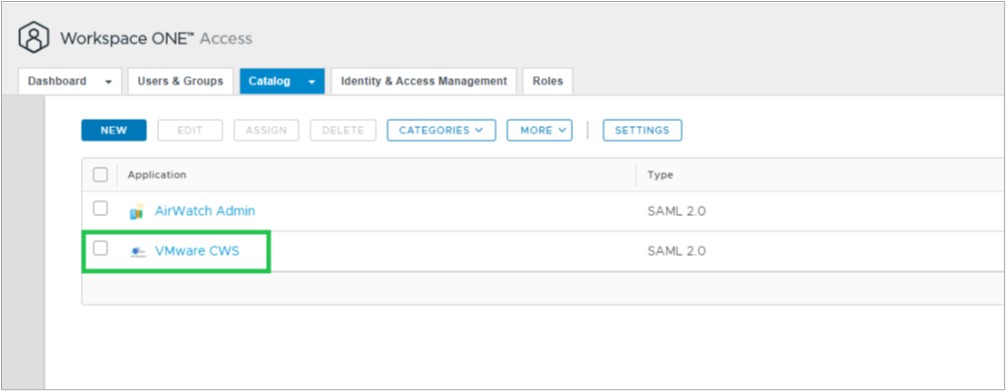

- 將該應用程式命名為 VMware CWS,然後按下一步 (Next)。

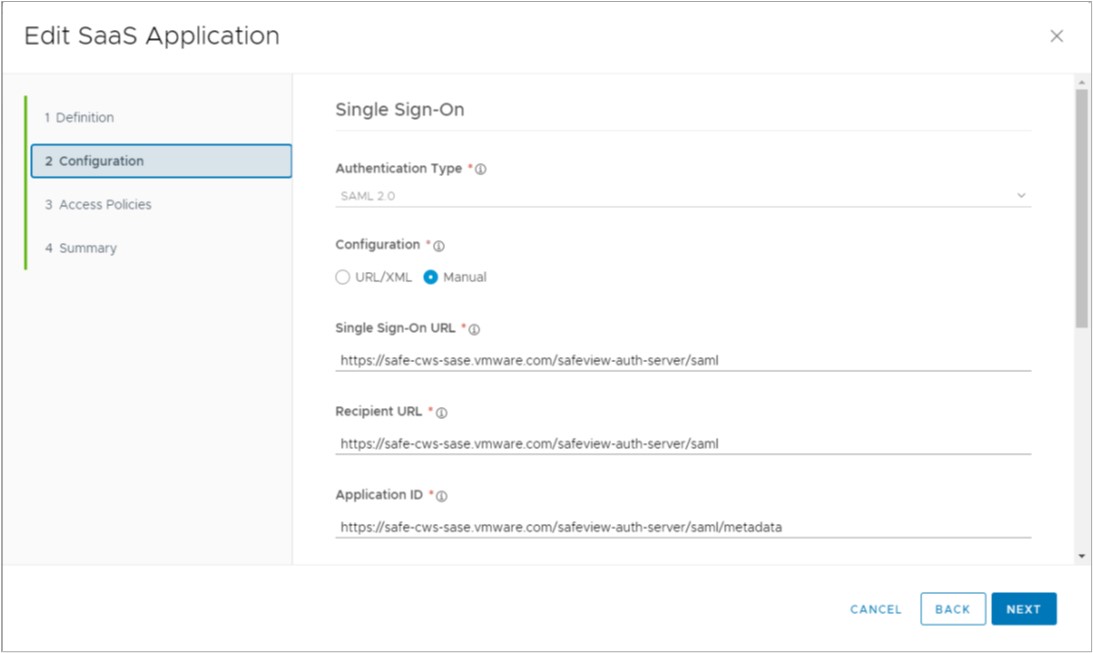

- 在組態 (Configuration) 區段中:

- 針對單一登入,輸入下列詳細資料:

- 驗證類型:SAML 2.0

- 組態:手動

- 單一登入 URL:https://safe-cws-sase.vmware.com/safeview-auth-server/saml

- 收件者 URL:https://safe-cws-sase.vmware.com/safeview-auth-server/saml

- 應用程式識別碼:https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata

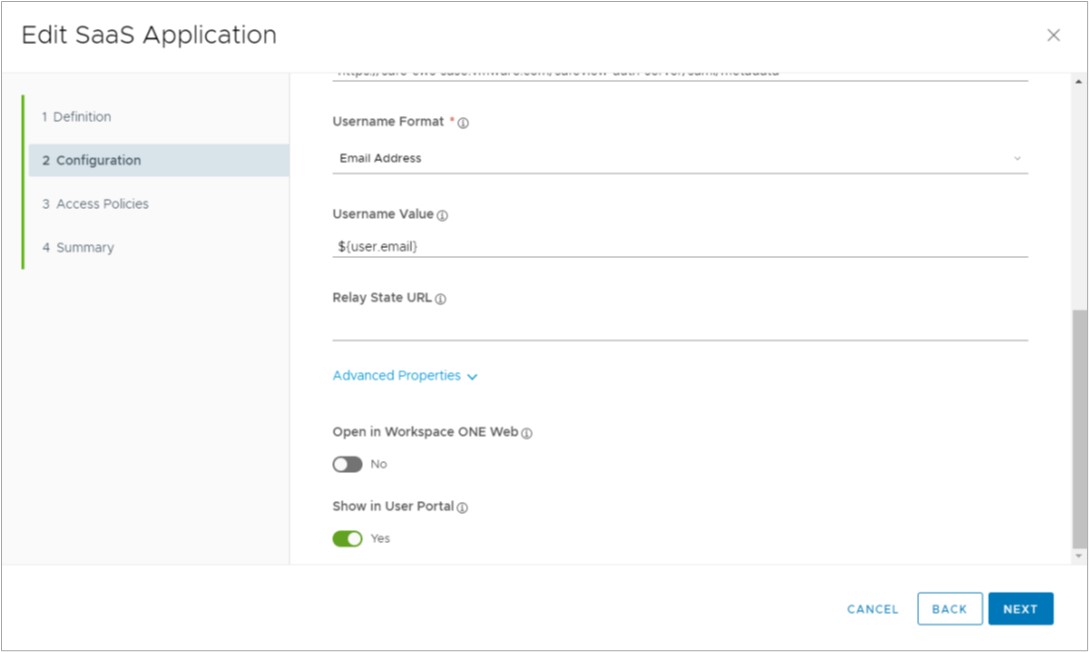

- 使用者名稱格式:電子郵件地址 ([email protected])

- 使用者名稱值:${user.email}

- 按一下進階內容 (Advanced Properties),並新增自訂屬性對應 (Custom Attribute Mapping),如下所示。此組態用來在 SAML 判斷提示中傳送群組屬性。

備註: 名稱必須是「groups」,值為 ${groupNames}。

- 按下一步 (Next)。

- 針對單一登入,輸入下列詳細資料:

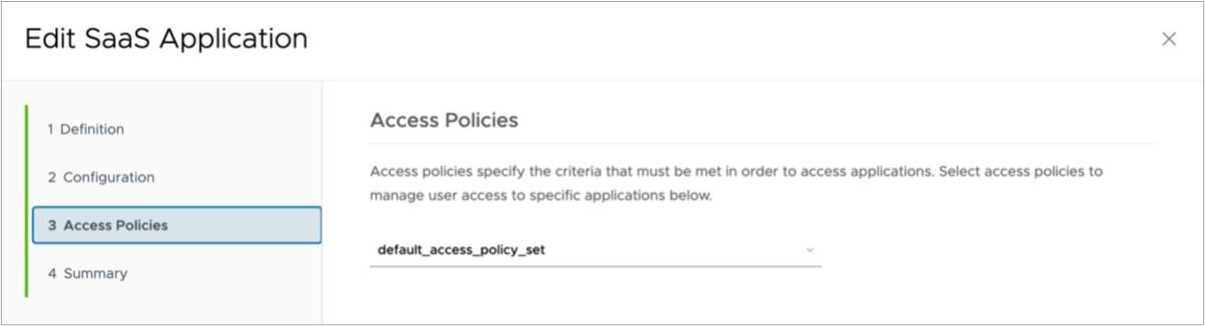

- 在存取原則 (Access Policies) 頁面上,會自動選取「default_access_policy_set」。

- 按下一步 (Next),然後按一下儲存並指派 (Save and Assign)。

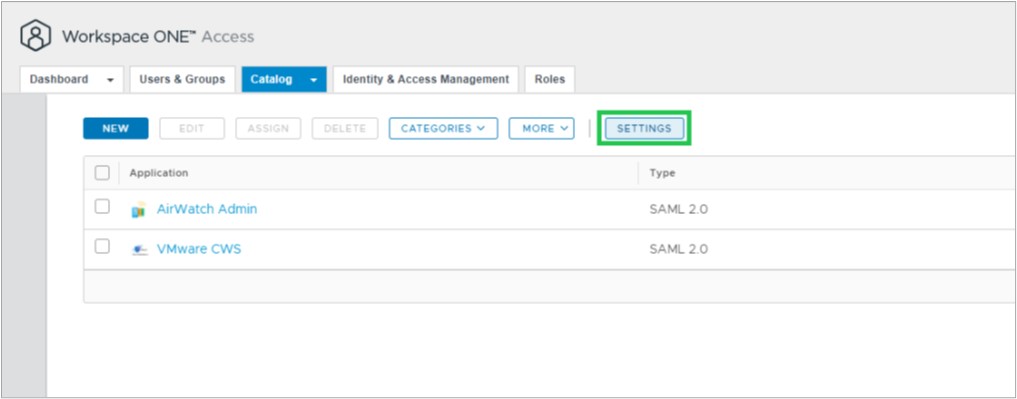

- 在 之下,按一下設定 (Settings)。

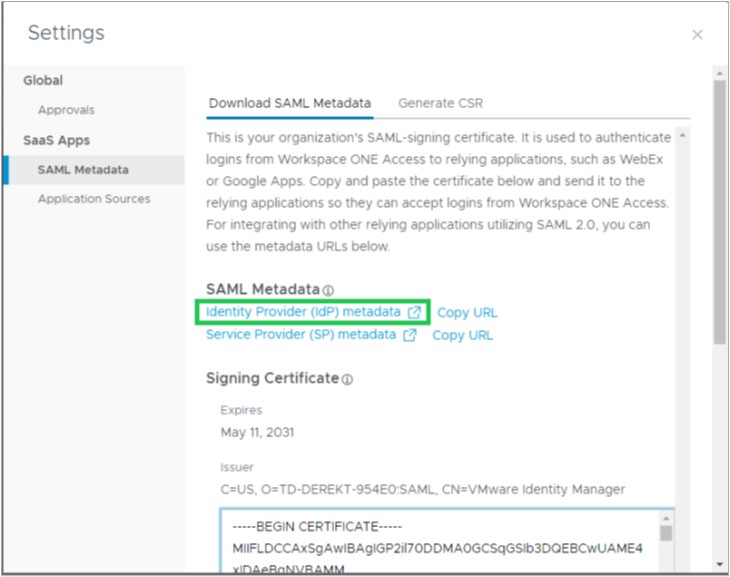

- 在設定 (Settings) 視窗中,移至 SAML 中繼資料 (SAML Metadata) 區段。

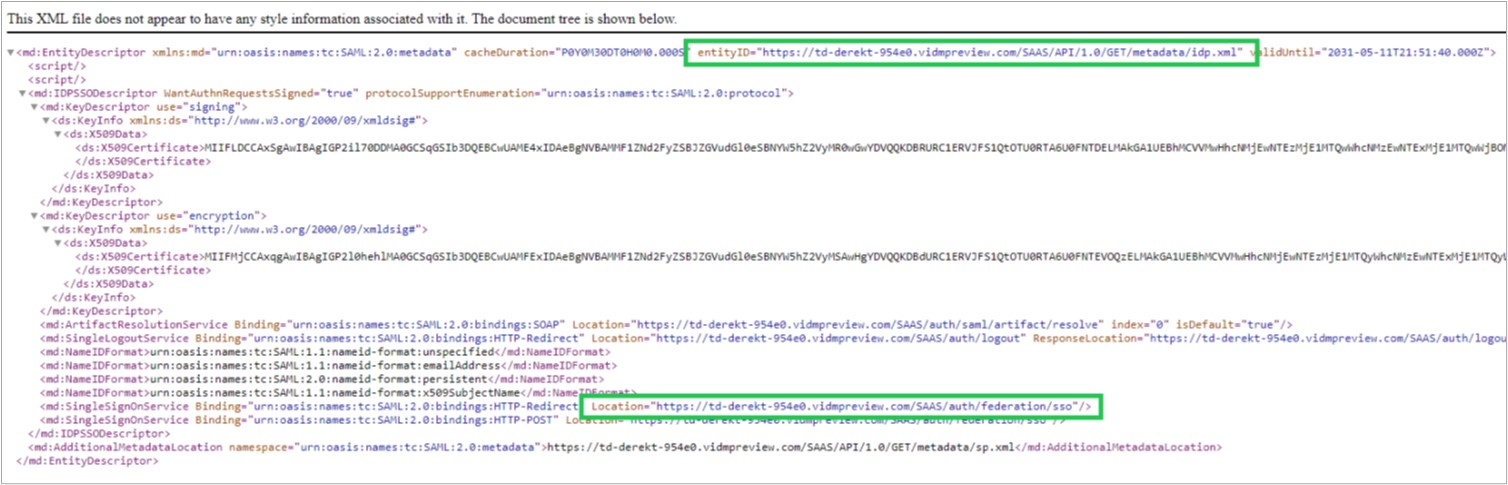

- 按一下身分識別提供者 (IdP) 中繼資料 (Identity Provider (IdP) metadata)。此動作會在您的瀏覽器中開啟新視窗,且其中含有 XML 資料。將「entityID」和「Location」URL 複製到記事本。

- entityID:https://<ws1access_server>/SAAS/API/1.0/GET/metadata/idp.xml

- Location:https://<ws1access_server>/SAAS/auth/federation/sso

其中,<ws1access-server> 是您環境中的 Workspace ONE Access 伺服器。

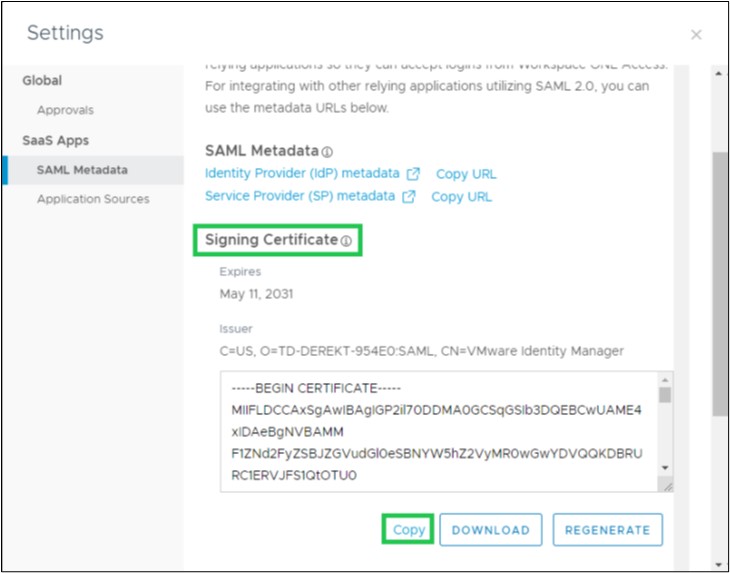

- 回到設定 (Setting) 視窗,然後將簽署憑證 (Signing Certificate) 內容複製到記事本。

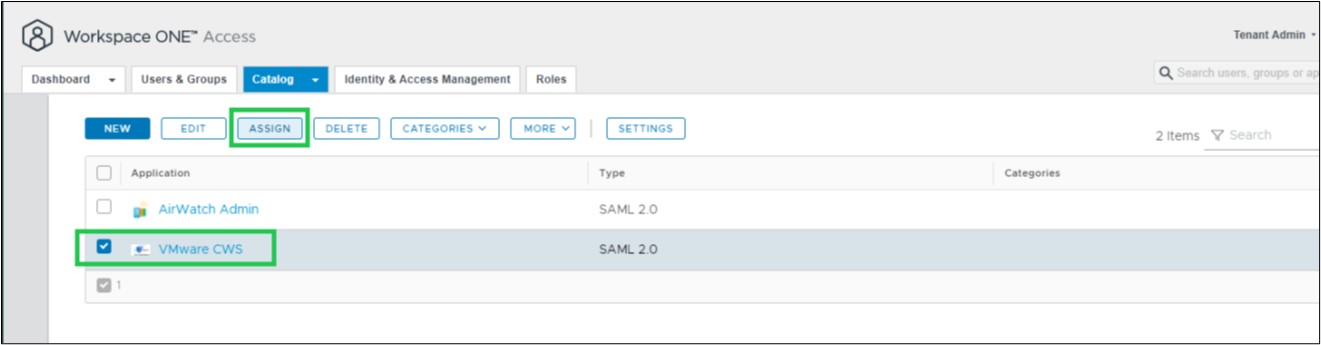

- 將使用者群組指派給 VMware CWS Web 應用程式。

VMware Cloud Orchestrator 組態

- 登入新的 Orchestrator UI。

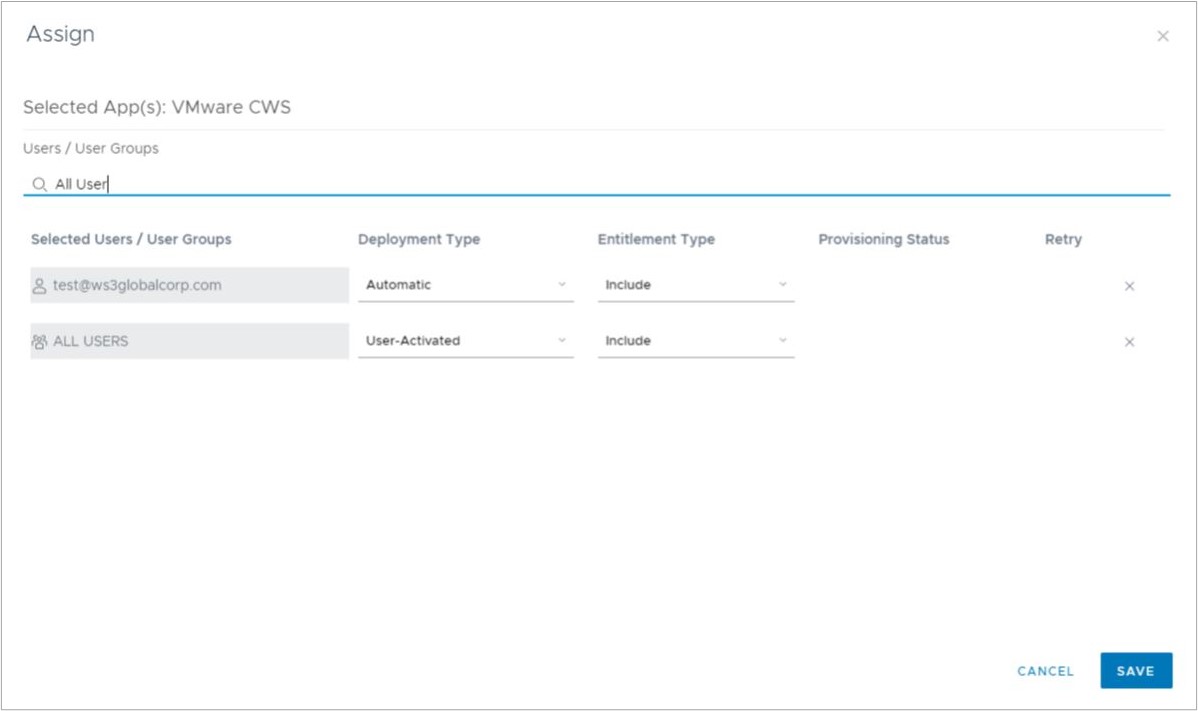

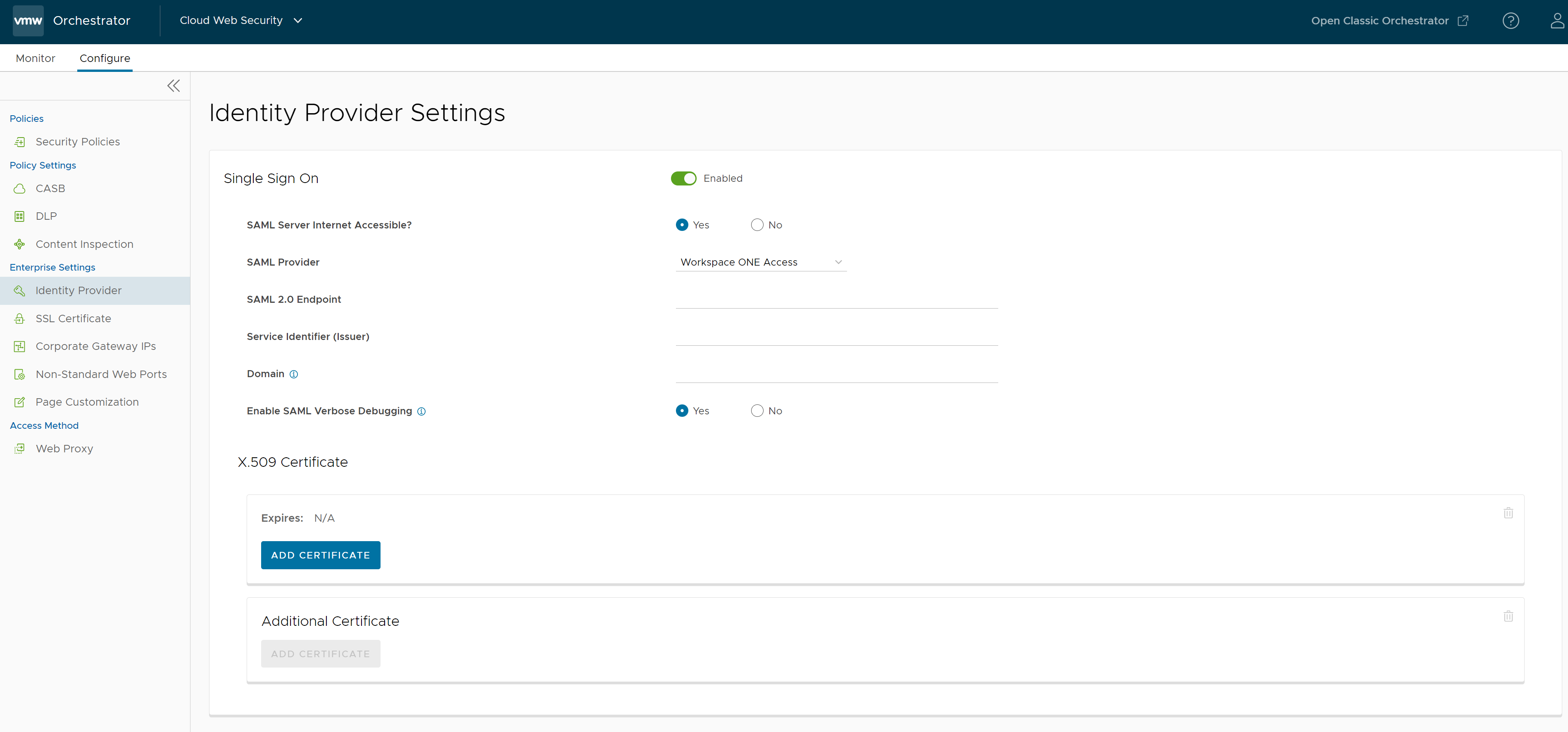

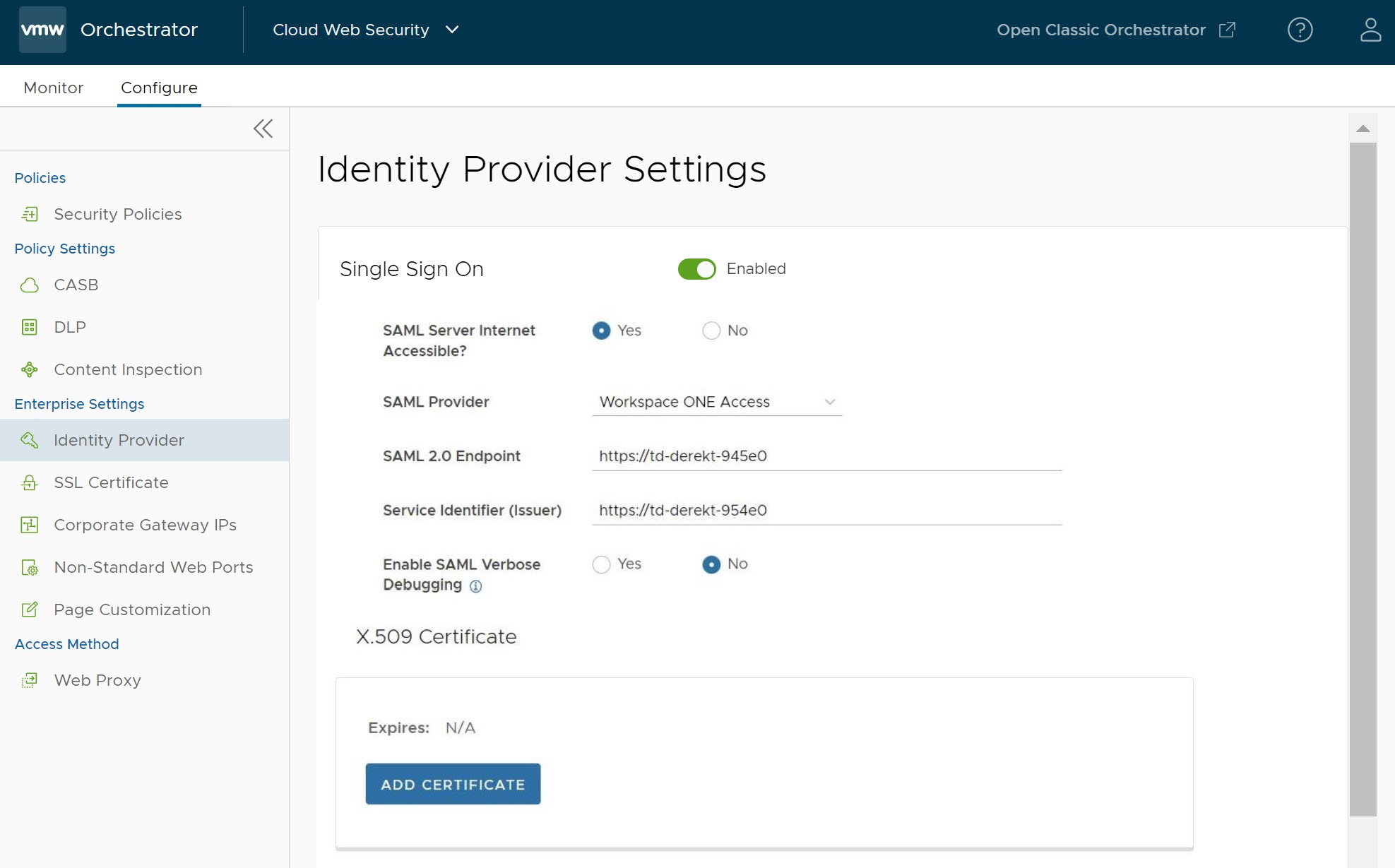

- 移至 。會顯示身分識別提供者設定 (Identity Provider Settings) 頁面。

- 將單一登入 (Single Sign On) 切換至已啟用 (Enabled)。

- 設定下列項目:

- 對於 SAML 伺服器網際網路是否可供存取 (SAML Server Internet Accessible),請選取是 (Yes)。

- 對於 SAML 提供者 (SAML Provider),請選取 Workspace ONE Access。

- 對於 SAML 2.0 端點 (SAML 2.0 Endpoint),請從記事本中複製 Location URL。例如,Location:https://<ws1access_server>/SAAS/auth/federation/sso

- 對於服務識別碼 (簽發者) (Service Identifier (Issuer)),請從記事本中複製 entityID URL。例如,entityID:https://<ws1access_server>/SAAS/API/1.0/GET/metadata/idp.xml

- X.509 憑證,按一下新增憑證 (Add Certificate),然後從記事本中複製憑證,並貼到此處。

- 按一下儲存變更 (Save Changes)

- 為 Workspace ONE Access 網域新增 SSL 略過規則。

- 導覽至 。

- 選取現有的原則,以新增 SSL 略過規則,然後按一下編輯 (Edit) 按鈕。

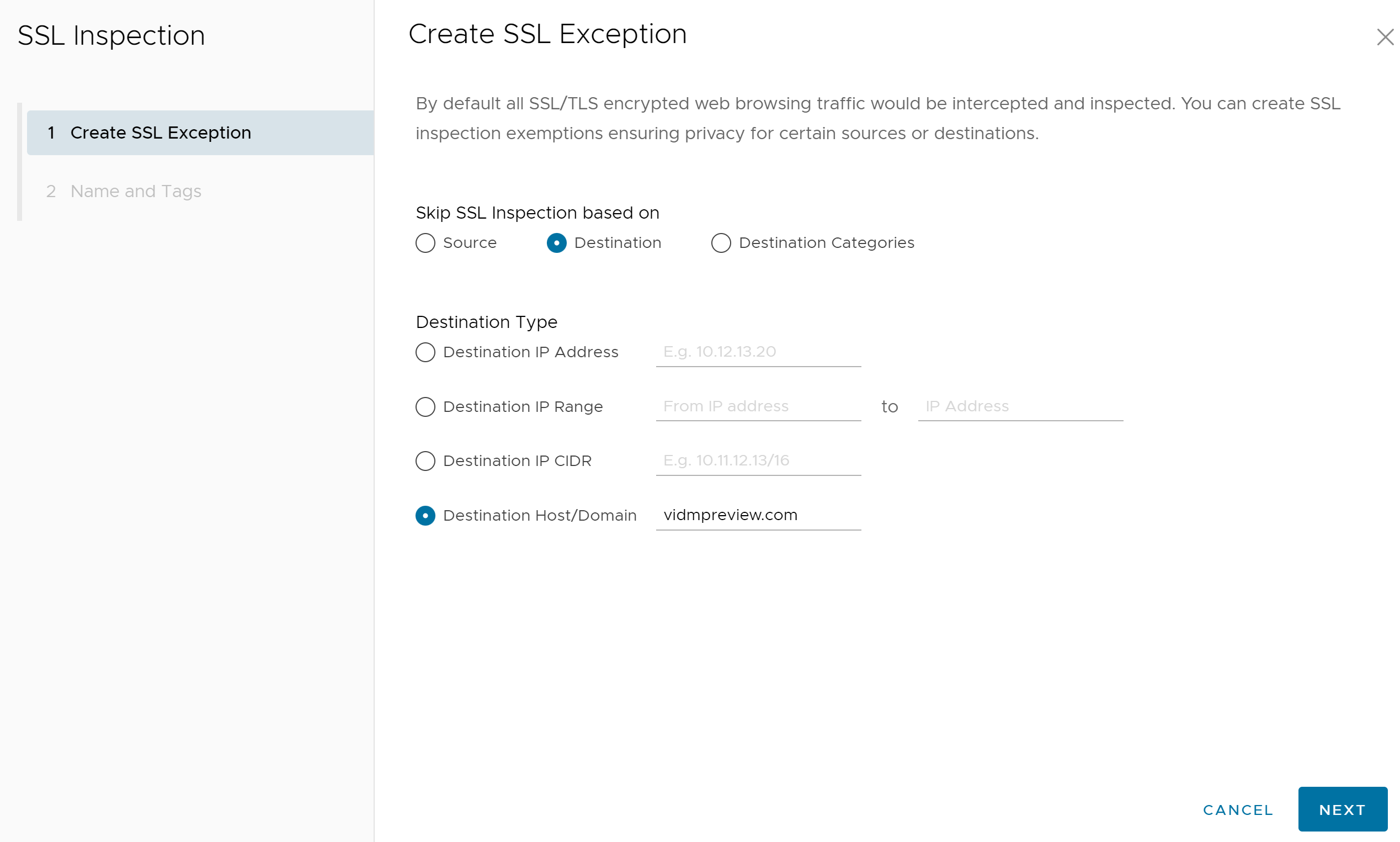

- 按一下 SSL 檢查 (SSL Inspection) 索引標籤,然後按一下 + 新增規則 (+ Add Rule)。建立 SSL 例外狀況 (Create SSL Exception) 畫面隨即出現。

- 在建立 SSL 例外狀況 (Create SSL Exception) 畫面中,設定以下內容,然後按下一步 (Next):

- 對於略過 SSL 檢查的依據 (Skip SSL Inspection based on),請選取目的地 (Destination)。

- 對於目的地類型 (Destination Type),請選取目的地主機/網域 (Destination Host/Domain)。

- 對於網域 (Domain),請輸入 vidmpreview.com。

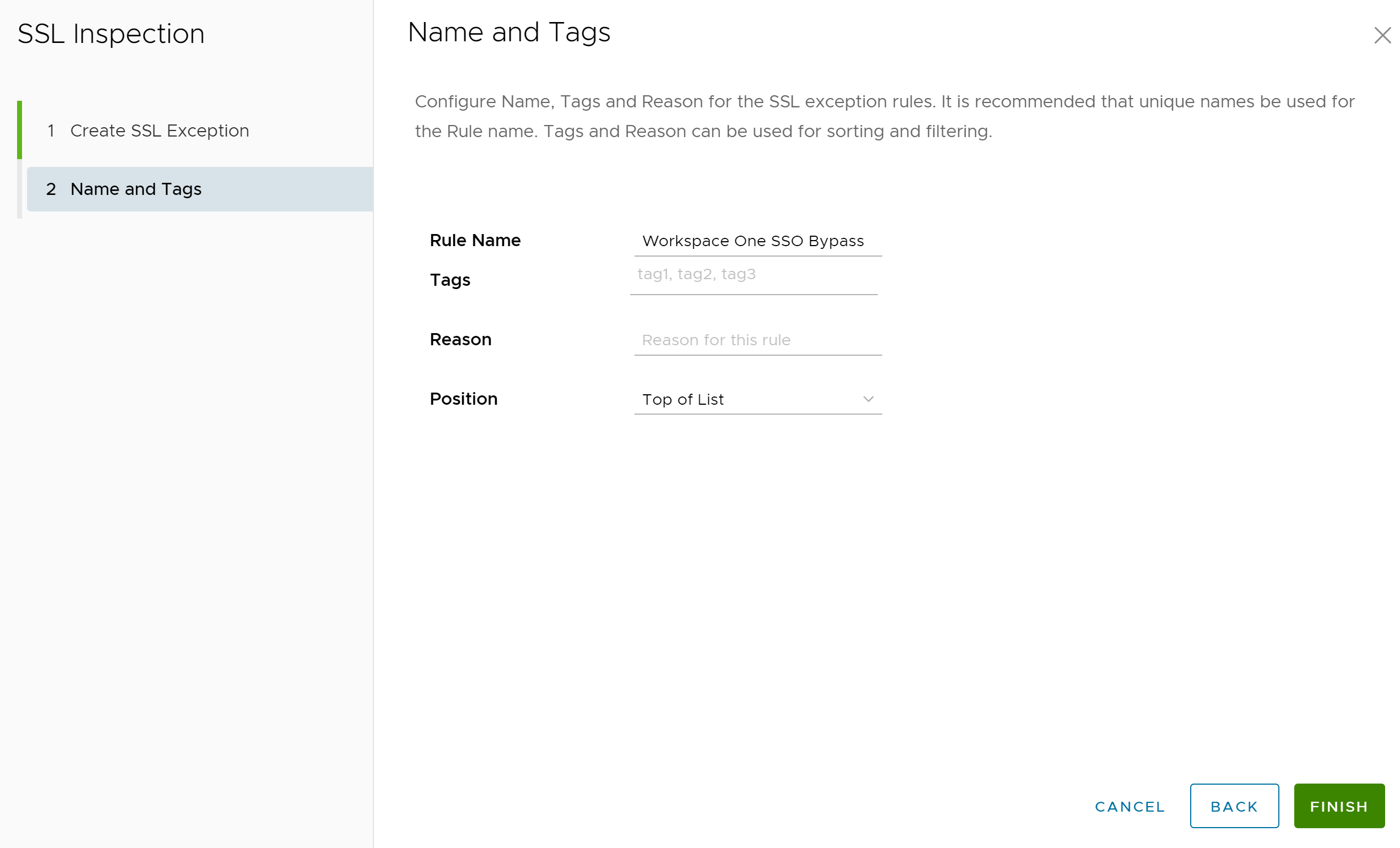

- 在名稱和標籤 (Name and Tags) 畫面中,輸入規則的唯一名稱,並視需要新增原因。

- 按一下完成 (Finish),然後發佈適用的安全性原則,來套用這個新規則。

重要: vidmpreview.com 網域是 Workspace ONE 網域的一部分,如以下文件中所述: 建議設定 SSL 檢查略過規則的網域和 CIDR。如果您已設定 SSL 略過規則,且其中包含兩個 Workspace ONE 網域,則可以略過這個步驟。如果您嘗試設定上述規則,同時已將 Workspace ONE 網域集包含在現有 SSL 略過規則中,則新規則會擲出錯誤,因為每個企業客戶僅允許或只需要一個 SSL 略過網域執行個體。如需應設定 SSL 略過規則的網域的詳細資訊,請參閱建議設定 SSL 檢查略過規則的網域和 CIDR。

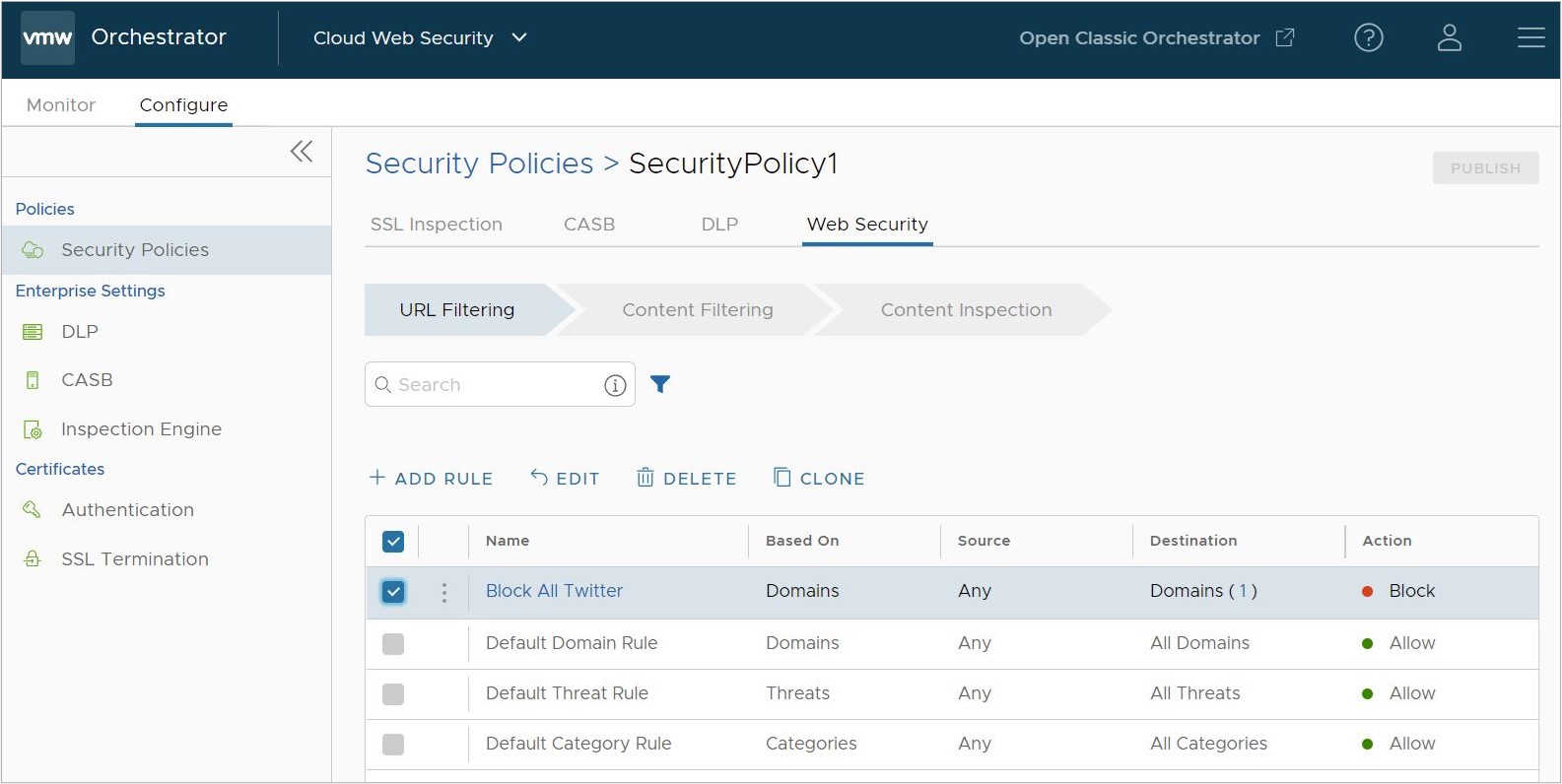

驗證組態

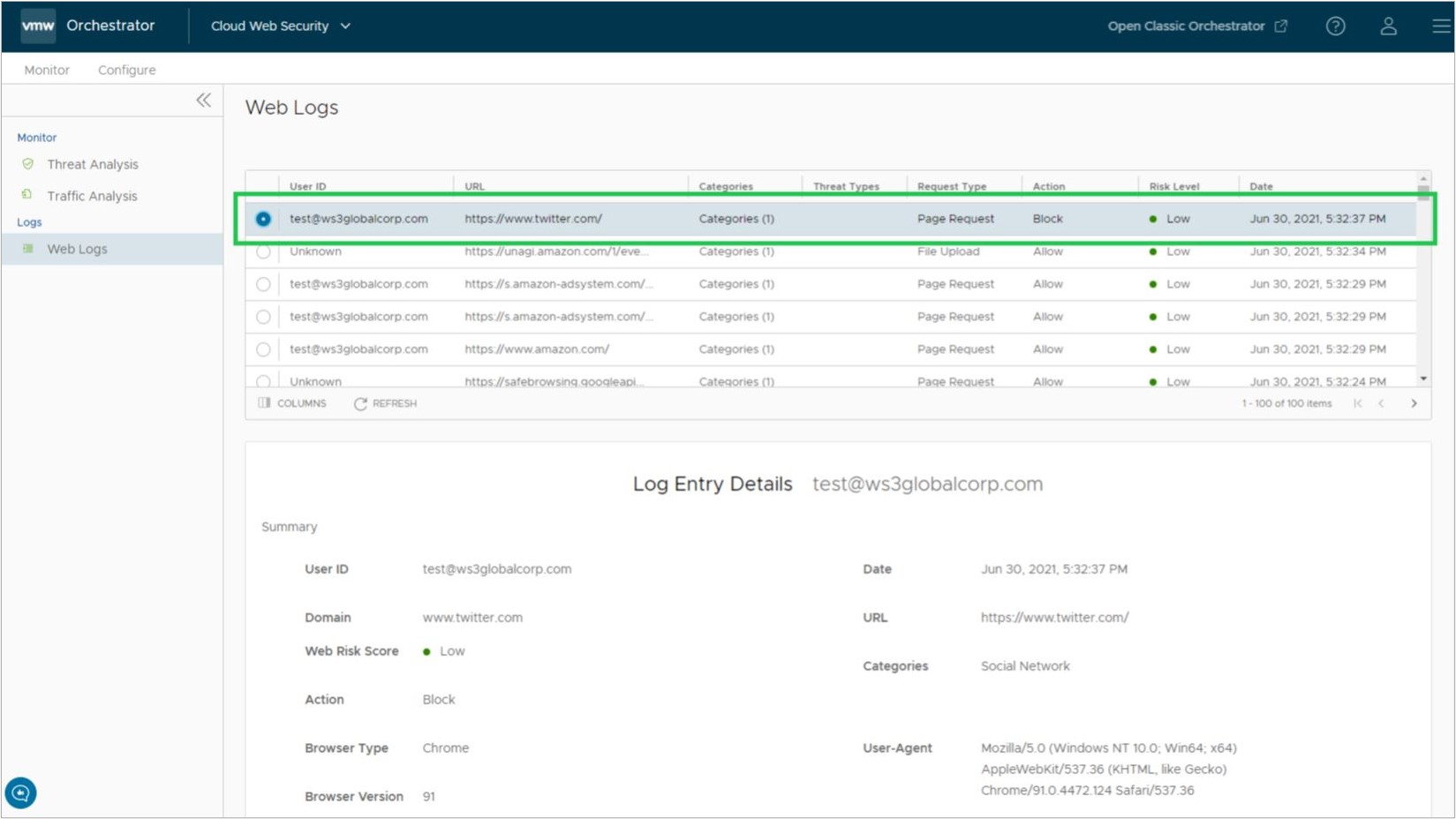

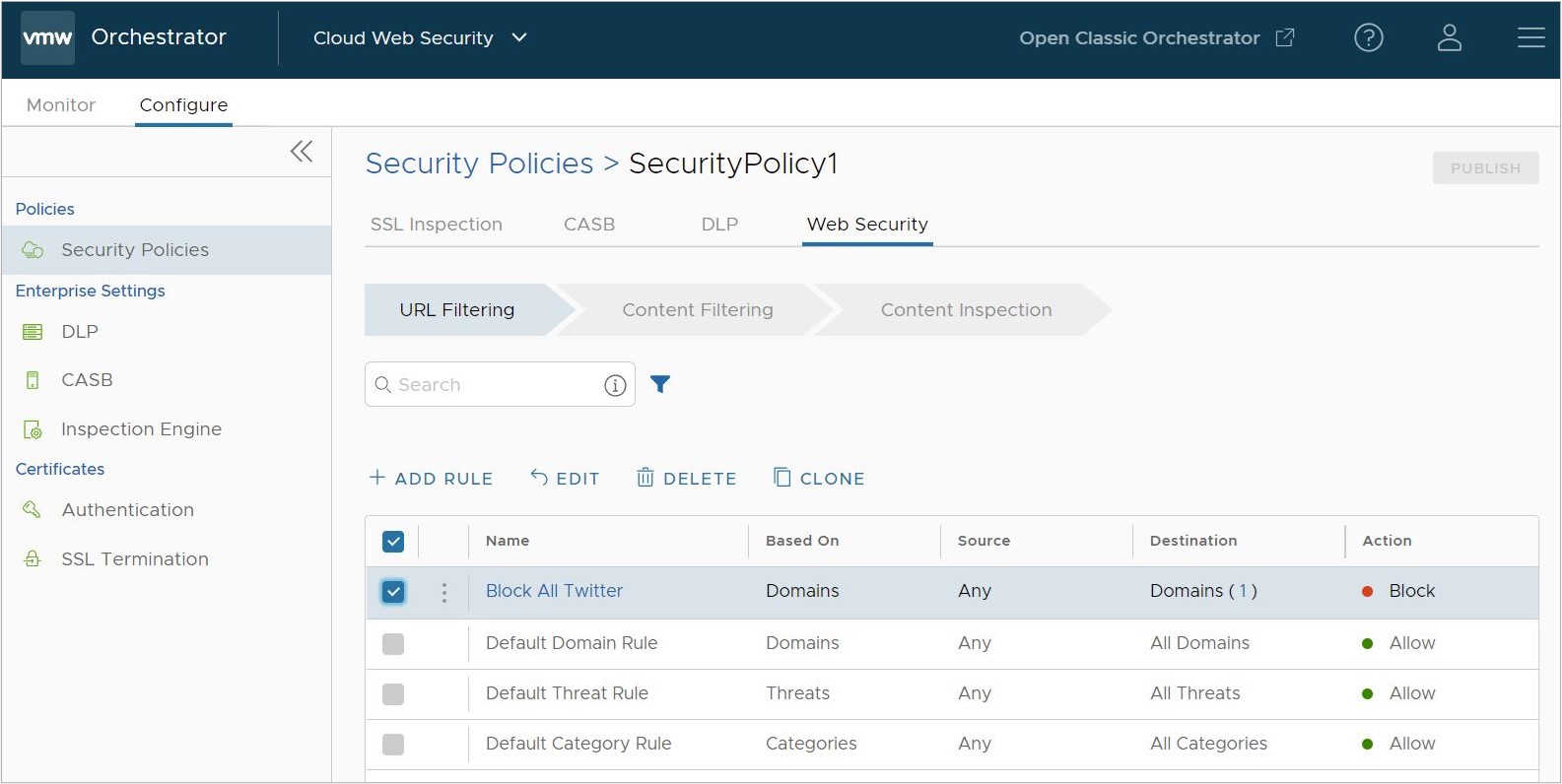

可以在

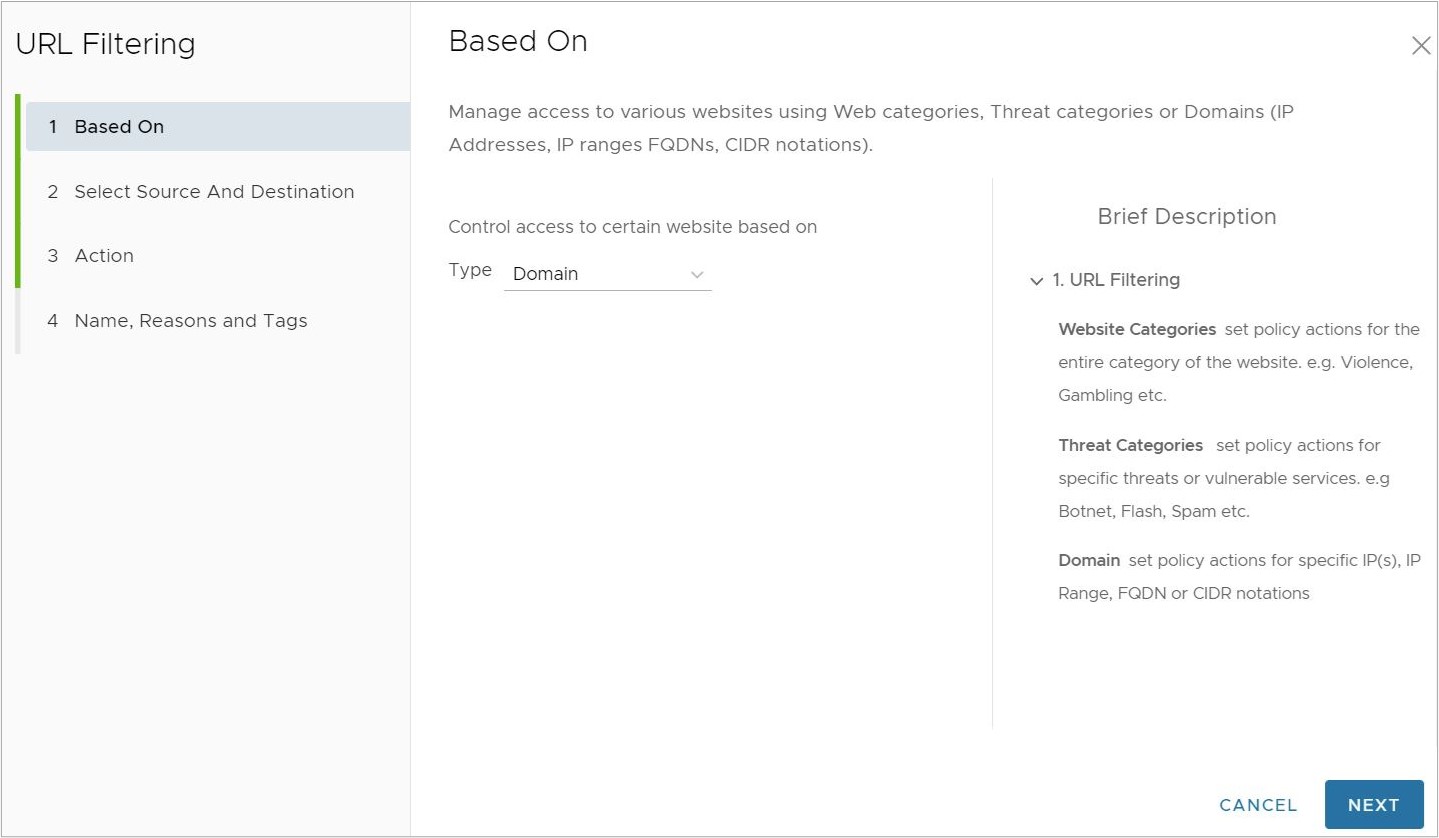

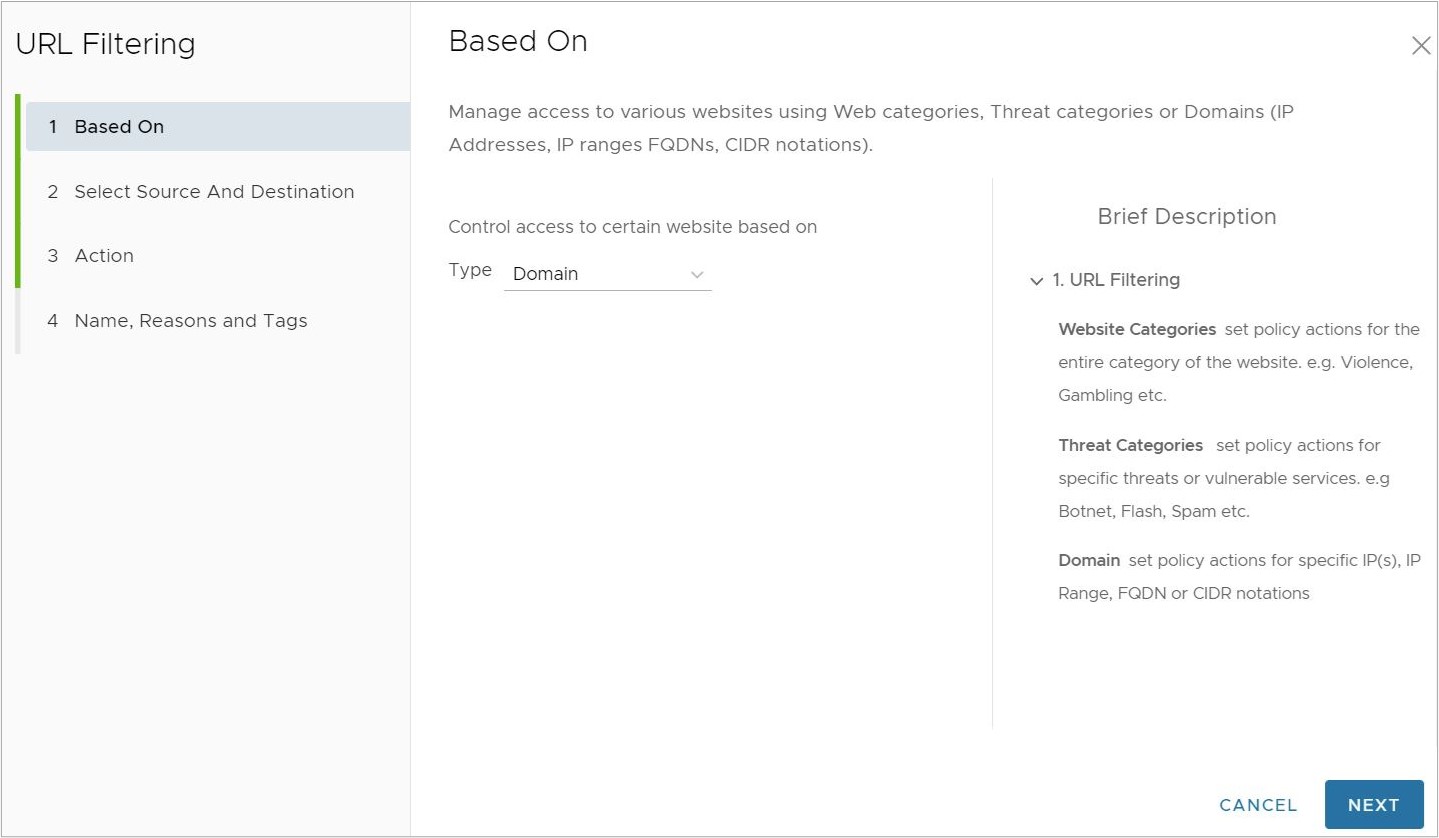

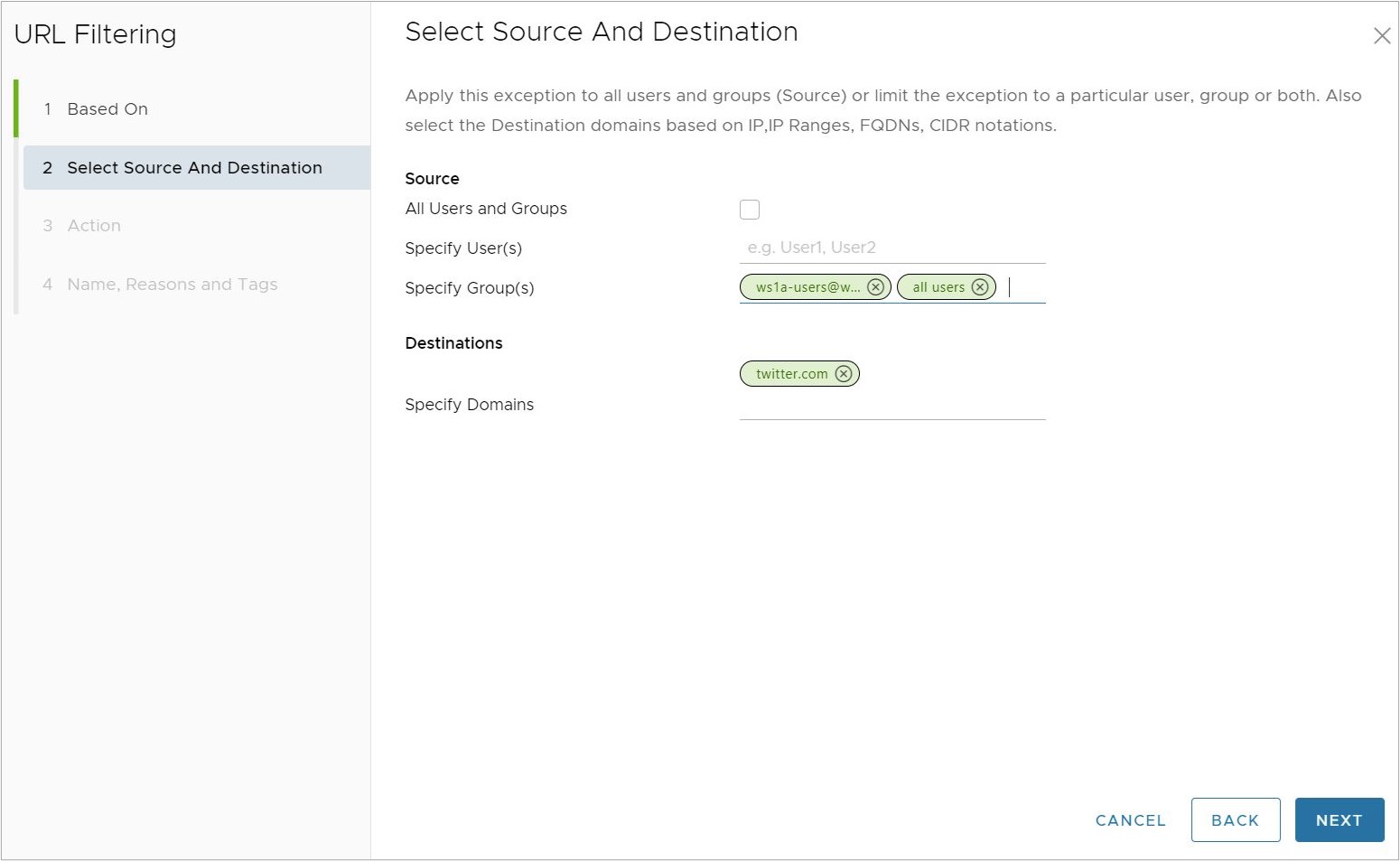

Cloud Web Security 上使用一或多個以群組為基礎的 Web 原則規則,來驗證組態。例如,使用 URL 篩選,並封鎖 Twitter.com。

新增 URL 篩選器規則中考慮使用的群組。

備註: 必須手動指定這些群組。並無「搜尋」功能用來選取所要的群組。新增 Workspace ONE Access 中所設定的群組名稱。

在 之下,檢查 Web 記錄