以下是 Cloud Web Security Web Proxy 組態的必要條件。

SSL 憑證

在使用者第一次連線到 Web Proxy 時,使用者將開啟其瀏覽器,並導覽至網站,例如 HTTPS 站台。Web Proxy 會對該流量進行 SSL 攔截,並重新導向返回到驗證服務。因此,建議在端點上安裝 VMware 根憑證,而不是指示使用者接受安全性警告。

若要擷取根憑證並安裝在主機上,請執行以下步驟:

- 開啟 Web 瀏覽器,並導覽至 VMware Cloud Orchestrator。

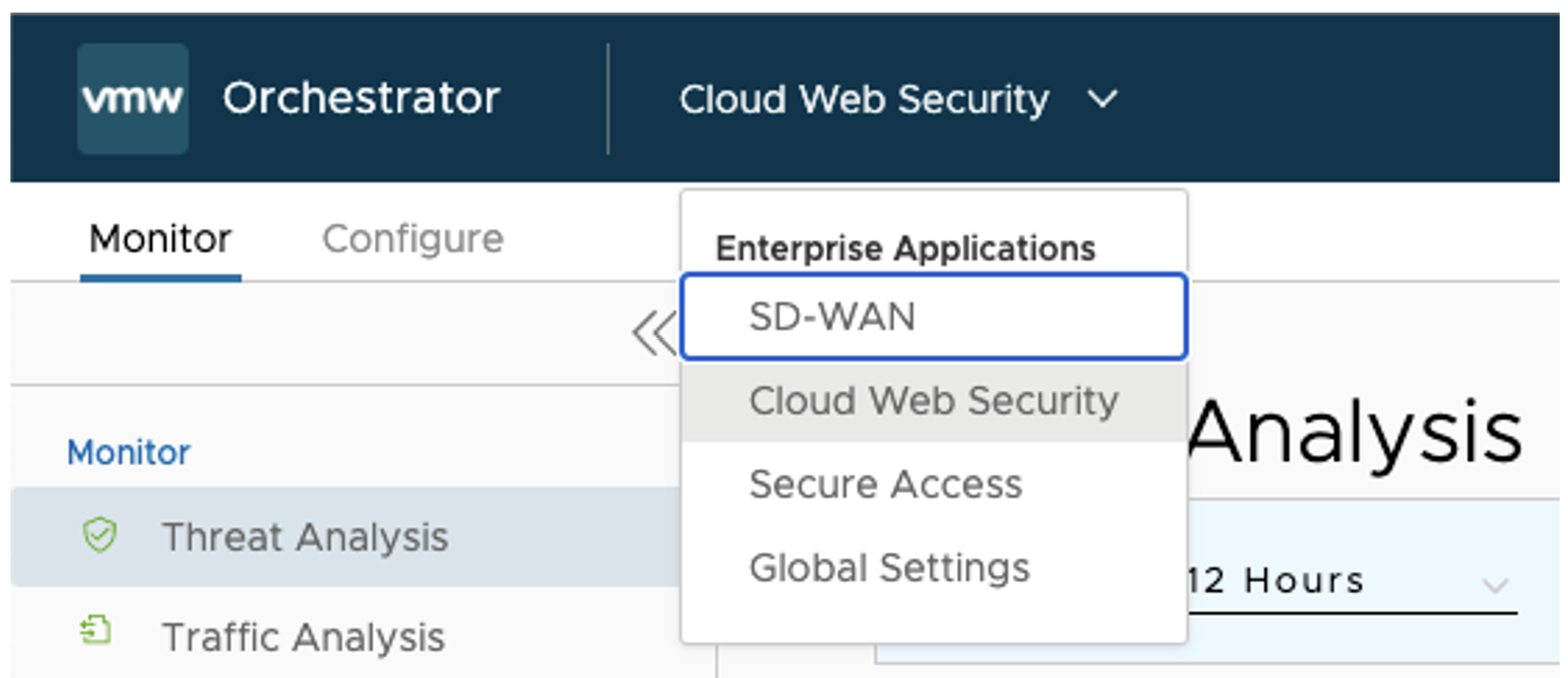

- 從頂端導覽列中,移至企業應用程式 (Enterprise Applications) > Cloud Web Security。

- 按一下設定 (Configure) 索引標籤,然後在企業設定 (Enterprise Settings) 之下選取 SSL 憑證 (SSL Certificate)。會顯示 SSL 憑證設定 (SSL Certificate Settings) 畫面。

- 按一下下載憑證 (Download Certificate),並將檔案儲存到主機。

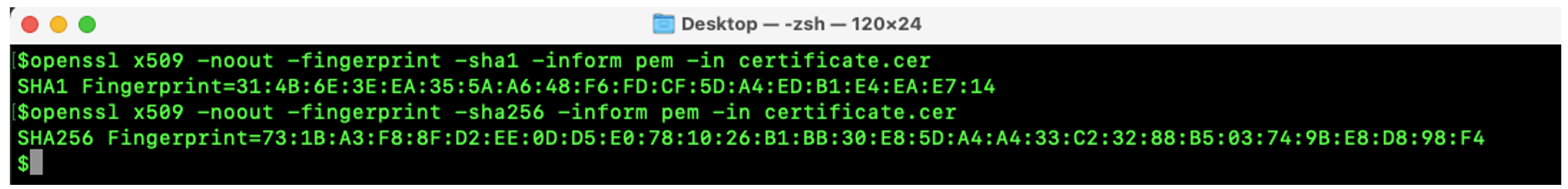

- (選用) 使用公用程式 (例如 OpenSSL),確認在傳輸期間所下載的根憑證未遭篡改。這是藉由計算憑證指紋並與 Orchestrator 中顯示的內容互相比較來完成的。為了方便測試,此步驟可能是選用的,但在生產環境中不應跳過此步驟。

以下是用於計算憑證指紋的 OpenSSL 命令:

$openssl x509 -noout -fingerprint -sha1 -inform pem -in certificate.cer $openssl x509 -noout -fingerprint -sha256 -inform pem -in certificate.cer

圖 1. 終端機中的 OpenSSL 命令

圖 2. SSL 憑證 SHA1、SHA256 指紋

以下外部連結提供的指示說明如何在一般端點裝置上安裝私密根憑證:

或者,可以在瀏覽器層級安裝根憑證。這對於測試非常有用,但建議不要用於生產用途。下列外部連結提供的指示說明如何在一些常用 Web 瀏覽器上安裝私密根憑證:

SAML 提供者

需要 SAML 提供者,以在 Cloud Web Security Proxy 服務中驗證使用者。這項需求可確保僅經過驗證的使用者才能連線到 Cloud Web Security,並深入瞭解使用者使用 Web Proxy 時的活動。

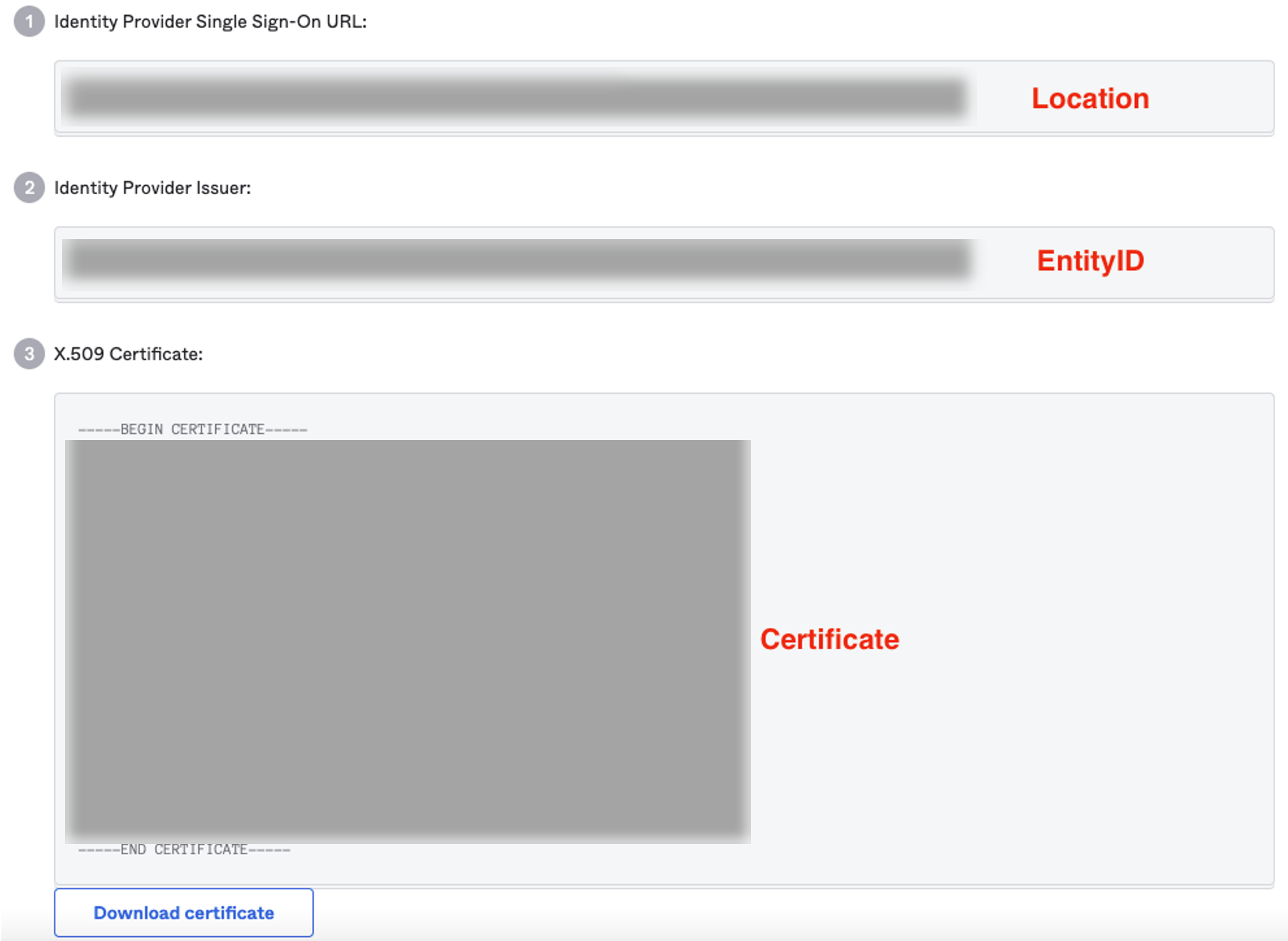

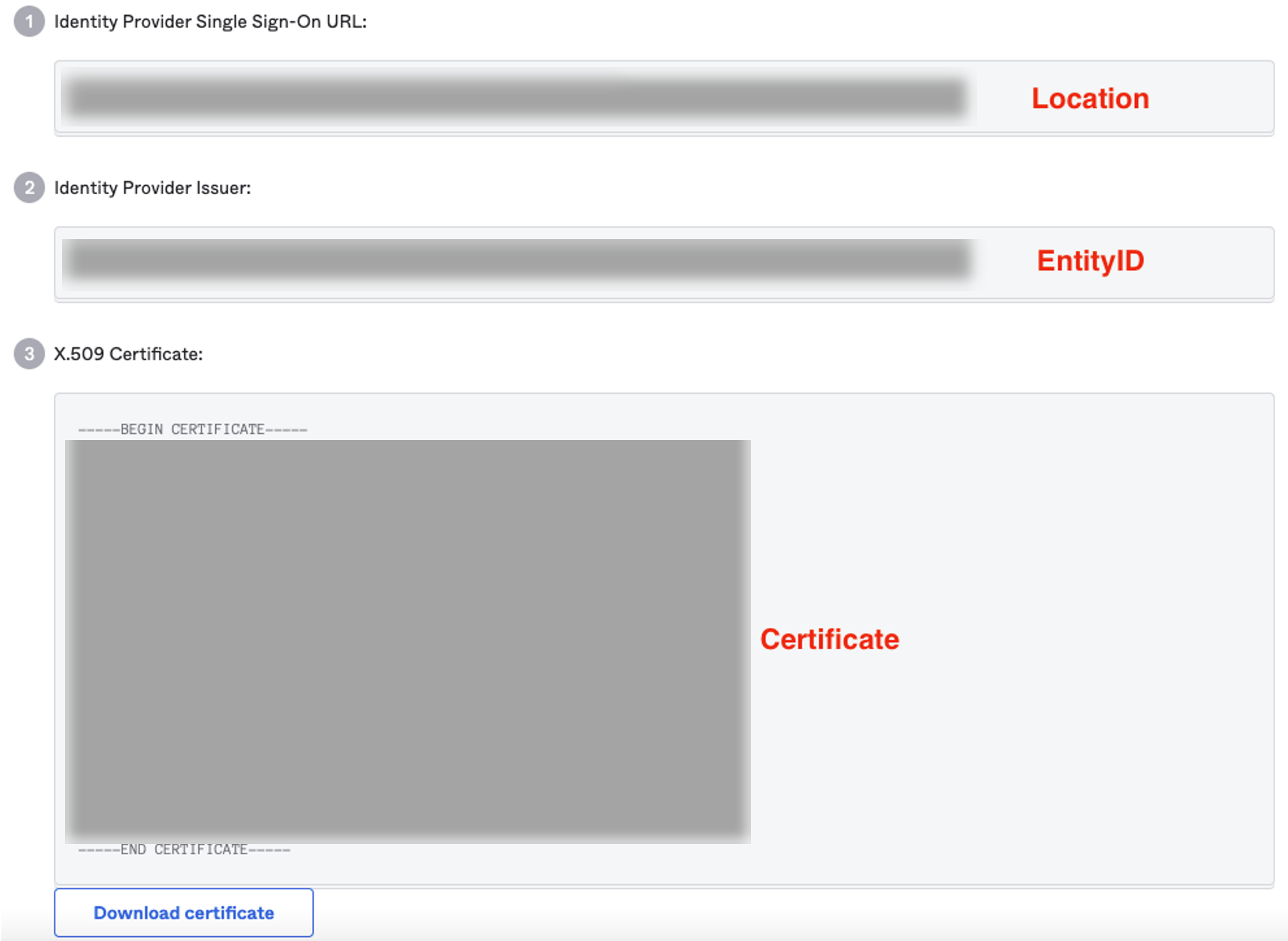

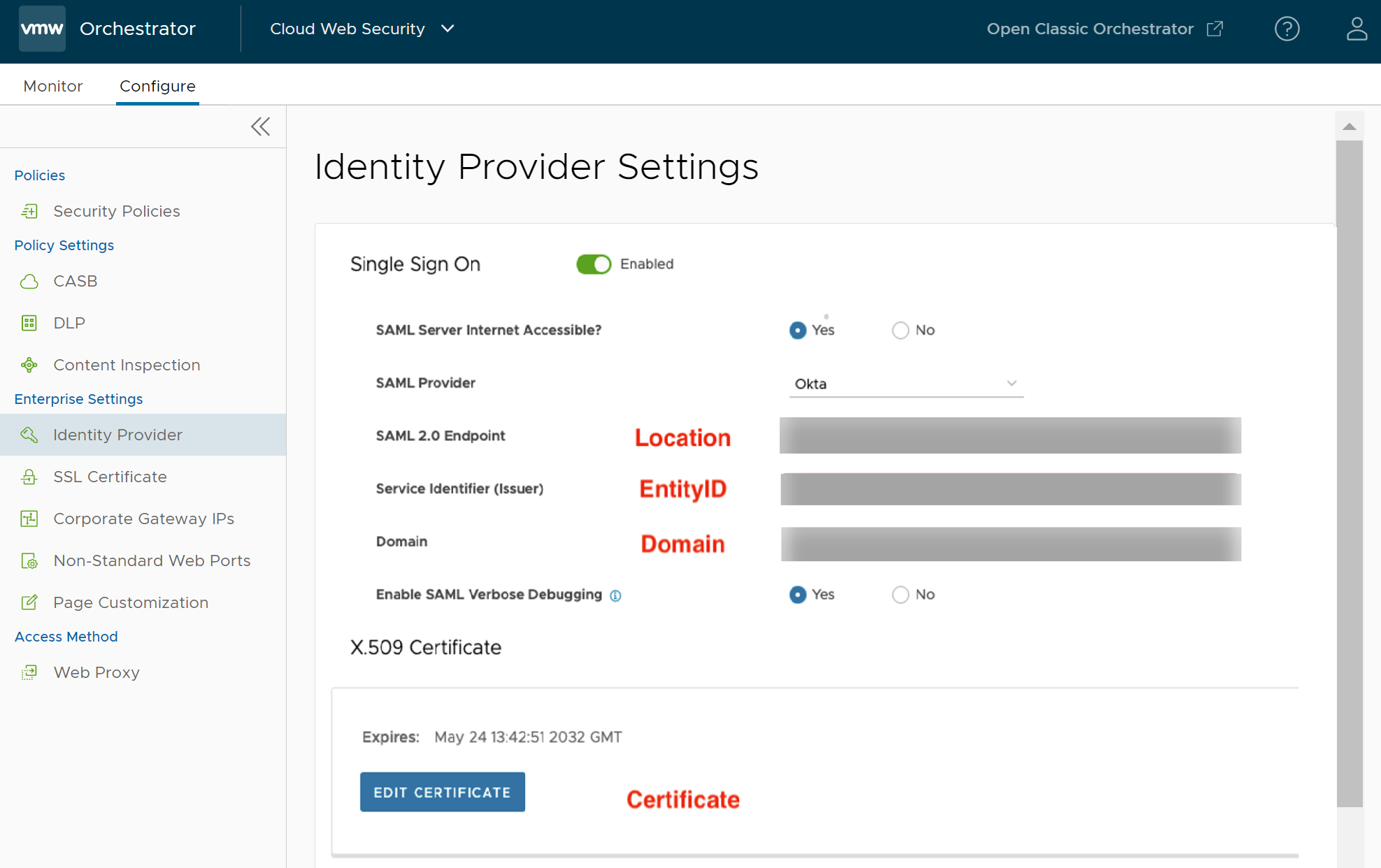

以下範例的基礎是以 Okta 作為

Cloud Web Security 的身分識別提供者 (IdP)。以下螢幕擷取畫面反白顯示在 Okta 中為

Cloud Web Security 建立自訂應用程式後,用來啟用整合的三項重要資訊。

圖 3. VMware 整合的 Okta 組態

- 位置 - 這是 IdP 為所定義的 SAML 應用程式提供的單一登入 (SSO) URL。在本例中,該應用程式是 Cloud Web Security。

- EntityID - EntityID 或「簽發者」是用來驗證 IdP 的驗證程序的一部分。

- 憑證 - 這是 IdP 用來驗證及授權 SAML 服務的 x.509 憑證。

啟用單一登入 (SSO)

若要整合 IdP,並在 CWS 中設定 IdP 資訊,請執行以下步驟:

- 導覽至 。會顯示下列畫面。

- 開啟單一登入 (Single Sign On) 切換按鈕,並輸入以下詳細資料:

欄位 說明 SAML 伺服器網際網路是否可供存取 (SAML Server Internet Accessible) 選取 [是 (Yes)],以存取 SAML 伺服器網際網路。 SAML 提供者 (SAML Provider) 從清單中選取 Okta。 SAML 2.0 端點 (SAML 2.0 Endpoint) 從 IdP 中複製並貼上位置 (Location) 資訊。 服務識別碼 (簽發者) (Service Identifier (Issuer)) 從 IdP 中複製並貼上 EntityID資訊。

網域 (Domain) 輸入公司的網域 (例如,vmware.com)。 備註: 使用者將使用其電子郵件地址,在該服務中進行驗證。使用者的電子郵件網域必須與此處設定的內容相符。啟用 SAML 詳細資訊偵錯 (Enable SAML Verbose Debugging) 根據您是否要啟用 SAML 詳細資訊偵錯,選取 [是 (Yes)] 或 [否 (No)]。除非正在對 SAML 登入問題進行疑難排解,依預設,會停用 SAML 偵錯。 - 在設定上述屬性後,請務必按一下儲存變更 (Save Changes) 按鈕,以儲存變更。

- 按一下編輯憑證 (Edit Certificate) 按鈕,在 CWS 中設定 IdP 憑證資訊。會顯示憑證詳細資料 (Certificate Detail) 快顯視窗。

- 在顯示憑證 (Show Certificate) 區段之下,貼上從 IdP 中複製的憑證資訊,然後按一下儲存 (Save)。

- 在設定所需的所有 IdP 資訊後,按一下儲存變更 (Save Changes)。