VMware Cloud on AWS 使用 NSX 建立和管理 SDDC 網路。NSX 提供敏捷式軟體定義的基礎結構來建置雲端原生應用程式環境。

VMware Cloud on AWS 網路與安全性指南說明了如何使用 VMware Cloud 主控台中的網路與安全性索引標籤管理 SDDC 網路。另外,還可以使用 NSX Manager Web 使用者介面管理這些網路,從 SDDC 版本 1.22 開始,可以嘗試使用 [網路與安全性] 儀表板,其中提供了簡化的 SDDC 網路視圖以及指向相關 NSX Manager 功能的連結。

NSX Manager 支援在網路與安全性索引標籤上找到的功能超集。如需如何使用 NSX Manager 的相關資訊,請參閱《NSX Data Center 管理指南》中的〈NSX Manager〉。可以透過可連線到網際網路的任何瀏覽器可存取的公用 IP 位址存取 VMware Cloud on AWS SDDC 中的 NSX Manager。此外,還可以透過 VPN 或 AWS Direct Connect 從內部網路進行存取。如需詳細資料,請參閱 開啟 NSX Manager。

NSX Manager Web UI 中的使用者介面配置和導覽與 VMware Cloud 主控台的網路與安全性索引標籤類似,您可以使用任一工具完成本文中的大部分程序。網路與安全性索引標籤會將 NSX 網路功能 (如 VPN、NAT 和 DHCP) 與NSX安全性功能 (如防火牆) 結合在一起。如果某個程序要求使用 NSX Manager,將在該程序的必要條件中加以說明。

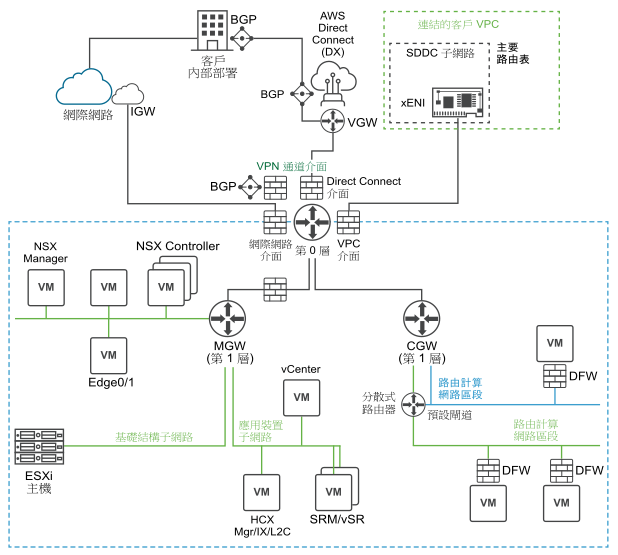

SDDC 網路拓撲

計算網路包括工作負載虛擬機器任意數目的邏輯區段。如需有關邏輯區段的目前限制,請參閱 VMware 組態上限。在單一主機 SDDC 起步組態中,我們建立了具有單一路由區段的計算網路。在具有更多主機的 SDDC 組態中,您必須建立計算網路區段以符合您的需求。如需適用限制,請參閱 VMware 組態上限。

- 第 0 層會處理南北向流量 (離開或進入 SDDC 的流量,或管理和計算閘道之間的流量)。在預設組態中,每個 SDDC 都有一個第 0 層路由器。如果 SDDC 是 SDDC 群組的成員,則可以重新設定該 SDDC 以新增處理 SDDC 群組流量的第 0 層路由器。請參閱使用流量群組設定多 Edge SDDC。

- 第 1 層會處理東西向流量 (SDDC 內路由網路區段之間的流量)。在預設組態中,每個 SDDC 都有一個第 1 層路由器。可以根據需要建立和設定其他第 1 層閘道。請參閱將自訂第 1 層閘道新增至 VMware Cloud on AWS SDDC。

- NSX Edge Appliance

-

預設 NSX Edge 應用裝置將以在作用中/待命模式下執行的一對虛擬機器的形式來執行。此應用裝置提供執行預設第 0 層和第 1 層路由器的平台,以及 IPsec VPN 連線及其 BGP 路由機制。所有南北向流量均通過預設的第 0 層路由器。若要避免傳送通過應用裝置的東西向流量,每個第 1 層路由器的元件都會在處理 SDDC 中目的地路由的每個 ESXi 主機上執行。

如果需要使用額外頻寬將此流量的一部分路由至 SDDC 群組成員、已連結到 SDDC 群組的 Direct Connect Gateway、HCX 服務網格或已連線的 VPC,您可以透過建立流量群組將 SDDC 重新設定為多 Edge,其中每個流量群組都會建立一個額外的 T0 路由器。如需詳細資料,請參閱 使用流量群組設定多 Edge SDDC。

備註:VPN 流量以及流入私人 VIF 的 DX 流量必須通過預設 T0,且無法路由至非預設流量群組。此外,由於 NAT 規則始終在預設 T0 路由器上執行,因此其他 T0 路由器無法處理受限於 NAT 規則的流量。這包括與 SDDC 的原生網際網路連線之間的流量。此外,還包括 Amazon S3 服務的流量,該服務使用 NAT 規則,且必須通過預設 T0。

- 管理閘道 (MGW)

- MGW 針對 SDDC 中執行的 vCenter Server 和其他管理應用裝置處理路由和防火牆的第 1 層路由器。管理閘道防火牆規則在 MGW 上執行,用於控制對管理虛擬機器的存取。在新的 SDDC 中,網際網路連線 在概觀索引標籤中標示為未連線,並且在建立允許從受信任的來源進行存取的管理閘道防火牆規則之前一直處於阻止狀態。請參閱 新增或修改管理閘道防火牆規則。

- 計算閘道 (CGW)

- CGW 是用於處理連線至路由計算網路區段之工作負載虛擬機器的網路流量的第 1 層路由器。計算閘道防火牆規則與 NAT 規則一起執行於第 0 層路由器上。在預設組態中,這些規則會封鎖進出計算網路區段的所有流量 (請參閱 設定計算閘道網路與安全性)。

您的 SDDC 與已連線的 VPC 之間的路由

建立 SDDC 時,我們會在 SDDC 建立時指定的 AWS 帳戶所擁有的所選 VPC 中預先配置 17 個 AWS 彈性網路介面 (ENI)。我們會從建立 SDDC 時指定的子網路為其中每個 ENI 指派 IP 位址,然後將 SDDC 叢集 Cluster-1 中的每台主機連結至其中一個 ENI。將另一個 IP 位址指派給正在執行作用中 NSX Edge 應用裝置的 ENI。

此組態 (稱為「已連線 VPC」) 支援 SDDC 中的虛擬機器與位址包含在已連線 VPC 的主要 CIDR 區塊中的原生 AWS 執行個體和服務之間的網路流量。當您建立或刪除連線至預設 CGW 的路由網路區段時,會自動更新主要路由表。為已連線 VPC 啟用受管首碼清單模式時,也會更新主要路由表和任何已新增受管首碼清單的自訂路由表。

已連線 VPC (或 SERVICES) 介面用於傳輸流向已連線 VPC 的主要 CIDR 中目的地的所有流量。使用預設組態時,與 SDDC 通訊的 AWS 服務或執行個體必須位於與已連線 VPC 的主要路由表相關聯的子網中。如果已啟用 AWS 受管首碼清單模式 (請參閱為已連線 Amazon VPC 啟用 AWS 受管首碼清單模式),則當您希望使用已連線 VPC 中任何自訂路由表的 AWS 服務和執行個體透過 SERVICES 介面與 SDDC 工作負載進行通訊時,可以手動將受管首碼清單新增到這些自訂路由表。

將 SDDC 中的 NSX Edge 應用裝置移到另一台主機時 (無論是為了從故障復原還是在 SDDC 維護期間),配置給應用裝置的 IP 位址將移至新的 ENI (位於新主機上),並更新主要路由表以及使用受管首碼清單的任何自訂路由表以反映變更。如果您已取代主要路由表或使用自訂路由表,但尚未啟用受管首碼清單模式,則更新會失敗,且網路流量無法再於 SDDC 網路與已連線 VPC 之間路由。如需瞭解有關如何使用 VMware Cloud 主控台查看已連線 VPC 詳細資料的詳細資訊,請參閱檢視已連線 VPC 資訊並對已連線 VPC 的問題進行疑難排解。

VMware Cloud on AWS 提供了多種工具,可協助您彙總與已連線 VPC、其他 VPC 和 VMware Managed Transit Gateway 的路由。請參閱為已連線 Amazon VPC 啟用 AWS 受管首碼清單模式。

如需 SDDC 網路架構和支援該架構的 AWS 網路物件的深入討論,請閱讀 VMware Cloud Tech Zone 文章〈VMware Cloud on AWS:SDDC 網路架構〉。

保留的網路位址

|

這些範圍保留在 SDDC 管理子網路中,但可用於內部部署網路或 SDDC 計算網路區段。 |

|

根據 RFC 3927,所有 169.254.0.0/16 都是連結本機範圍,無法在單一子網路之外進行路由。但是,除了這些 CIDR 區塊之外,可以對虛擬通道介面使用 169.254.0.0/16 位址。請參閱建立路由型 VPN。 |

| 192.168.1.0/24 | 這是單一主機起步 SDDC 的預設計算區段 CIDR,未將其保留在其他組態中。 |

SDDC 網路中的多點傳送支援

在 SDDC 網路中,第 2 層多點傳送流量被視為流量的來源網路區段上的廣播流量。不會在該區段之外路由。不支援第 2 層多點傳送流量最佳化功能 (例如 IGMP 窺探)。VMware Cloud on AWS 中不支援第 3 層多點傳送 (例如,通訊協定獨立多點傳送)。

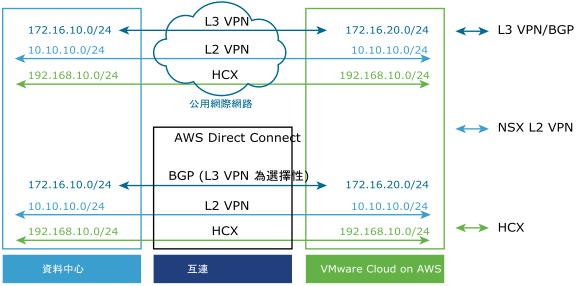

將內部部署 SDDC 連線至您的雲端 SDDC

- 第 3 層 (L3) VPN

- 第 3 層 VPN 透過公用網際網路 或 AWS Direct Connect在內部部署資料中心與 VMware Cloud on AWS SDDC 之間建立安全連線。這些 IPsec VPN 可以是路由型或原則型 VPN。 對於內部部署端點,可以使用支援 IPsec VPN 設定參考中所列設定的任何裝置。

- 第 2 層 (L2) VPN

- 第 2 層 VPN 提供延伸網路,具有跨越內部部署資料中心和 SDDC 的單一 IP 位址空間,可將內部部署工作負載熱移轉或冷移轉至 SDDC。在任何 SDDC 中只能建立單一 L2VPN 通道。通道的內部部署端需要 NSX。如果在內部部署資料中心內並未使用 NSX,您可以下載獨立的 NSX Edge 應用裝置,以提供所需的功能。L2 VPN 可以透過公用網際網路 或 AWS Direct Connect 將內部部署資料中心連線到 SDDC。

- AWS Direct Connect (DX)

- AWS Direct Connect 是由 AWS 提供的一項服務,用於在內部部署資料中心與 AWS 服務之間建立高速、低延遲連線。設定 AWS Direct Connect 時,VPN 可以透過 DX (而非透過公用網際網路) 路由流量。由於 DX 實作邊界閘道通訊協定 (BGP) 路由,因此,當您設定 DX 時,可以選擇性地將 L3VPN 用於管理網路。DX 流量未加密。如果要加密該流量,請設定使用 DX 和私人 IP 位址的 IPsec VPN。

- VMware HCX

- VMware HCX 是一個多雲端應用程式行動解決方案,可免費供所有 SDDC 使用,且有助於在內部部署資料中心與 SDDC 之間移轉工作負載虛擬機器。如需有關安裝、設定和使用 HCX 的詳細資訊,請參閱 〈使用 HCX 進行混合移轉的檢查清單〉。

內部和外部流量的 MTU 考量事項

- SDDC 群組和 DX 共用同一個介面,因此,同時使用這兩個連線時,必須使用較低的 MTU 值 (8500 個位元組)。

- 同一區段上的所有虛擬機器 NIC 和介面需要具有相同的 MTU。

- 只要端點支援 PMTUD 且路徑中的任何防火牆都允許 ICMP 流量,區段之間的 MTU 可以不同。

- 第 3 層 (IP) MTU 必須小於或等於基礎第 2 層連線支援的最大封包大小 (MTU) 減去任何通訊協定額外負荷。在 VMware Cloud on AWS 中,這是 NSX 區段,支援 MTU 最大為 8900 個位元組的第 3 層封包。

瞭解 SDDC 網路效能

如需有關 SDDC 網路效能的詳細討論,請閱讀 VMware Cloud 技術區 Designlet〈瞭解 VMware Cloud on AWS 網路效能〉。