VMware Edge Network Intelligence 會提供與第三方身分識別提供者 (IdP) 的 SAML 整合,來支援組織使用「單一登入」和「單一登出」功能。VMware Edge Network Intelligence 支援與 SaaS 型 IdP (例如 OneLogin 和 Azure AD) 整合,並且還支援使用 SAML v2.0 來與內部部署目錄整合。

Azure AD 的 SSO 設定

如果您使用 Microsoft Azure AD 作為 SSO 的身分識別提供者,請遵循以下教學課程連結中的指示來設定 SSO,以存取 VMware Edge Network Intelligence。VMware Edge Network Intelligence 會列在 Azure Marketplace 中,並且是其中一個支援 Azure AD for SSO 且經核准的應用程式廠商。

教學課程:https://docs.microsoft.com/zh-tw/azure/active-directory/active-directory-saas-voyance-tutorial

使用 SAML 來設定 SSO

VMware Edge Network Intelligence 支援 SAML v2.0 型 SSO,可讓您使用公司身分識別來登入。您的公司會有一個自訂子網域。例如 https://yourdomain.nyansa.com。如果找不到子網域,請造訪 http://app.nyansa.com,並要求取得您公司的登入 URL 連結。您會收到一封包含子網域的電子郵件。

若要使用 SAML 來設定 SSO,請執行以下動作:

使用管理員認證來登入 VMware Edge Network Intelligence 應用程式。

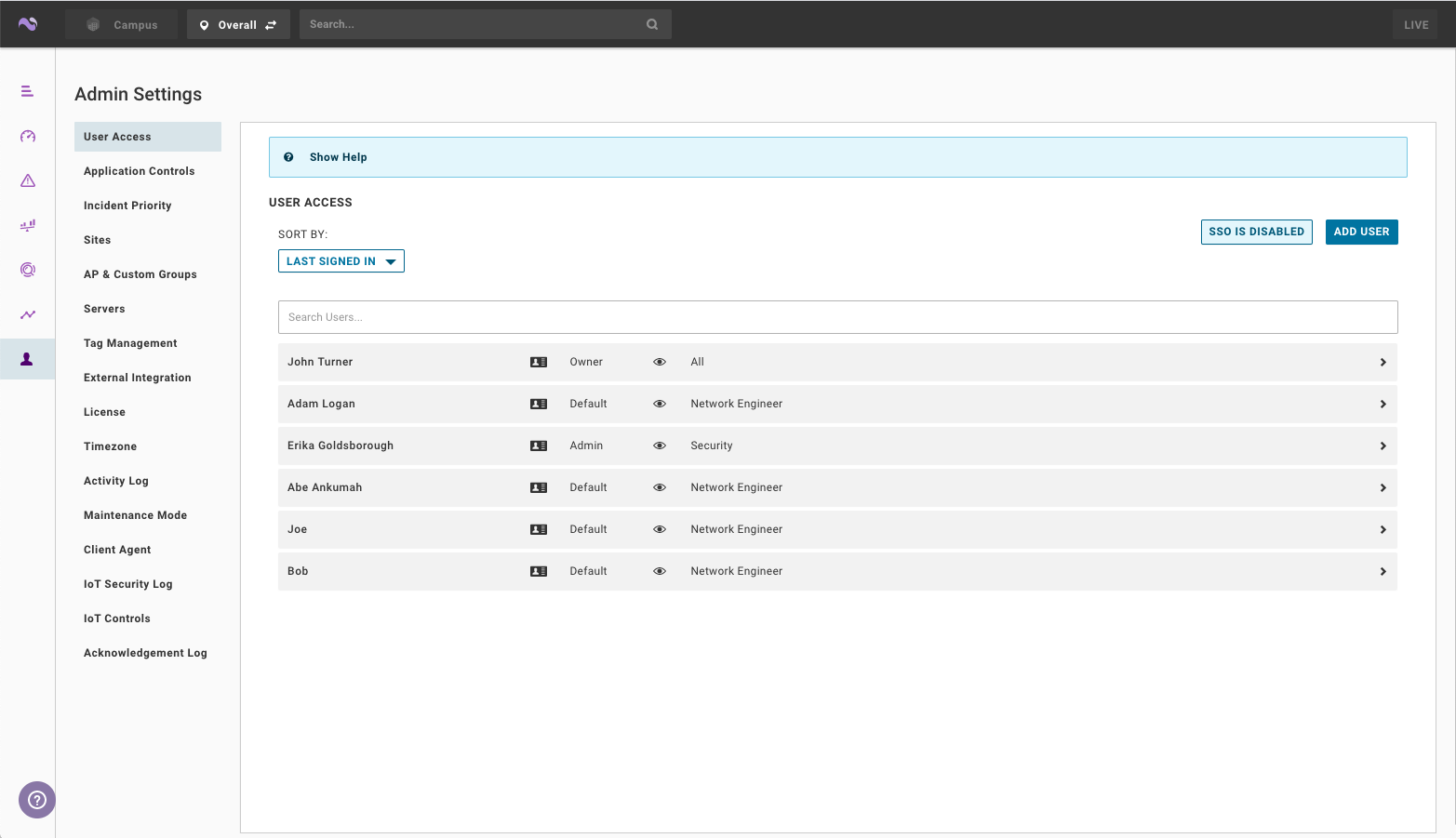

移至我的帳戶 (My Account) > 管理員設定 (Admin Settings) > 使用者存取權 (User access)。

按一下 SSO 已停用 (SSO is Disabled)。

設定以下參數以設定 SAML 連線:

易記名稱 (Friendly Name) (選用) - 自訂您的登入體驗。此文字會在登入按鈕上顯示為「透過 (易記名稱) 登入 (Login via (friendly name))」。

IdP 實體識別碼 (IdP Entity ID) (選用) - 用來說明預期接收 SAML 訊息之實體的 URL。

IdP 登入 URL (IdP Login URL) (必要) - 輸入身分識別提供者的 SAML 2.0 端點 URL (HTTP)。

IdP 登出 URL (IdP Logout URL) (選用) - 輸入 IdP 的登出 URL。若未指定,當您登出應用程式時,不會將您從 IdP 登出。

IdP 憑證 (IdP Cert) (必要) - 從身分識別提供者中複製整個 x.509 憑證,並貼到 [IdP 憑證 (IdP Cert)] 方塊。

使用 SSO 來設定角色型存取。如需詳細資訊,請參閱角色管理。

按一下儲存 (Save)。

如果您的 IdP 需要存取 SP 中繼資料,您可以使用自訂網域名稱來登入 VMware Edge Network Intelligence,以找到該中繼資料。例如 https://yourdomain.nyansa.com/saml/metadata。

所需的 SAML 參數

電子郵件 |

電子郵件 |

名字 (First Name) |

firstName、first_name、firstname、http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname |

姓氏 (Last Name) |

lastName、last_name、lastname、http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname |

使用者角色 (User Roles) |

role、roles (如需傳遞角色的其他資訊,請參閱角色管理) http://schemas.microsoft.com/ws/2008/06/identity/claims/role |

允許的站台 (Allowed Sites) |

site、sites (使用空格來分隔多個站台,且不區分大小寫) |

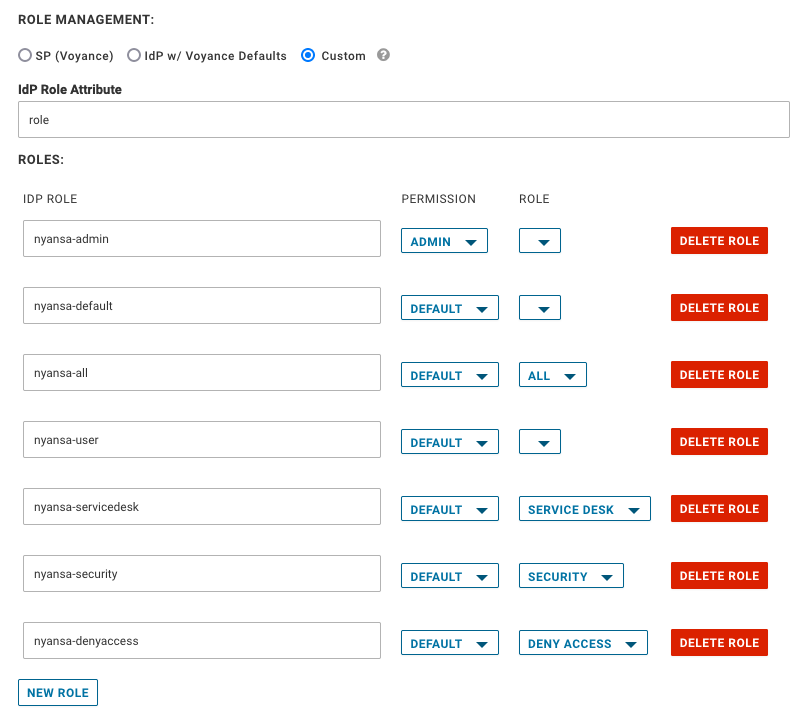

角色管理

VMware Edge Network Intelligence 支援靈活的角色指派選項,以便在 SSO 提供者和 VMware Edge Network Intelligence 之間同步角色。

SP (Voyance) |

如果選取此選項,VMware Edge Network Intelligence 將使用目前在應用程式中指派給透過 SSO 登入之使用者的角色。這表示,與 SAML Token 一起傳遞的任何角色資訊都將被忽略,且會被使用 VMware Edge Network Intelligence 應用程式定義的角色所覆寫。會自動指派「使用者」角色給新的使用者。 |

IdP (包含 Voyance 預設值) |

如果選取此選項,VMware Edge Network Intelligence 會使用與 SAML Token 一起傳遞的角色。角色會區分大小寫,並且必須與其中一個支援的 IdP 角色相符:

|

自訂 (Custom) |

如果選取此選項,您可以傳遞角色的自訂字串,並將其對應至 VMware Edge Network Intelligence 支援的角色之一。您還可以變更指派給使用者的預設角色。 |

會拒絕具有「nyansa-denyaccess」角色的使用者存取 VMware Edge Network Intelligence,即使您的 IdP 對該使用者進行了驗證也是如此。

如需角色型存取的詳細資訊,請參閱使用者的角色型存取和站台限制。

SSO 驗證

在您輸入使用 SAML 來設定 SSO 時所需的全部參數後,請按一下儲存 (Save) 按鈕。會顯示快顯視窗,詢問您是否要測試與 IdP 的連線。

如果您接受並繼續,VMware Edge Network Intelligence 會開啟新的索引標籤,其中含有 IdP 登入 URL。在針對所有使用者啟用 SSO 之前,請先確定您可以使用 IdP 進行驗證。若有任何設定您不太確定,請停用頁面頂端的 SSO,以便仍可以使用 VMware Edge Network Intelligence 認證來登入。

為團隊完成單一登入設定後,每個成員都會收到一封通知電子郵件,讓他們得知變更情況。您的團隊成員可以造訪 IdP 的儀表板,或直接前往 VMware Edge Network Intelligencehttp://yourdomain.nyansa.com (他們會看到登入頁面) 來登入。

如果您在設定指向目錄的 SAML 連線時遇到問題,請聯絡您的 VMware Edge Network Intelligence 支援團隊。啟用 SSO 後,您便無法再於使用者管理區段中登入或建立使用者。若要停用 SSO,請提交支援請求。