LDAP 連線健全狀況檢查可以檢查 Keystone 網域中設定的所有 LDAP 連線。

症狀

健全狀況檢查報告特定網域的 detect ldap connection issue。

解決方案

手動檢查連線

- 使用以下命令尋找 LDAP 登入認證:

#viocli get keystone --spec

- 收集以下 LDAP 相關值。

spec: conf: ks_domains: ${reporetd_domain} ldap: url: ${ldap_url} user: ${ldap_user} password: ${ldap_encrypted_pwd} user_tree_dn: ${user_tree_dn} user_filter: ${user_filter}

解密密碼

- 將檔案從 VMware Integrated OpenStack 管理複製到

keystone-api網繭之一。# osctl get pod |grep keystone-api | tail -n 1 keystone-api-58b4d7dc48-np7jk 1/1 Running 0 6d18h #osctl cp /opt/vmware/data/health-check/fernet_decrypt.py keystone-api-58b4d7dc48-np7jk:tmp/ -c keystone-api

- 若要取得純文字 vCenter 密碼,請執行以下命令:

#osctl exec -it keystone-api-58b4d7dc48-np7jk -- bash -c "python /tmp/fernet_decrypt.py ${ldap_encrypted_pwd}" - 輸出的最後一行是純文本密碼,即

${ldap_pwd}。

測試連線

- 在

keystone-api網繭中執行ldapsearch。例如:#osctl exec -it keystone-api-58b4d7dc48-np7jk -- bash -c "ldapsearch -o nettimeout=5 -x -w ${ldap_pwd} -D ${ldap_user} -H ${ldap_url} -b ${user_tree_dn} ${user_filter}"備註: 將參數取代為相應的值。如果

ldapsearch命令失敗,請檢查 LDAP 伺服器中的 LDAP 使用者資訊,並在 VMware Integrated OpenStack 中進行更新。

更新 LDAP 登入認證

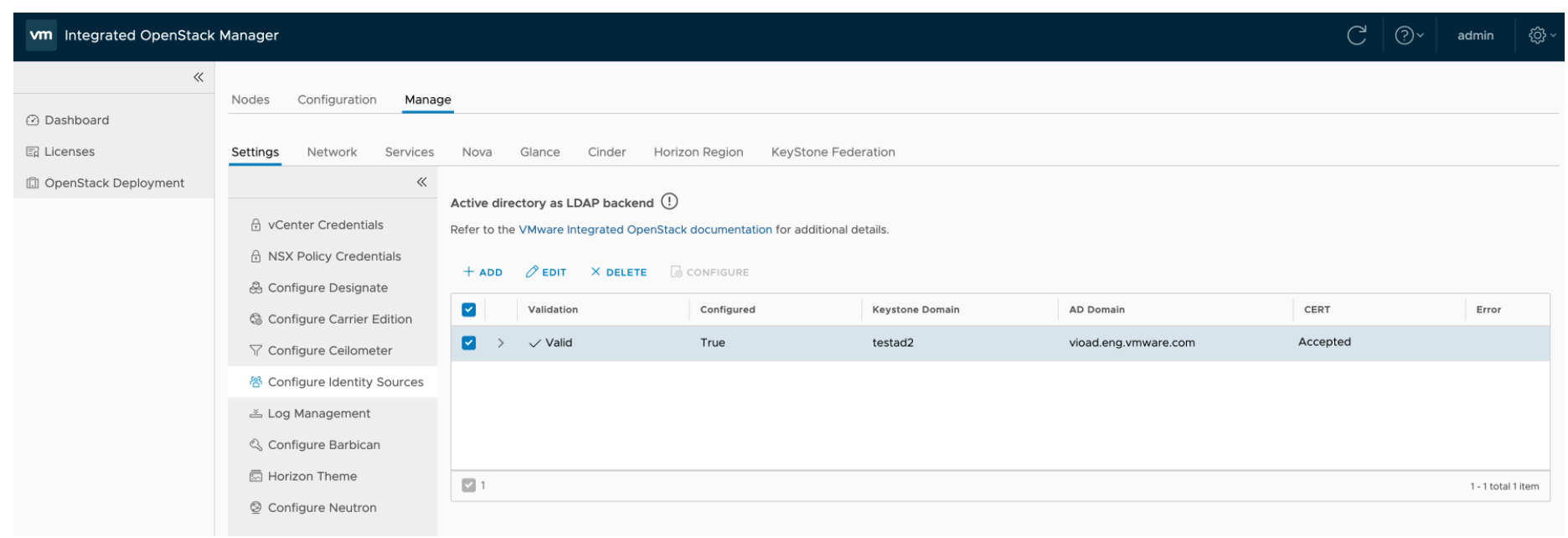

從管理 UI https://xxxxxxxx/ui/#/os/${your_os_deployment}/manage/setting/identity,檢查 LDAP 登入認證並確保其能夠登入 LDAP 伺服器。

如需有關 vCenter 和 NSX 連線檢查的詳細資訊,請參閱 vCenter 連線檢查和 NSX 連線檢查。