在私人網路上的裝置要求時,NAT 防火牆將允許網際網路流量通過閘道。將捨棄任何未請求的要求或資料封包,從而防止與潛在危險的裝置通訊。

如果第 1 層閘道同時設定了 SNAT 和閘道防火牆 (GWFW),並且 GWFW 未設定為可設定狀態,則必須為第 1 層閘道的通告子網路設定 [無 SNAT]。否則,流向這些子網路中 IP 位址的流量將失敗。

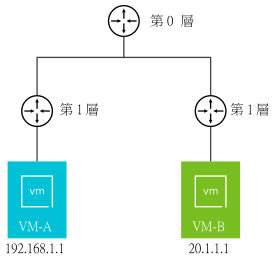

在下列範例中,T1-A 是閘道,並且設定了 SNAT 規則,以轉譯從其連結的子網路 192.168.1.0/0 到 10.1.1.1 的任何流量。

以下是部分流量案例:

- 無論閘道防火牆為可設定狀態、無狀態還是已停用,從 VM-A/192.168.1.1 起始的任何流量資料流將轉譯為 10.1.1.1 作為來源 IP。當來自 VM-C 或 VM-B 的流量返回該流量時,它們的目的地 IP 將變成 10.1.1.1;T1-A 會將其與 SNAT 流量比對並正確轉譯,以便它回流至 VM-A。SNAT 規則將按預期執行,不會出現任何問題。

- VM-B/20.1.1.1 起始流向 VM-A/192.168.1.1 的流量。在此處,T1-A 具有可設定狀態的防火牆時與沒有防火牆或具備無狀態防火牆時的行為有所不同。防火牆規則允許 VM-B 和 VM-A 之間的流量。若要使用此案例,請為將 192.168.1.0/24 與 20.1.1.0/24 比對的流量設定 [無 NAT] 規則。如果此 [無 NAT] 規則存在,則行為方面沒有任何差異。

- 如果 T1-A 具有可設定狀態的防火牆,則 T1-A 防火牆將為從 VM-B/20.1.1.1 至 VM-A/192.168.1.1 的 TCP SYN 封包建立防火牆連線項目。當 VM-A 回覆時,T1-A 將比對回覆封包與可設定狀態連線項目,並將流量從 VM-A/192.168.1.1 轉送至 VM-B/20.1.1.1,而不進行 SNAT 轉譯。這是因為在傳回流量與防火牆連線項目比對時,防火牆將略過 SNAT 查閱。

- 如果 T1-A 的防火牆已停用或無狀態,則 T1-A 防火牆將 TCP SYN 封包從 VM-B/20.1.1.1 轉送至 VM-A/192.168.1.1,而不建立防火牆連線項目,因為它可能是無狀態,或沒有防火牆。在 VM-A/192.168.1.1 回覆 VM-B/20.1.1.1 時,T1-A 會發現沒有防火牆連線項目,對其執行 SNAT,並將來源 IP 從 VM-A/192.168.1.1 轉譯為 10.1.1.1。當該回覆回到 VM-B 時,VM-B 將捨棄流量,因為來源 IP 位址是 10.1.1.1 而不是 VM-A/192.168.1.1。