以路由為基礎的 IPSec VPN 根據靜態路由或透過特殊介面 (稱為虛擬通道介面 (VTI),例如使用 BGP 做為通訊協定) 動態學習的路由來提供流量的通道。IPSec 保護流經 VTI 的所有流量。

- 透過 IPSec VPN 通道的路由不支援 OSPF 動態路由。

- 根據第 1 層閘道的 VPN 不支援 VTI 的動態路由。

- 對於目的地為第 1 層閘道、以路由為基礎的 VPN,不支援透過 IPSec VPN 的負載平衡器。

- 使用 NAT 和 IPSec 設定 NSX 時,請務必遵循正確的步驟順序以確保正常運作。具體來說,在設定 VPN 連線之前設定 NAT。如果無意中在 NAT 之前設定了 VPN,例如,在設定 VPN 工作階段後新增了 NAT 規則,VPN 通道將保持關閉狀態。您必須重新啟用或重新啟動 VPN 組態,才能重新建立 VPN 通道。為避免出現此問題,請始終在 NSX 中設定 VPN 連線之前設定 NAT,否則請執行此因應措施。

以路由為基礎的 IPSec VPN 類似於 Generic Routing Encapsulation (GRE) over IPSec,但在套用 IPSec 處理之前沒有其他封裝新增至封包。

在此 VPN 通道方法中,會在 NSX Edge 節點上建立 VTI。每個 VTI 都與 IPSec 通道相關聯。透過 VTI 介面將加密的流量從一個站台路由到另一個站台。IPSec 處理僅在 VTI 上進行。

VPN 通道備援

您可以使用在第 0 層閘道上設定的路由型 IPSec VPN 工作階段,來設定 VPN 通道備援。透過通道備援,可在兩個站台之間設定多個通道,其中一個通道會用作主要通道,並在主要通道變得無法使用時容錯移轉至其他通道。此功能在站台有多個連線選項時最有用,例如使用不同的 ISP 來連結備援。

- 在 NSX-T Data Center 中,僅在使用 BGP 時支援 IPSec VPN 通道備援。

- 不要將靜態路由用於以路由為基礎的 IPSec VPN 通道來實現 VPN 通道備援。

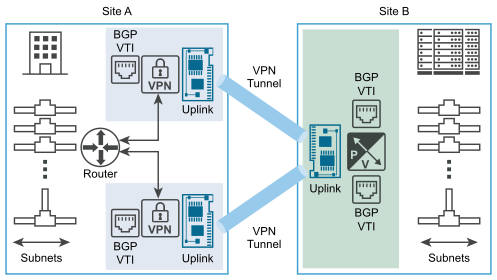

下圖顯示了兩個站台之間的 IPSec VPN 通道備援的邏輯表示。在此圖中,站台 A 和站台 B 代表兩個資料中心。在此範例中,假設 NSX-T Data Center 不管理站台 A 中的 Edge VPN 閘道,並且 NSX-T Data Center 管理站台 B 中的 Edge 閘道虛擬應用裝置。

如圖所示,您可以使用 VTI 來設定兩個獨立的 IPSec VPN 通道。使用 BGP 通訊協定設定動態路由來實現通道備援。如果兩個 IPSec VPN 通道可供使用,它們會保留在服務中。要透過 NSX Edge 節點從站台 A 傳送到站台 B 的所有流量均透過 VTI 進行路由。資料流量經過 IPSec 處理並離開其關聯的 NSX Edge 節點上行介面。從 NSX Edge 節點上行介面上的站台 B VPN 閘道接收的所有傳入 IPSec 流量在解密後轉送到 VTI,然後進行常規路由。

您必須設定 BGP 保持關閉計時器和保持運作計時器值,以便在所需的容錯移轉時間內偵測與對等的連線中斷。請參閱設定 BGP。