TLS 檢查透過加密的 TLS 通道來偵測並防止網路中的進階威脅。本主題涵蓋與 TLS 檢查功能相關聯的概念。

TLS 通訊協定

本主題介紹 TLS 通訊協定信號交換如何設法在用戶端和伺服器之間建立加密通道。下列 TLS 通訊協定圖提供形成加密通道所涉及的各個步驟。

圖 1. TLS 通訊協定

- TLS 透過在用戶端和伺服器之間建立的 TCP 工作階段,起始 TLS 工作階段 (亦稱為三向信號交換)。

- 用戶端傳送用戶端問詢,其中包含支援的 TLS 版本和密碼及伺服器名稱指示 (SNI) 延伸。TLS 檢查使用 TLS 用戶端問詢中的 SNI,根據內容設定檔將流量分類,以使用內部、外部或略過解密設定檔。

- 伺服器以伺服器憑證來回應驗證和識別,並以客戶端建議的版本和密碼傳回伺服器問詢。

- 用戶端驗證憑證並確認最終版本和密碼後,產生對稱工作階段金鑰並傳送至伺服器。

- 為了起始安全 TLS 通道來透過加密 TLS 通道交換應用程式資料,伺服器驗證工作階段金鑰並傳送完成訊息。

依預設,TLS 通訊協定僅使用 X.509 憑證向客戶端證明伺服器的身分,而用戶端向伺服器驗證就留給應用程式層處理。

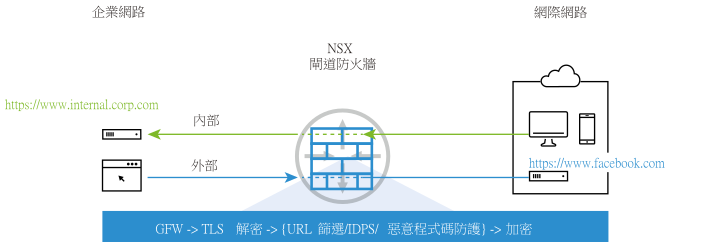

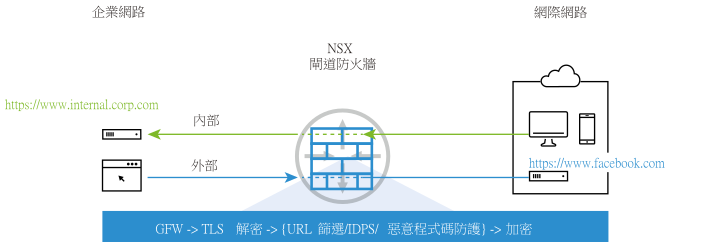

TLS 解密類型

TLS 檢查功能可讓使用者定義原則來解密或略過解密,TLS 檢查功能允許兩種類型的解密:

- 內部 TLS 解密 - 適用於流向企業內部服務的流量,在此,您擁有服務、憑證和私密金鑰。這也稱為 TLS 反向 Proxy 或輸入解密。

- 外部 TLS 解密 - 適用於流向外部服務 (網際網路) 的流量,在此,企業不擁有服務、憑證和私密金鑰。這也稱為 TLS 正向 Proxy 或輸出解密。

下圖描述 TLS 內部和外部解密類型如何處理流量。

圖 2. NSX TLS 解密類型

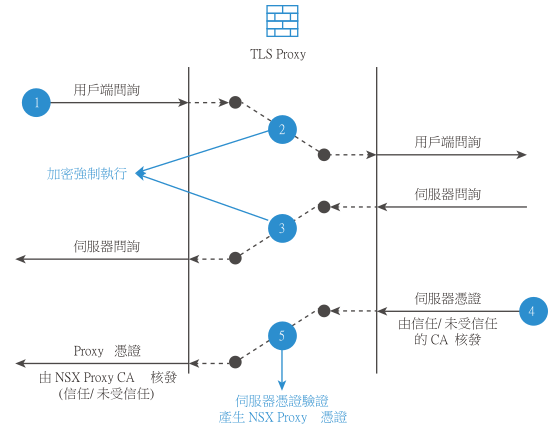

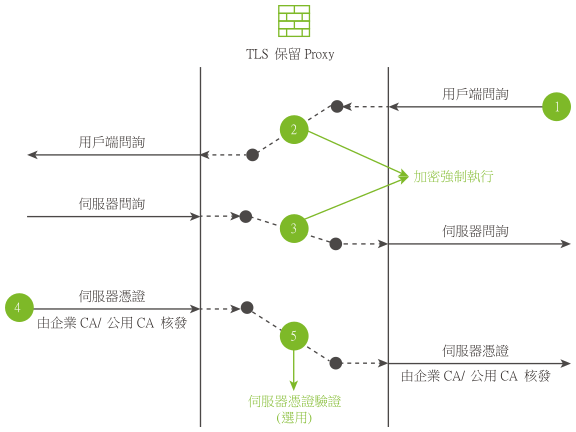

下列圖形和表格說明 NSX TLS 外部解密如何與 NSX 搭配使用。

圖 3. 外部解密的運作方式

| 標註 | 工作流程 |

|---|---|

| 1 | TLS 用戶端問詢 SNI 符合 TLS 檢查原則內容設定檔。 |

| 2 | NSX 攔截來自用戶端的 TLS 工作階段,對預定伺服器起始新的工作階段。 |

| 3 | NSX 強制 TLS 版本和密碼 (可設定)。 |

| 4 | 伺服器以 TLS 憑證回應用戶端 |

| 5 | NSX 使用受信任的 CA 服務包驗證伺服器憑證,然後動態產生 Proxy CA 憑證並提供給用戶端。 |

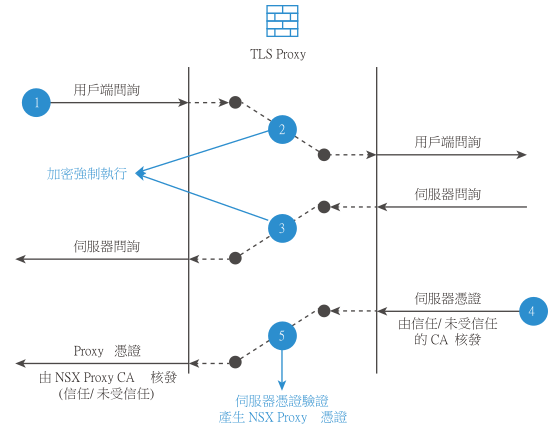

下列圖形和表格說明 NSX TLS 內部解密如何與 NSX 搭配使用。

| 標註 | 工作流程 |

|---|---|

| 1 | TLS 用戶端問詢 SNI 符合設定給內部網域的 TLS 檢查原則內容設定檔。 |

| 2 | NSX 攔截來自用戶端的 TLS 工作階段,對預定伺服器起始新的工作階段。 |

| 3 | NSX 強制 TLS 版本/密碼 (可設定)。 |

| 4 | 伺服器在 TLS 信號交換過程中以憑證回應 (可選驗證)。 |

| 5 | NSX 將伺服器的憑證 (隨組態一起上傳) 提供給用戶端。 |