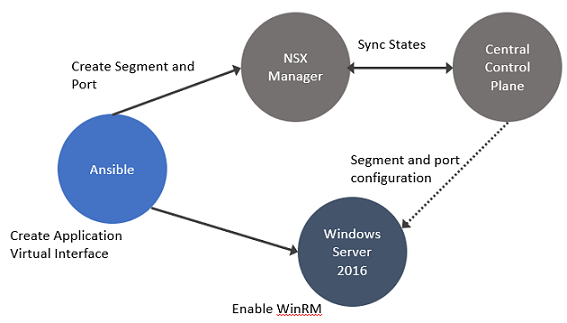

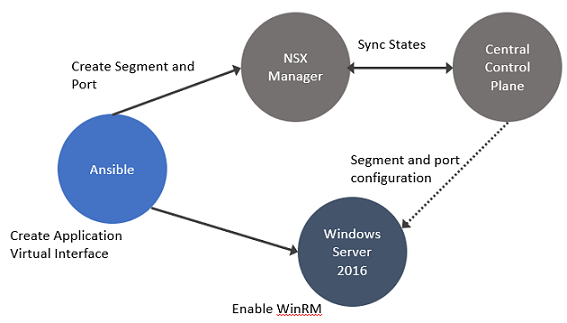

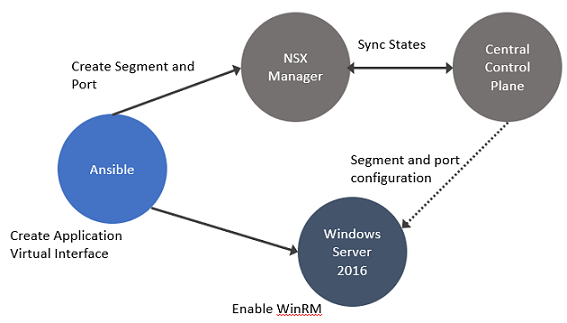

伺服器上安裝的 NSX-T 代理程式可為裸機工作負載提供連線和安全性。

在此程序中,於工作負載與 NSX Manager 之間建立連線。然後設定 DFW 規則,以保護在虛擬或實體與 Windows Server 2016 或 2019 裸機伺服器工作負載之間執行的入口和出口流量。

程序

- 在 Windows Server 2016 上啟用 Windows 遠端管理 (WinRM),以允許 Windows Server 與第三方軟體和硬體進行交互操作。啟用具有自我簽署憑證的 WinRM 服務。

- 設定 WinRM 以使用 HTTPS。用於 HTTPS 的預設連接埠為 5986。

- 以管理員身分執行 PowerShell。

- 執行 winrm quickconfig。

- 執行 winrm set winrm/config/service/auth ‘@{Basic=“true”}’。

- 執行 winrm set winrm/config/service ‘@{AllowUnencrypted=“true”}’。

- 執行 winrm create winrm/config/Listener?Address=*+Transport=HTTPS ‘@{Hostname=“win16-colib-001”;CertificateThumbprint=“[output of the 2nd command]"}’。

- 確認 WinRM 的組態。執行 winrm e winrm/config/listener。

- 將裸機伺服器新增為獨立傳輸節點。請參閱從 GUI 將實體伺服器設定為傳輸節點。

- 確認是否已在 Windows Server 上建立 OVS 橋接器。OVS 橋接器會將應用程式虛擬介面連線至傳輸節點上的 NSX 交換器。

ovs-vsctl show

輸出必須顯示從

nsxswitch 及

nsx managed 主機元件建立的橋接器。

nsxswitch 橋接器用於所建立的傳輸節點。

nsx managed 橋接器是針對在 Windows 主機上的應用程式虛擬介面所建立。這些橋接器項目表示已在 NSX 交換器和 Windows 遠端接聽程式之間建立通訊通道。

- 在支援覆疊的傳輸節點上,確認:

- 靜態 IP 位址會反映為 Windows Server 工作負載所連線覆疊區段的 IP 位址。

- GENEVE 通道是在 Windows 主機上的 NSX 交換器與由 NSX 管理的主機元件之間建立。

備註: 同樣地,在支援 VLAN 的傳輸節點上,確認靜態 IP 位址反映為 Windows Server 工作負載所連線 VLAN 區段的 IP 位址。

- 在 Windows 中,為 Windows Server 自訂 OVSIM 驅動程式,以建立兩個新的網路介面卡 - 應用程式虛擬介面和用於支援覆疊工作負載的虛擬通道端點 (VTEP)。

$:> Get-NetAdapter

vEthernet1-VTEP:用於支援覆疊的 VTEP 介面。支援 VLAN 的工作負載不需要。

vEthernet1-VIF1:用於裸機 Windows Server 的虛擬介面或應用程式介面。

- 若要確認網路介面卡,請移至 Windows Server 並執行 Get-NetAdapter。

- 確認應用程式、Windows 裸機伺服器和 NSX Manager 之間的連線。

- 針對支援覆疊或支援 VLAN 的裸機工作負載新增和發佈 L2 或 L3 DFW 規則。

- 確認虛擬或實體工作負載與裸機工作負載之間的入口和出口流量,是否根據已發佈的 DFW 規則進行流動。