NSX Edge 可使用 ISO、OVA/OVF 或 PXE 啟動來安裝。無論採用何種安裝方法,請務必在安裝 NSX Edge 之前備妥主機網路。

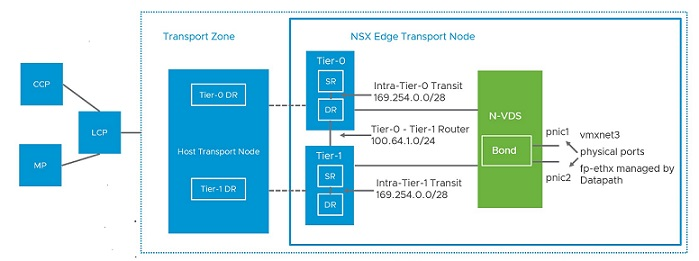

傳輸區域內之 NSX Edge 的高階視圖

NSX-T Data Center 的高階視圖顯示出一個傳輸區域中的兩個傳輸節點。一個傳輸節點是主機。另一個是 NSX Edge。

當您第一次部署 NSX Edge 時,您可以將其視為空的容器。在您建立閘道之前,NSX Edge 不會執行任何動作。NSX Edge 可提供第 0 層和第 1 層閘道的運算支援。每個閘道都包含一個服務路由器 (SR) 和一個分散式路由器 (DR)。當我們提到某路由器是分散式時,表示它已複寫至屬於相同傳輸區域的所有傳輸節點上。在此圖中,主機傳輸節點所包含的 DR 與第 0 層和第 1 層路由器上所包含的相同。如果閘道將設定成執行 NAT 等的服務,則需要服務路由器。所有第 0 層閘道都有一個服務路由器。如果根據您的設計考量而有所需要,則第 1 層路由器也可以具有服務路由器。

依預設,SR 與 DR 之間的連結會使用 169.254.0.0/28 子網路。這些路由器內部轉換連結會在您部署第 0 層或第 1 層閘道時自動建立。除非 169.254.0.0/28 子網路已用於您的部署中,否則您不需設定或修改連結組態。

針對第 0 層至第 1 層的連線指派的預設位址空間為 100.64.0.0/10。系統會為每個第 0 層至第 1 層的對等連線,提供一個在 100.64.0.0/10 位址空間內的 /31 子網路。此連結會在您建立第 1 層路由器,並將其連線至第 0 層路由器時自動建立。除非 100.64.0.0/10 子網路已用於您的部署中,否則您不需設定或修改此連結上的介面。

每個 NSX-T Data Center 部署皆具有一個管理平面叢集 (MP) 和一個控制平面叢集 (CCP)。MP 和 CCP 會將組態推送至每個傳輸區域的本機控制平面 (LCP)。當主機或 NSX Edge 加入管理平面時,管理平面代理程式 (MPA) 會建立對主機或 NSX Edge 的連線,且主機或 NSX Edge 會成為 NSX-T Data Center 網狀架構節點。當網狀架構節點後續新增為傳輸節點時,系統將會建立主機或 NSX Edge 的 LCP 連線。

最後,上圖顯示兩個互相繫結以提供高可用性之實體 NIC (pNIC1 和 pNIC2) 的範例。資料路徑會管理實體 NIC。它們可作為外部網路的 VLAN 上行,或作為受內部 NSX-T Data Center 管理之虛擬機器網路的通道端點連結。

最佳做法是針對部署為虛擬機器的每個 NSX Edge 配置至少兩個實體連結。您可以選擇性地使用不同的 VLAN 識別碼,讓相同 pNIC 上的連接埠群組重疊。找到的第一個網路連結會用於管理。例如,在 NSX Edge 虛擬機器上,找到的第一個連結可能是 vnic1。在裸機安裝上,找到的第一個連結可能是 eth0 或 em0。其餘連結會用於上行和通道。例如,某個連結可能會用於由 NSX-T Data Center 管理之虛擬機器所使用的通道端點。其他連結可能用於 NSX Edge 至外部 TOR 的上行。

透過以管理員身分登入 CLI 並執行 get interfaces 和 get physical-ports 命令,您可以檢視 NSX Edge 的實體連結資訊。在 API 中,您可以使用 GET fabric/nodes/<edge-node-id>/network/interfaces API 呼叫。實體連結將在下一節中詳細討論。

無論是將 NSX Edge 安裝為虛擬機器應用裝置或安裝在裸機上,視部署而定有多個網路組態選項可供使用。

傳輸區域和 N-VDS

若要瞭解 NSX Edge 網路,您必須瞭解某些關於傳輸區域和 N-VDS 的知識。傳輸區域可控制 NSX-T Data Center 中第 2 層網路的連線。N-VDS 是建立在傳輸節點上的軟體交換器。N-VDS 的用途是將閘道上行和下行繫結至實體 NIC。針對 NSX Edge 所屬的每個傳輸區域,皆有單一 N-VDS 安裝在 NSX Edge 上。

- 傳輸節點之間的內部 NSX-T Data Center 通道的重疊。

- NSX-T Data Center 的外部上行的 VLAN。

一個 NSX Edge 可以屬於零個或許多 VLAN 傳輸區域。若為零個 VLAN 傳輸區域,則 NSX Edge 仍可以具有上行,因為 NSX Edge 上行可使用針對覆疊傳輸區域安裝的相同 N-VDS。如果您要讓每個 NSX Edge 皆僅具有一個 N-VDS,即可執行此操作。另一個設計選項,是為了要讓 NSX Edge 屬於多個 VLAN 傳輸區域,即每個上行各一個。

最常見的設計選擇是三個傳輸區域:一個覆疊和兩個 VLAN 傳輸區域,以供備援上行之用。

若要針對用於覆疊流量的傳輸網路和用於 VLAN 流量的其他網路 (例如 VLAN 上行) 使用相同的 VLAN 識別碼,請在兩個不同的 N-VDS 上設定識別碼,一個用於 VLAN,另一個則用於覆疊。

從 NSX-T Data Center 2.5 開始,您可以使用單一 N-VDS 交換器來設定網路,以利用該交換器來管理單一叢集上的 NSX Edge、主機傳輸節點和 NSX Manager 流量。請參閱在執行 N-VDS 交換器的主機上部署完全折疊的 vSphere 叢集 NSX-T。

虛擬應用裝置/虛擬機器 NSX Edge 網路

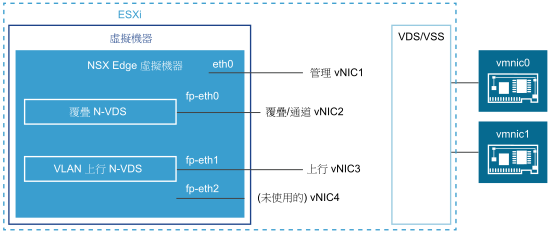

當您將 NSX Edge 安裝為虛擬應用裝置或虛擬機器時,系統將會建立名為 fp-ethX 的內部介面,其中 X 為 0、1、2 和 3。這些介面會配置給 Top-of-Rack (ToR) 交換器的上行使用,以及供 NSX-T Data Center 覆疊通道使用。

當您建立 NSX Edge 傳輸節點時,您可以選取 fp-ethX 介面,將上行與覆疊通道建立關聯。您可以選擇 fp-ethX 介面的使用方式。

在 vSphere Distributed Switch 或 vSphere 標準交換器上,您必須至少為 NSX Edge 配置兩個 vmnic:一個用於 NSX Edge 管理,而另一個用於上行和通道。

在下列範例實體拓撲中,fp-eth0 會用於覆疊通道流量,帶有 TEP IP 位址。fp-eth1 用於支援南北向流量的第 0 層閘道上行。fp-eth2 未使用,因為拓撲僅包含閘道。如果已設定 L2 橋接器,您可以使用 fp-eth2。eth0/vNIC1 會指派給管理網路。

顯示於此範例中的 NSX Edge 屬於兩個傳輸區域 (一個覆疊,另一個 VLAN),因此會有兩個 N-VDS,一個用於通道,而另一個用於上行流量。

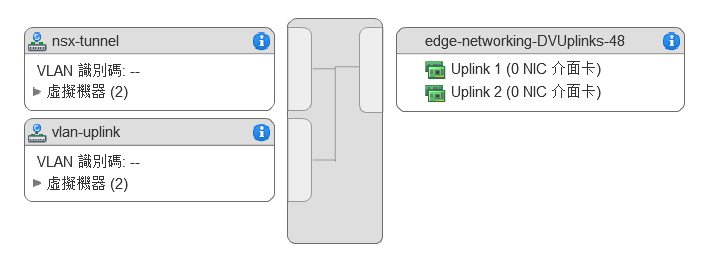

此螢幕擷取畫面會顯示虛擬機器連接埠群組 nsx-tunnel 和 vlan-uplink。

--net:"Network 0-Mgmt" --net:"Network 1-nsx-tunnel" --net:"Network 2=vlan-uplink"

此處顯示的範例使用虛擬機器連接埠群組名稱 Mgmt、nsx-tunnel 和 vlan-uplink。您可以讓您的虛擬機器連接埠群組使用任何名稱。

為 NSX Edge 設定的通道和上行虛擬機器連接埠群組不需要與 VMkernel 連接埠或給定的 IP 位址建立關聯。這是因為這些群組僅用於第 2 層上。如果您的部署會使用 DHCP 將位址提供給管理介面,請確定僅有一個 NIC 指派給管理網路。如果指派給 N-VDS 交換器的其中一個 fp-eth 介面關閉,NSX Edge 狀態將變為已降級。如果 NSX Edge 的所有通道都關閉,節點狀態會變為關閉。

請注意,VLAN 和通道連接埠群組會設定為主幹連接埠。這是必要的。例如,在標準 vSwitch 上,您可以按如下所示來設定主幹連接埠:。

如果您使用應用裝置型或虛擬機器 NSX Edge,則可以使用標準 vSwitch 或 vSphere Distributed Switch。

NSX Edge 虛擬機器可以安裝在 NSX-T Data Center 已備妥的主機上並設定為傳輸節點。共有兩種部署類型:

- NSX Edge 虛擬機器可以使用 VSS/VDS 耗用主機上的單獨 pNIC 的 VSS/VDS 連接埠群組進行部署。主機傳輸節點會耗用主機上安裝的 N-VDS 的單獨 pNIC。主機傳輸節點的 N-VDS 與 VSS 或 VDS 共同存在,兩者均耗用單獨的 pNIC。主機 TEP (通道端點) 和 NSX Edge TEP 可位於相同或不同的子網路。

- NSX Edge 虛擬機器可使用主機傳輸節點之 N-VDS 上的 VLAN 支援的邏輯交換器進行部署。主機 TEP 和 NSX Edge TEP 可位於相同的 VLAN 或子網路中。

您可以選擇性地在單一主機上安裝多個 NSX Edge 應用裝置/虛擬機器,而所有已安裝的 NSX Edge 將可使用相同的管理、VLAN 和通道端點連接埠群組。

隨著基礎實體連結已啟用,且虛擬機器連接埠群組已設定的情況中,您可以安裝 NSX Edge。

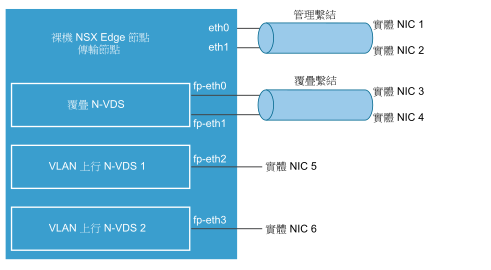

裸機 NSX Edge 網路

裸機 NSX Edge 包含名為 fp-ethX 的內部介面,其中 X 為介面數目 (最多 16)。建立的 fp-ethX 介面數量取決於您裸機 NSX Edge 所擁有的實體 NIC 數量。這些介面最多有四個可配置給架頂式 (ToR) 交換器的上行使用,以及供 NSX-T Data Center 覆疊通道使用。

當您建立 NSX Edge 傳輸節點時,您可以選取 fp-ethX 介面,將上行與覆疊通道建立關聯。

您可以選擇 fp-ethX 介面的使用方式。在下列範例實體拓撲中,fp-eth0 和 fp-eth1 互相繫結,並且用於覆疊通道流量,帶有 TEP IP 位址。fp-eth2 和 fp-eth3 用於支援南北向流量的第 0 層閘道上行。eth0/vNIC1 會指派給管理網路。

- 在執行早於 (<) 6.6 版的 vDS 交換器上,為連線至提供 VLAN 連線之 NSX Edge 虛擬機器虛擬 NIC 的連接埠啟用混合模式。

- 在執行等於或大於 (>=) 6.6 版的 vDS 交換器上,啟用 MAC 學習並停用混合模式。這些設定可確保在目的地 Mac 位址不符合虛擬 NIC 有效 MAC 位址的目的地上,能收到封包。

- 在 vDS 交換器上啟用偽造的傳輸。偽造的傳輸允許傳送來源 Mac 位址不符合虛擬 NIC 有效 MAC 位址的封包。需要這些設定以支援 VLAN 網路的橋接或 L2VPN 和 DHCP 功能。