防火牆規則表實作了 NSX 安全性原則,您可以使用 NSX Manager GUI 或 REST API 架構來建立該原則。

以下是瞭解並準備定義安全性原則的高階步驟。

- VM Inventory Collection:您可以識別及組織裝載在 NSX-T 傳輸節點上的所有虛擬化工作負載的清單。該詳細目錄由 NSX Manager 動態收集並儲存成節點 - 新增成 NSX-T 傳輸節點的 ESXi 或 KVM。您可以通過導覽至功能表,來檢視詳細目錄清單。

- Tag:NSX-T 允許標記虛擬機器、區段和區段連接埠。若要標記這每一個物件,請移至相關物件頁面,或移至。物件可以有一個或多個標籤。例如,虛擬機器可以具有 Tag = PROD、Tag = HR-APP 或 Tag = WEB-Tier。

- Group Workloads:您可以根據虛擬機器名稱、標籤、區段、區段連接埠、IP 或其他屬性,將 NSX-T 邏輯分組建構,與動態或靜態成員資格準則搭配使用。

- Define Security Policy:您可以使用中提供的分散式防火牆規則表,來定義安全性原則。您可以根據預先定義的類別 (例如:乙太網路、緊急、基礎架構、環境和應用程式),來組織原則。

如需詳細資料,請參閱《NSX-T Data Center 管理指南》。

新增標籤

您可以選取詳細目錄中可用的現有標籤,或是建立新標籤以新增至物件。

程序

新增群組

群組包含以靜態方式和動態方式新增的不同物件,可以作為防火牆規則的來源和目的地。

程序

分散式防火牆原則

分散式防火牆隨附了預先定義的防火牆規則類別。您可以使用類別來組織安全性原則。

系統會以由左到右 (乙太網路 > 緊急 > 基礎結構 > 環境 > 應用程式) 的順序評估類別,並以由上到下的順序評估類別內的分散式防火牆規則。

| 乙太網路 建議在此類別中包含第 2 層規則。 |

緊急 建議在此類別中包含隔離和允許規則。 |

基礎結構 建議在此類別中包含定義共用服務存取權的規則。例如:

|

環境 建議在此類別中包含區域之間的規則。例如:

|

應用程式 建議包含以下各項之間的規則:

|

新增分散式防火牆原則

分散式防火牆會監控虛擬機器上的所有東西向流量。

程序

新增分散式 IDS/IPS 原則

IDS/IPS 規則的建立方式與分散式防火牆 (DFW) 規則相同。首先,建立一個 IDS 原則,然後為此原則建立規則。

程序

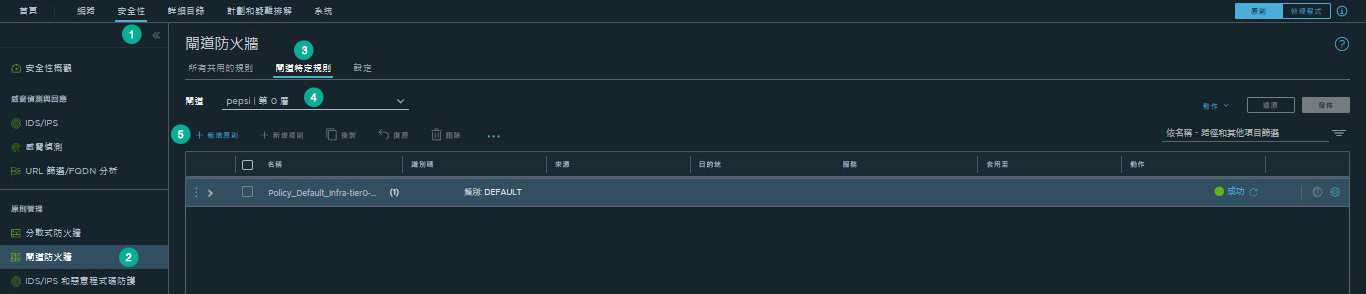

閘道防火牆原則

您可以將規則新增至屬於預先定義類別的防火牆原則區段之下,來設定閘道防火牆。

![[動作] 功能表](images/GUID-4526BB43-F90D-4B07-B5D4-27E4B24D4BD6-low.png) ,然後按一下

,然後按一下