NSX Public Cloud Gateway (PCG) 會在公有雲和 NSX 的內部部署管理元件之間提供南北向連線。

| 公有雲 | PCG 執行個體類型 |

|---|---|

| AWS | c5.xlarge。

某些區域可能不支援此執行個體類型。如需詳細資料,請參閱 AWS 說明文件。

備註: 如果您看到此執行個體類型的 CPU 使用率偏高警示,請將 PCG 執行個體大小調整為 c5.2xlarge。

如果您具有 PCG 執行個體的高可用性配對,請先停止待命 PCG,並在調整其大小後重新啟動,以調整該 PCG 的大小。然後,停止目前作用中的 PCG,並等待待命 PCG 成為作用中狀態。調整此 PCG 的大小並重新啟動,而其應會成為作用中狀態。 如需關於調整執行個體類型大小的詳細資料,請參閱 AWS 說明文件。 |

| Microsoft Azure | Standard DS3 v.2 |

架構

PCG 可以是獨立閘道應用裝置或在公有雲 VPC 或 VNet 之間共用,來實現中樞和支點拓撲。

部署模式

自行管理 VPC/VNet:在 VPC 或 VNet 中部署 PCG 時,它會將 VPC 或 VNet 限定為自行管理,也就是說,您可以將此 VPC 或 VNet 中主控的虛擬機器置於 NSX 管理之下。

傳送 VPC/VNet:當您將計算 VPC/VNet 連結至自行管理 VPC/VNet 時,它將會成為傳送 VPC/VNet。

計算 VPC/VNet:尚未部署 PCG、但連結至傳送 VPC/VNet 的 VPC/VNet,稱為計算 VPC/VNet。

AWS Transit Gateway 搭配 PCG:從 NSX 3.1.1 開始,您可以使用 AWS Transit Gateway 將傳送 VPC 與計算 VPC 連線。如需詳細資料,請參閱將 PCG 與 AWS Transit Gateway 搭配使用。

要部署 PCG 之 VPC/VNet 中所需的子網路

- 管理子網路:此子網路用於內部部署 NSX 和 PCG 之間的管理流量。範例範圍:/28。

- 上行子網路:此子網路用於南北向網際網路流量。範例範圍:/24。

- 下行子網路:此子網路包含工作負載虛擬機器的 IP 位址範圍。調整此子網路的大小時請注意,您可能需要工作負載虛擬機器上的其他介面才能進行偵錯。

PCG 部署與使用 NSX 元件之 FQDN 及可解析這些 FQDN 的 DNS 伺服器的網路定址方案保持一致。

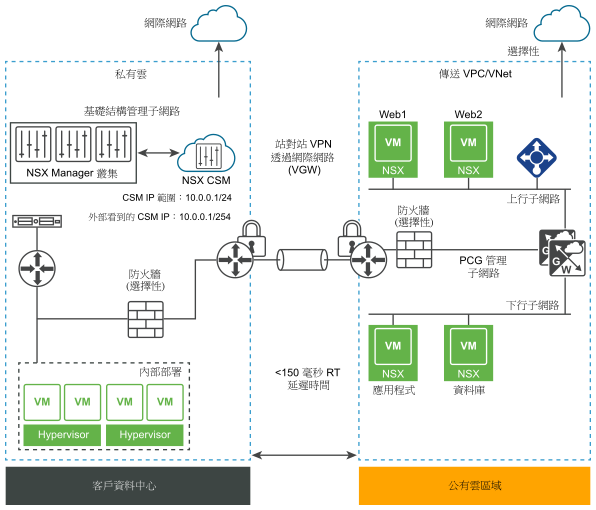

內部部署和公有雲連線模式對 PCG 的 CSM 探索產生的影響

- 在私人 IP 模式 (VGW) 中部署的 PCG:PCG 會使用實際 CSM IP 位址或提供的子網路範圍中的其中一個 IP 位址來探索 CSM。

圖 1. 具有 VGW 連線的 NSX Public Cloud Gateway 架構

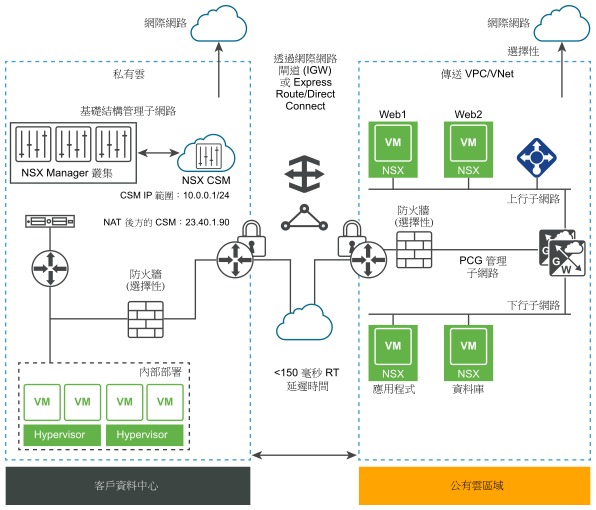

- 在公用 IP 模式 (IGW) 中部署的 PCG:PCG 可以使用 CSM 的 NAT 轉譯 IP 位址來探索 CSM,此位址允許存取 CSM 的實際 IP 位址或子網路範圍。

圖 2. 具有 IGW 連線的 NSX 公用雲端閘道架構

虛擬機器管理模式

NSX 強制執行模式:在此模式中,工作負載虛擬機器會透過在您於公有雲中套用標籤 nsx.network=default 的每個工作負載虛擬機器上安裝 NSX Tools,以便交由 NSX 管理。

原生雲端強制執行模式:在此模式中,您的工作負載虛擬機器可直接置於 NSX 管理下,而無須使用 NSX Tools。

隔離原則

- 在 NSX 強制執行模式 中,您可以啟用或停用隔離原則。最佳做法是,在將工作負載虛擬機器上線時停用隔離原則,並將所有虛擬機器新增至使用者管理清單。

- 在 原生雲端強制執行模式 中一律會啟用隔離原則,且無法停用。

設計選項

無論您採用何種模式來部署 PCG,皆可在任一模式下將計算 VPC/VNet 與其連結。

| 傳送 VPC/VNet 中的 PCG 部署模式 | 將計算 VPC/VNet 連結至此傳送 VPC/VNet 時的支援模式 |

|---|---|

| NSX 強制執行模式 |

|

| 原生雲端強制執行模式 |

|

為傳送或計算 VPC/VNet 選取模式後,您便無法變更模式。如果想要切換模式,您必須先將 PCG 取消部署,再以所需的模式重新加以部署。