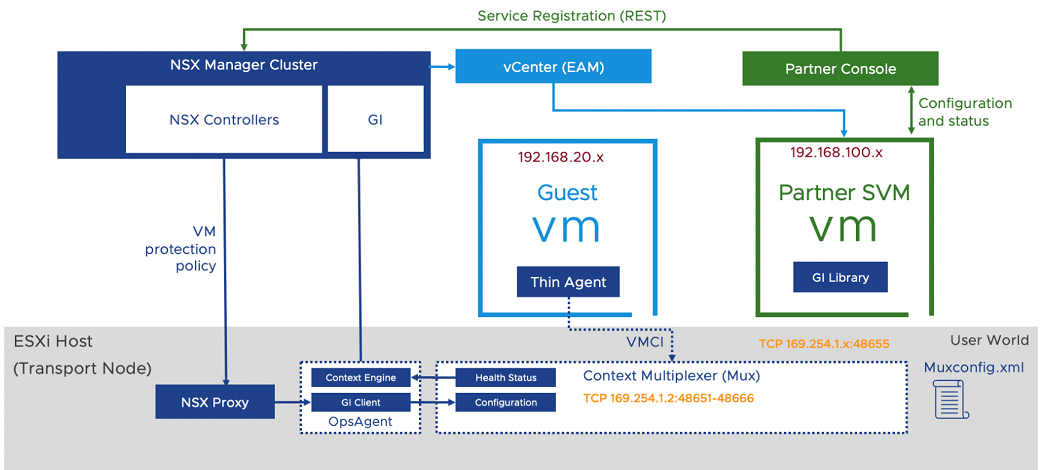

本主題協助說明服務插入和 NSX Guest Introspection 平台元件 (Guest Introspection) 的重要概念和架構。

備註: 在此圖中,藍色區塊是

NSX Guest Introspection 平台元件,綠色區塊是端點保護取用者元件。

主要概念:

- NSX Manager:這是 NSX 的管理平面應用裝置,可為客戶和合作夥伴提供 API 和圖形使用者介面,用於網路和安全性原則的組態。對於 Guest Introspection,NSX Manager 也提供用來部署及管理合作夥伴應用裝置的 API 和 GUI。

- Guest Introspection SDK:VMware 提供給安全廠商使用的程式庫。

-

服務虛擬機器:這是安全廠商提供的虛擬機器,會使用 VMware 提供的 Guest Introspection SDK。它包含掃描檔案、程序、網路和系統事件的邏輯,用以偵測客體上的病毒或惡意程式碼。在掃描要求後,它會針對客體虛擬機器對要求採取的動作傳回相關判定或通知。

- Guest Introspection 主機代理程式 (內容多工器):它會處理端點保護原則的組態。它還對來自受保護虛擬機器的訊息進行多工處理,並將這些訊息轉送到服務虛擬機器,然後再從服務虛擬機器轉送回受保護的虛擬機器。它會報告 Guest Introspection 平台的健全狀況狀態,並在

muxconfig.xml檔案中維護服務虛擬機器組態的記錄。 - Ops Agent (內容引擎和 Guest Introspection Client):它會將 Guest Introspection 組態轉送至 Guest Introspection 主機代理程式 (內容多工器)。它也會將解決方案的健全狀況狀態轉送至 NSX Manager。

- EAM:NSX Manager 會使用 ESXi Agent Manager 在叢集上每個設定為要保護的主機上,部署合作夥伴服務虛擬機器。

-

精簡型代理程式:這是在客體虛擬機器中執行的檔案及/或網路自我檢查代理程式。它會攔截透過主機代理程式轉送至服務虛擬機器的檔案和網路活動或事件。在 Windows 上,此代理程式是 VMware Tools 的一部分。在 Linux 上,此代理程式位於 VMware Tools 外部。它為 NSX 提供了客體內的內容,還可用來取代防毒或防惡意程式碼安全廠商提供的傳統代理程式。這是一般的輕量型代理程式,可讓要掃描的檔案和程序更快速地卸載至廠商所提供的服務虛擬機器。

使用 Guest Introspection 平台保護客體虛擬機器端點的好處如下:

- 減少計算資源的耗用量:Guest Introspection 會將主機上每個端點的特徵碼和安全性掃描邏輯卸載至主機上的第三方合作夥伴服務虛擬機器。由於掃描只會在服務虛擬機器上執行,因此不需要在客體虛擬機器上耗費計算資源執行掃描。

-

更好的管理:當掃描卸載至服務虛擬機器時,特徵碼只需更新至每個主機的一個物件。此類機制的運作效果優於以代理程式為基礎的解決方案,後者必須將相同的特徵碼更新至所有客體虛擬機器上。

- 持續的防毒和防惡意程式碼保護:當服務虛擬機器持續執行時,客體虛擬機器不需要執行最新的特徵碼。例如,快照虛擬機器可能會執行某些較舊版本的特徵碼,而使其在傳統的端點保護方式中容易受到攻擊。透過 Guest Introspection 平台,服務虛擬機器會持續執行最新的惡意軟體特徵碼,從而確保任何新增的虛擬機器也會透過最新的特徵碼受到保護。

- 將特徵碼卸載至服務虛擬機器:資料庫生命週期獨立於客體虛擬機器生命週期以外,因此服務虛擬機器不會受到客體虛擬機器中斷的影響。