NSX 入侵偵測及防護服務 (IDS/IPS) 旨在根據一組已知的特徵碼來比較流量,以監控主機和 Edge 上的網路流量是否存在惡意活動。NSX 惡意程式碼防護的目標是從主機和 Edge 上的網路流量中擷取檔案,並分析這些檔案以瞭解惡意行為。

「NSX 入侵偵測及防護服務」概觀

NSX IDS/IPS 會根據特徵碼來比較流量,以監控主機上的網路流量是否存在可疑活動。特徵碼可針對需要偵測和報告的網路入侵類型,指定其模式。只要發現與特徵碼相符的流量模式,就會執行預先定義的動作,例如:產生警示或阻止流量抵達其目的地。

- 基於知識的特徵碼:基於知識的特徵碼納入了對應至已知攻擊類型的特定知識或模式。在此方法中,IDS 會嘗試根據特徵碼中指定的已知惡意指令序列來偵測入侵情況。因此,基於知識的特徵碼侷限於已知的攻擊,而無法涵蓋目標威脅或零時差威脅。

- 基於行為的偵測:基於行為的偵測會嘗試透過精確找出與基準或正常流量不同或異常的關注事件,來識別異常行為。

這些事件稱為資訊性事件或資訊事件,其所包含的事件可精確找出網路中的異常活動,這些活動未必存在惡意,但可在調查破口時提供有價值的資訊。與特徵碼搭配使用的是自訂偵測邏輯,此邏輯可直接更新,而無需重新編譯或修改 IDS 引擎。基於行為的偵測引進了新的 IDS 入侵嚴重性層級,即「可疑」。

- 多租戶:

-

從

NSX 4.1.1 開始,

NSX IDS/IPS 也支援多租戶。使用多租戶功能時,您可以在單一

NSX 部署上設定多個承租人。多租戶可讓您在承租人之間隔離安全性和網路組態。以下情況適用於

NSX IDS/IPS 多租戶:

- 特徵碼管理和 NSX IDS/IPS 設定僅適用於預設專案,而不適用於自訂專案。

- 專案之間的組態沒有隔離。

- 可以從預設專案和自訂專案來管理設定檔和規則。

- 在預設專案下建立的規則將沒有任何租戶內容。

- 使用者可以在自訂專案下建立規則,且此規則將具有租戶內容。

- 針對自訂專案所觸發的事件將具有租戶內容。

- 對於自訂專案,NSX IDS/IPS 監控儀表板只會顯示針對該專案所觸發的事件。

NSX 惡意程式碼防護 概觀

- 對已知的惡意檔案進行基於雜湊的偵測

- 未知檔案的本機分析

- 未知檔案的雲端分析

惡意軟體分析支援的檔案大小上限為 64 MB。

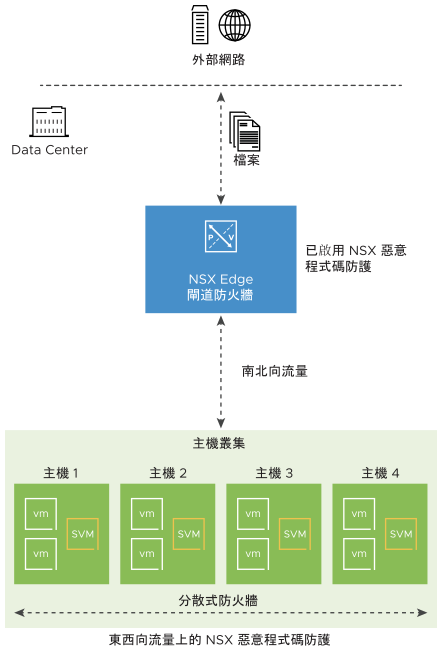

- NSX 分散式惡意程式碼防護

-

Windows 和 Linux 客體端點 (虛擬機器) 均支援分散式防火牆上的惡意程式碼偵測和防護,這些客體端點是在為 NSX 準備的 vSphere 主機叢集上執行。

支援對所有類別的惡意程式碼檔進行本機分析和雲端分析。若要檢視所支援的檔案類別清單,請參閱NSX 惡意程式碼防護支援的檔案類別。

- 閘道防火牆上的 NSX 惡意程式碼防護

-

只有在閘道防火牆上才支援惡意軟體偵測。支援對所有類別的惡意程式碼檔進行本機分析和雲端分析。若要檢視支援的檔案類別清單,請參閱 NSX 分散式惡意程式碼防護一節中提及的超連結主題。

在南北向流量上,NSX 惡意程式碼防護功能會在 NSX Edge 上使用 IDS/IPS 引擎來擷取或攔截進入資料中心的檔案。在東西向流量上,此功能會使用 NSX Guest Introspection (GI) 平台的功能。如果此檔案略過 NSX Edge 上的審查並抵達主機,則客體虛擬機器上的 GI 精簡型代理程式會擷取此檔案。

若要偵測和防護客體虛擬機器上的惡意程式碼,您必須在客體虛擬機器上安裝 NSX Guest Introspection 精簡型代理程式,並在為 NSX 準備的 vSphere 主機叢集上部署 NSX 分散式惡意程式碼防護服務。部署此服務後,將在 vSphere 叢集的每部主機上安裝一部服務虛擬機器 (SVM),並在主機叢集上啟用 NSX 惡意程式碼防護。

Windows 版 NSX Guest Introspection 精簡型代理程式隨附於 VMware Tools 中。若要檢視您的 NSX 版本支援的 VMware Tools 版本,請參閱 VMware 產品互通性對照表。若要檢視特定 VMware Tools 版本支援的 Windows 客體作業系統清單,請參閱 VMware Tools 說明文件中適用於該版本的版本說明。

適用於 Linux 的 Guest Introspection 精簡型代理程式會隨作業系統特定的套件 (OSP) 一起提供。這些套件由 VMware 套件入口網站主控。Linux 不需要安裝 open-vm-tools 或 VM Tools。若要檢視支援的 Linux 客體作業系統版本清單,請參閱在 Linux 虛擬機器上,安裝 Guest Introspection 精簡型代理程式以用於防毒中的〈必要條件〉一節。

- NSX 惡意程式碼防護檔案事件

-

在南北向流量中,當 NSX Edge 上的 IDS 引擎解壓縮檔案,以及在分散式東西向流量中,當虛擬機器端點上的 NSX Guest Introspection Agent 解壓縮檔案時,都會產生檔案事件。

NSX 惡意程式碼防護功能會檢查所解壓縮的檔案,以判斷它們是正常、惡意還是可疑的檔案。對檔案每一次的唯一檢查都會在 NSX 中計為單一檔案事件。換句話說,檔案事件是指唯一的檔案檢查。

如需使用 UI 來監控 NSX 惡意程式碼防護檔案事件的相關資訊,請參閱監控檔案事件。

如需使用 NSX 惡意程式碼防護檔案事件 API 來監控檔案事件的相關資訊,請在 VMware 開發人員說明文件入口網站中查看相關說明文件。