成功實現 NSX VPC 後,系統會建立預設南北向和東西向防火牆規則,以用於控管在 NSX VPC 中執行的工作負載的預設防火牆行為。

南北向防火牆規則是集中式規則,會套用至進出 NSX VPC 的流量。

東西向防火牆規則是分散式規則,會套用至 NSX VPC 中執行的工作負載。

NSX VPC 中的預設東西向防火牆規則

對於在專案中新增的每個 NSX VPC,系統都會在 NSX VPC 中建立一個預設東西向防火牆原則。以下命名慣例用來識別 NSX VPC 中的預設東西向原則:

ORG-default PROJECT-<Project_Name> VPC-<VPC_Name> default-layer3-sectionProject_Name 和 VPC_Name 會取代為系統中的實際值。

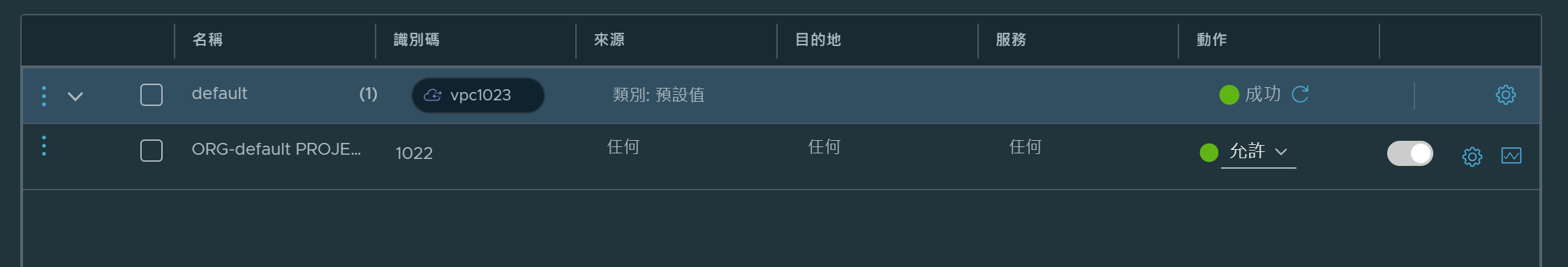

例如,下列螢幕擷取畫面顯示 NSX VPC 中的預設東西向防火牆規則。

NSX VPC 中所有三個預設東西向防火牆規則的套用至都設定為 DFW。儘管套用至設定為 DFW,但只會對連線至 NSX VPC 中的子網路的工作負載虛擬機器強制執行防火牆規則。NSX VPC 外部的工作負載虛擬機器不受這些防火牆規則的影響。必要時,VPC 使用者可以將套用至設定為群組,然後僅選取建立於 NSX VPC 中的那些群組。

- 規則 1033 允許來自 NSX VPC 中的子網路的所有傳出流量。傳出流量的目的地可以是 NSX VPC 內的工作負載,也可以是 VPC 外部的工作負載。必要時,您可以修改此預設規則。

- 規則 1034 允許所有 DHCP 流量。必要時,您可以修改此預設規則。

- 規則 1035 會捨棄不符合前兩項規則的所有流量。此規則暗示依預設會捨棄流向 NSX VPC 的所有傳入流量。您只能修改此預設規則的規則動作。此規則中的其他所有欄位均不可編輯。

NSX VPC 中的預設南北向防火牆規則

對於在專案中新增的每個 NSX VPC,系統都會在 NSX VPC 中建立一個預設南北向防火牆原則。例如,下列螢幕擷取畫面顯示 NSX VPC 中的預設南北向原則。它僅包含單一防火牆規則。

依預設,防火牆規則允許所有流量流經 VPC 南北向防火牆。您只能修改此預設規則的規則動作。此規則中的其他所有欄位均不可編輯。但是,您可以新增自訂南北向防火牆規則,以根據您的安全需求來限制傳入或傳出流量。

NSX VPC 中的通訊

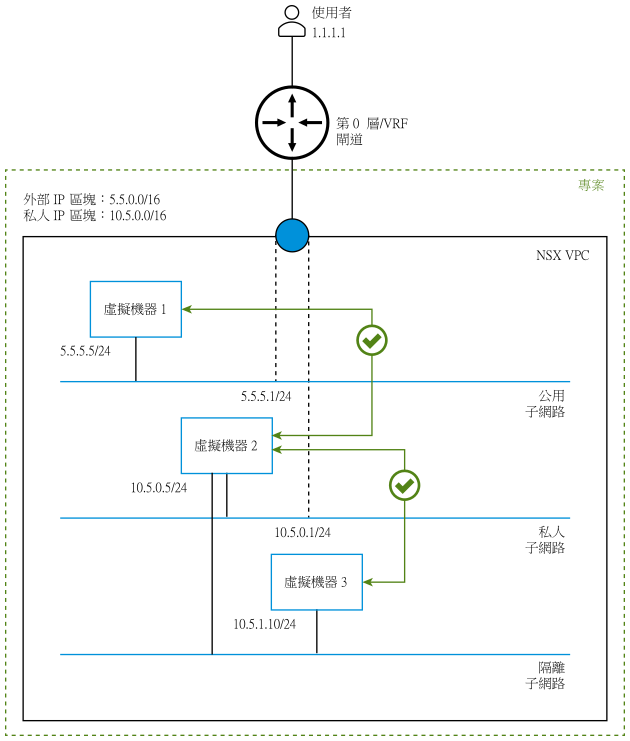

依預設,會允許 NSX VPC 中工作負載之間的東西向流量。

例如,下圖顯示 NSX VPC 中的三個工作負載虛擬機器。依預設,公用子網路上的虛擬機器 1 可以在任一方向上,與私人子網路上的虛擬機器 2 通訊。

依預設,隔離子網路上的虛擬機器無法與私人或公用子網路上的虛擬機器通訊。但是,在此圖中,私人子網路上的虛擬機器 2 也會連線至隔離子網路。因此,私人子網路上的虛擬機器 2 可以在任一方向上,與隔離子網路上的虛擬機器 3 通訊。

來自 NSX VPC 的出口通訊

如本主題前面所述,依預設,會允許來自 NSX VPC 的所有傳出流量。

無論為 NSX VPC 開啟還是關閉了南北向服務選項,連線至公用子網路的工作負載都可以將封包傳送到 NSX VPC 外部。公用子網路上的工作負載是 IP 位址,並且是從 NSX VPC 的外部 IPv4 區塊指派而來。從 NSX VPC 外部可以連線至外部 IP 位址。

僅當符合以下條件時,連線至私人子網路的工作負載才能將封包傳送至 NSX VPC 外部:

- 已為 NSX VPC 開啟南北向服務選項。

- 已為 NSX VPC 開啟預設輸出 NAT 選項。

開啟預設輸出 NAT 選項時,會為 NSX VPC 建立一項預設 SNAT 規則,以允許將來自私人子網路上的工作負載流量路由到 NSX VPC 外部。同樣地,如果關閉了此選項,則不會建立預設 SNAT 規則,且無法將來自私人子網路的流量路由到 NSX VPC 外部。

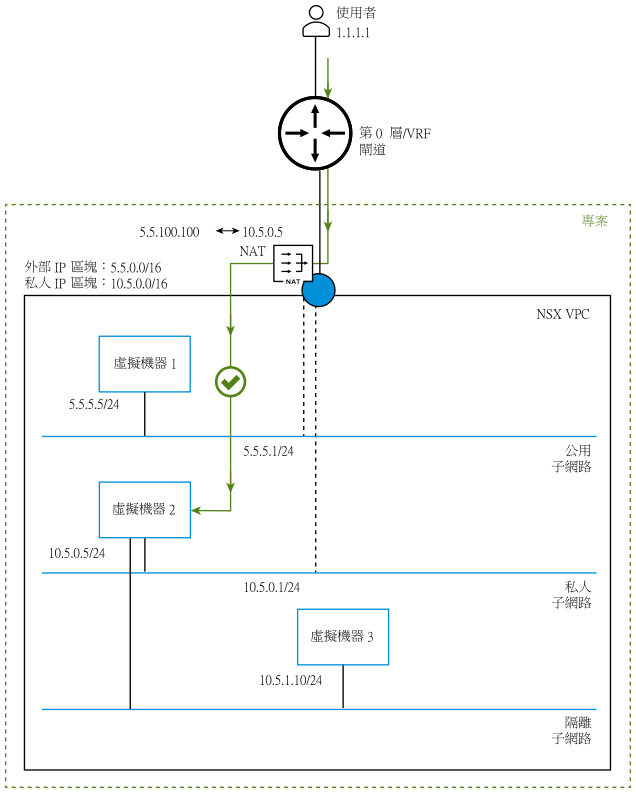

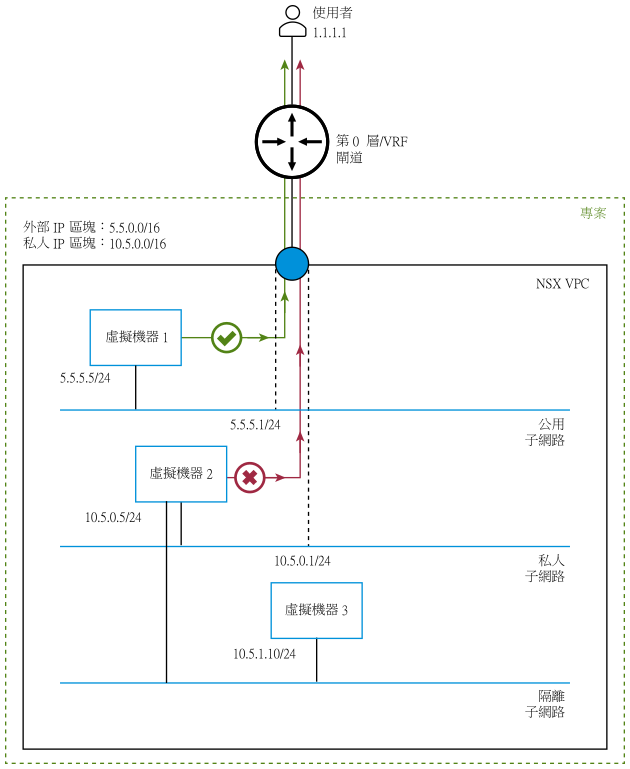

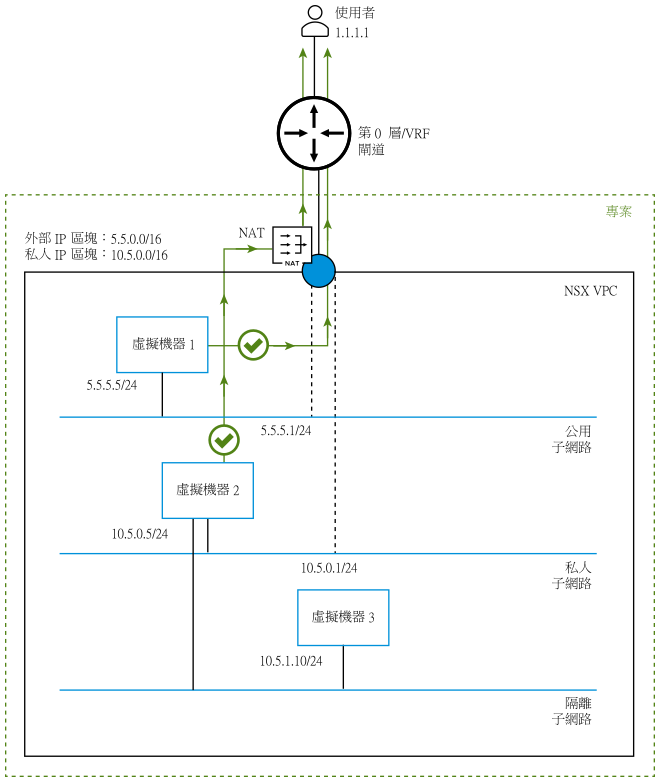

例如,下圖顯示已關閉預設輸出 NAT 的 NSX VPC。來自公用子網路上虛擬機器 1 的流量可以直接流向使用者 1.1.1.1 (此使用者位於 NSX VPC 外部)。但是,來自私人子網路上虛擬機器 2 的出口流量會遭到封鎖。

例如,下圖顯示已開啟預設輸出 NAT 選項的 NSX VPC。在此情況下,系統會自動在 VPC 的南北向防火牆上設定預設 SNAT 規則。私人子網路上虛擬機器 2 的 IP 位址會轉譯為外部 IP,且是由系統從外部 IPv4 區塊配置而來。私人子網路上的虛擬機器 2 現在可以將流量傳送至使用者 1.1.1.1 (此使用者位於 NSX VPC 外部)。公用子網路上的虛擬機器 1 可以繼續將流量傳送到 NSX VPC 外部,而無需經由 VPC 南北向防火牆上的 NAT。

流向 NSX VPC 的入口通訊

如本主題前面所述,預設東西向規則 (規則 1035) 會捨棄流向 NSX VPC 的所有傳入流量。

- 來自在其他 NSX VPC (位於相同或不同專案中) 中執行的工作負載的流量。

- 來自資料中心內任何網路上執行的工作負載的流量。

- 來自網際網路的流量。

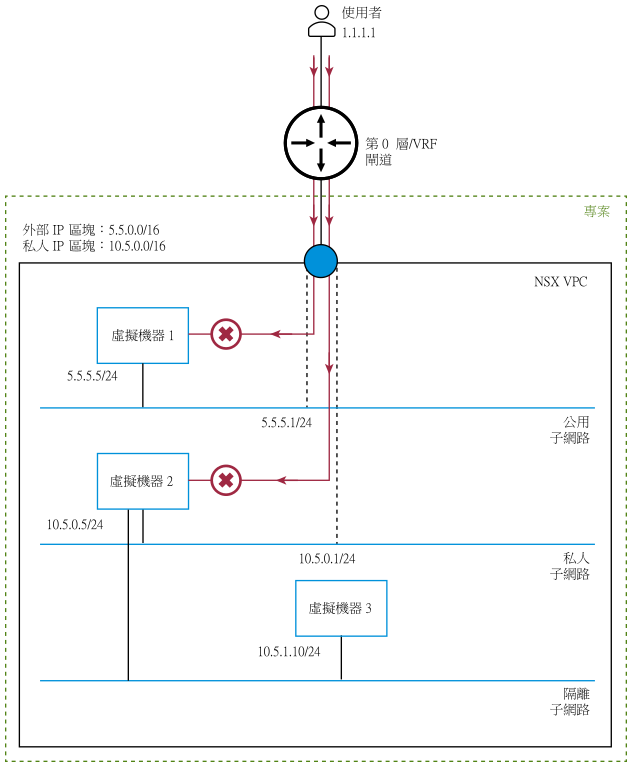

例如,下圖顯示來自使用者 1.1.1.1 (已連線至 第 0 層/VRF 閘道) 的流量遭到封鎖,以致無法到達公用子網路上的虛擬機器 1 和私人子網路上的虛擬機器 2。

若要讓來自 NSX VPC 外部的傳入流量能夠到達公用子網路上的工作負載,您需要新增自訂的東西向防火牆原則,或者修改 NSX VPC 預設防火牆原則中的東西向規則。請謹記,依預設,NSX VPC 中的預設南北向規則允許所有流量流經 VPC 南北向防火牆。

若要允許來自 NSX VPC 外部的傳入流量能夠連線至私人子網路上的工作負載,請執行以下步驟:

- 請確定已為 NSX VPC 開啟南北向服務選項。

- 在 NSX VPC 中新增一項 NAT 規則,且其中含有自反動作或 DNAT 動作。

在該 NAT 規則中,從外部 IPv4 區塊配置有效的 IPv4 位址,以便系統可以將私人子網路上的虛擬機器 IP 位址對應至此外部 IPv4 位址。例如,如果要建立含有自反動作的 NAT 規則,請在規則定義的轉譯的 IP 文字方塊中,指定外部 IPv4 位址。此 IPv4 位址必須屬於 NSX VPC 的外部 IPv4 區塊,且必須可供配置,否則會顯示錯誤訊息。目前,在轉譯的 IP 文字方塊中僅支援單一 IPv4 位址。不支援 CIDR 區塊。

執行此步驟,以便為連線至私人子網路的每個工作負載虛擬機器啟用入口流量。例如,如果已將四個工作負載虛擬機器連線至私人子網路,請分別建立 4 項 NAT 規則。

- 新增自訂的東西向防火牆原則,或者修改 NSX VPC 的預設防火牆原則中的東西向規則,以允許流量到達私人子網路上的工作負載。

完成這些步驟後,現在允許私人子網路工作負載上的所有傳入流量。如上一小節中所述,我們建議 VPC 使用者在其 NSX VPC 中新增自訂的南北向防火牆規則,以便根據其安全性需求,限制傳入流量僅流向特定的連接埠。

例如,下圖顯示來自使用者 1.1.1.1 (已連線至第 0 層/VRF 閘道) 的流量流經 VPC 南北向防火牆上的 NAT,然後到達私人子網路上的虛擬機器 2。

在此範例中,NAT 規則的組態如下:

- 來源 IP:10.5.0.5 (虛擬機器 2 的私人 IP 位址)

- 轉譯的 IP:5.5.100.100 (IP 位址來自配置給虛擬機器 2 的外部 IPv4 位址區塊)

- 動作:自反