在此範例中,您的目標是使用閘道防火牆規則建立安全性原則,以偵測透過 NSX 中的 NSX Edge 傳遞的南北向流量上的惡意檔案。

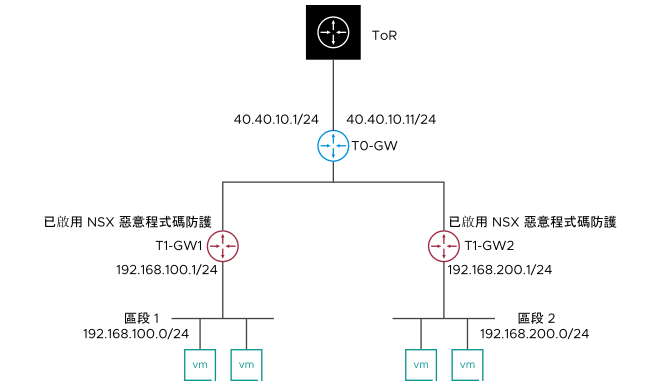

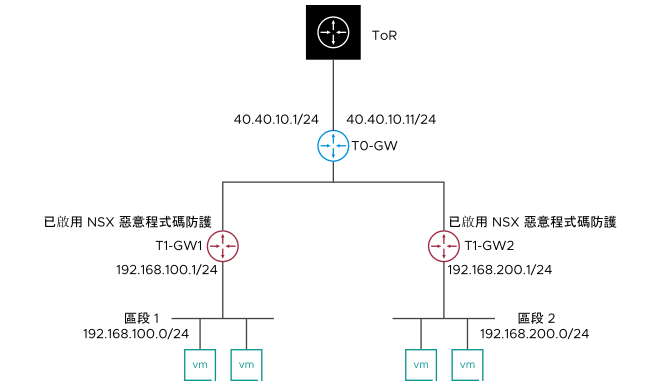

在此範例中,假設您的網路拓撲如下圖所示。您將新增閘道惡意程式碼防護規則以偵測第 1 層閘道 (T1-GW1 與 T1-GW2) 上的惡意程式碼。兩個第 1 層閘道都連結了覆疊區段。工作負載虛擬機器連結至覆疊區段。兩個第 1 層閘道都連線到單個第 0 層閘道,後者接著連線到實體架頂式交換器,以便與外部公用網路連線。

假設:

程序

- 從瀏覽器登入 NSX Manager,網址為 https://nsx-manager-ip-address。

- 導覽至。

- 在閘道特定規則頁面上的閘道下拉式功能表中,選取 T1-GW1。

- 按一下新增原則以建立區段,然後輸入原則的名稱。

例如,輸入

Policy_T1-GW1。

- 按一下新增規則,並使用下列組態設定兩個規則。

| 名稱 |

識別碼 |

來源 |

目的地 |

服務 |

安全性設定檔 |

套用至 |

模式 |

| N_to_S |

1011 |

北 |

南 |

HTTP |

Profile_T1-GW |

T1-GW1 |

僅偵測 |

| S_to_N |

1010 |

南 |

北 |

HTTP |

Profile_T1-GW |

T1-GW1 |

僅偵測 |

此表格中的規則識別碼僅供參考。它們在您的 NSX 環境中可能會有所不同。

讓我們了解這些規則的含義:

- 規則 1011:當公用 IP 範圍 (12.1.1.10-12.1.1.100) 內的機器起始 HTTP 連線,且連結到 Segment1 的工作負載虛擬機器接受這些連線,將在 T1-GW1 上強制執行此規則。如果在 HTTP 連線中偵測到檔案,將會產生檔案事件,並分析此檔案是否存在惡意行為。

- 規則 1010:當 Segment1 上的工作負載虛擬機器起始 HTTP 連線,且公用 IP 範圍 (12.1.1.10-12.1.1.100) 內的機器接受這些連線,將在 T1-GW1 上強制執行此規則。如果在 HTTP 流量中偵測到檔案,將會產生檔案事件,並分析此檔案是否存在惡意行為。

- 發佈規則。

- 在閘道特定規則頁面上的閘道下拉式功能表中,選取 T1-GW2。

- 按一下新增原則以建立區段,然後輸入原則的名稱。

例如,輸入

Policy_T1-GW2。

- 按一下新增規則,然後如下所示設定 Any-Any 規則。

| 名稱 |

識別碼 |

來源 |

目的地 |

服務 |

安全性設定檔 |

套用至 |

模式 |

| Any_Traffic |

1006 |

任何 |

任何 |

任何 |

Profile_T1-GW |

T1-GW2 |

僅偵測 |

當從任何來源起始任何類型的流量並由任何目的地接受時,將在 T1-GW2 上強制執行此規則。如果在流量中偵測到檔案,將會產生檔案事件,並分析此檔案是否存在惡意行為。

- 發佈規則。

範例

案例:在稍早顯示的相同拓撲中,假定 Segment1 上的虛擬機器要將檔案傳輸到 Segment2 上的虛擬機器。在此情況下,檔案將周遊兩個第 1 層閘道:T1-GW1 和 T1-GW2。由於這兩個第 1 層閘道均設定了惡意程式碼防護設定檔,因此檔案將被檢查兩次,並產生兩個檔案事件。這是預期的行為。