在此範例中,您的目標是使用分散式惡意程式碼防護防火牆規則建立一個安全性原則,以在組織中執行資料庫伺服器和 Web 伺服器的 Windows 工作負載虛擬機器上偵測並防止惡意可攜式執行檔。

您可以使用 NSX 中的 NSX 分散式惡意程式碼防護服務來符合此目標。在此範例中,您將使用基於標籤的動態成員資格準則,對資料庫伺服器和 Web 伺服器的工作負載虛擬機器進行分組。

假設:

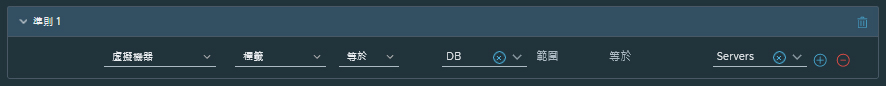

- 工作負載虛擬機器分組所需的標籤已新增至 NSX 詳細目錄中,如下所示:

- 標籤名稱:DB,範圍:伺服器

- 標籤名稱:WEB,範圍:伺服器

- DB 標籤指派給三個資料庫工作負載 (Windows 虛擬機器):VM1、VM2 和 VM3。

- WEB 標籤指派給三個應用程式工作負載 (Windows 虛擬機器):VM4、VM5 和 VM6

- 已在惡意程式碼防護設定檔中選取雲端檔案分析選項。

必要條件

NSX 惡意軟體防護服務虛擬機器部署在執行工作負載虛擬機器的 vSphere 主機叢集上。如需詳細指示,請參閱部署 NSX 分散式惡意程式碼防護服務。

程序

結果

規則將推送到主機。

在工作負載虛擬機器上偵測到 Windows 可攜式執行檔 (PE) 時,將產生檔案事件並顯示在惡意程式碼防護儀表板中。如果檔案是良性,則檔案將下載到工作負載虛擬機器上。如果此檔案是已知的惡意軟體,(檔案與 NSX 中的已知惡意程式碼檔案特徵碼相符),並在規則中指定了偵測並防止模式,則會在工作負載虛擬機器上封鎖此惡意檔案。

如果此檔案是未知的惡意軟體 (零時差威脅),且是首次在資料中心偵測到,則會將其下載到工作負載虛擬機器上。在 NSX 使用本機檔案分析或雲端檔案分析判斷檔案判定為惡意後,會將判定散佈到資料中心內已啟用 NSX 惡意軟體防護的其他 ESXi 主機和 NSX Edge。在受 NSX 惡意軟體防護保護的任何工作負載虛擬機器上再次偵測到具有相同雜湊的檔案時,將會套用安全性原則,並在工作負載虛擬機器上封鎖惡意檔案。