為您的環境設定東西向和南北向防火牆原則 (這些原則歸屬於預先定義的類別)。

分散式防火牆 (東西向) 和閘道防火牆 (南北向) 提供按類別區分的多個可設定規則集。您可以設定排除清單,其中包含邏輯交換器、邏輯連接埠或要從防火牆強制執行排除的群組。

NSX 防火牆透過預先定義類別簡化了原則定義,有助於組織規則。

- 閘道防火牆原則類別:緊急、系統、預先定義的規則、本機閘道、自動服務、預設。如需詳細資訊,請參閱 閘道防火牆

- 分散式防火牆原則類別:乙太網路、緊急、基礎結構、環境、應用程式、預設。如需詳細資訊,請參閱分散式防火牆。

這些類別由左至右的順序排序,而規則依由上至下的順序排序。將根據每個類別中的規則 (從上至下的順序排序) 來進行封包比對。將從最左邊的類別規則表開始,根據最上面的規則檢查每個封包,然後向下移到該資料表中的後續規則。如果未找到相符項,則會對下一個類別中的規則執行相同的檢查。系統會強制執行符合流量參數的第一個規則。如果規則的動作為「允許」、「捨棄」或「拒絕」,則無法強制執行任何後續規則,因為隨後會終止對該封包的搜尋。「環境」類別中的規則具有額外的「跳至應用程式」動作;與此類規則相符的任何封包也會根據規則表進行比對,並由「應用程式」類別的比對規則 (依從上至下的順序排序) 進行管控。由於這個行為,建議您一律在規則資料表頂端放置最精細的原則。這樣可確保它們在更一般的規則之前予以強制執行。

如果預設 NSX 防火牆規則與未被更精細規則管控的任何封包相符,則會為該規則設定一個容許動作。我們建議您設定更具體的允許清單規則以允許應用程式所需的流量,然後將預設規則變更為「捨棄」或「拒絕」,以建立更安全的安全態勢。東西向或南北向防火牆是否會在失敗時容錯關閉或容錯開啟取決於防火牆中的最後一個規則。

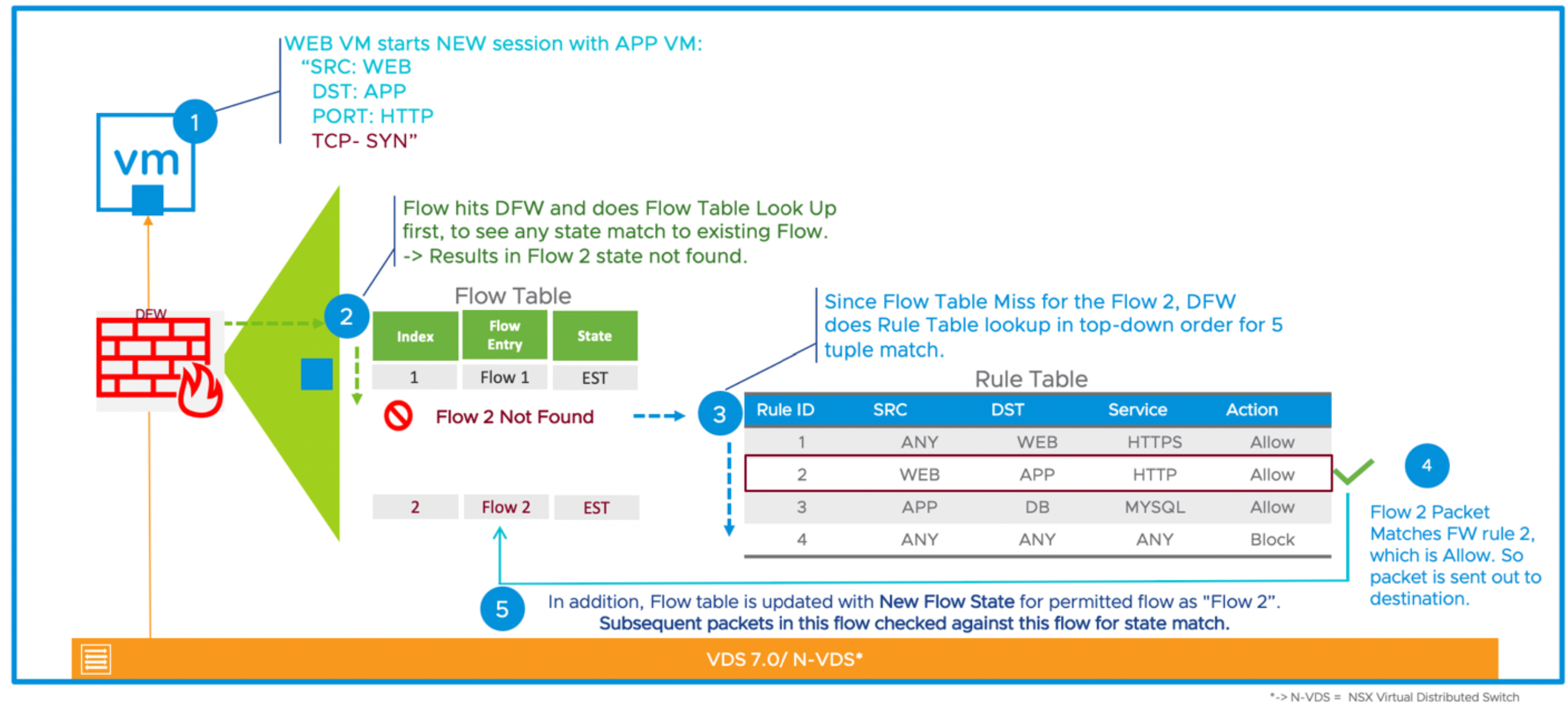

依預設,DFW 會實作大多數防火牆所使用的規則表和流量表模型。在下圖中,辨識為 pkt1 的 IP 封包與規則編號 2 相符。封包的處理方式如下:

- 在連線追蹤器表中進行查閱,以確定該流量的項目是否已存在。

- 由於連線追蹤器表中不存在流量 2,因此將在規則表中進行查閱,以識別哪一個規則適用於流量 2。系統會強制執行符合該流量的第一個規則。

- 規則 2 與流量 2 相符。動作設定為「允許」。

- 由於流量 2 的動作設定為「允許」,因此將在連線追蹤器表中建立一個新項目。然後將封包傳輸到 DFW 之外。