若要在 Microsoft Azure Active Directory (AzureAD) 中設定單一登入 (SSO) 的 OpenID Connect (OIDC) 型應用程式,請執行此程序的步驟。

必要條件

請確定您有 AzureAD 帳戶可進行登入。

程序

- 以管理員使用者身分登入您的 Microsoft Azure 帳戶。

Microsoft Azure 主畫面隨即出現。

- 若要建立新的應用程式:

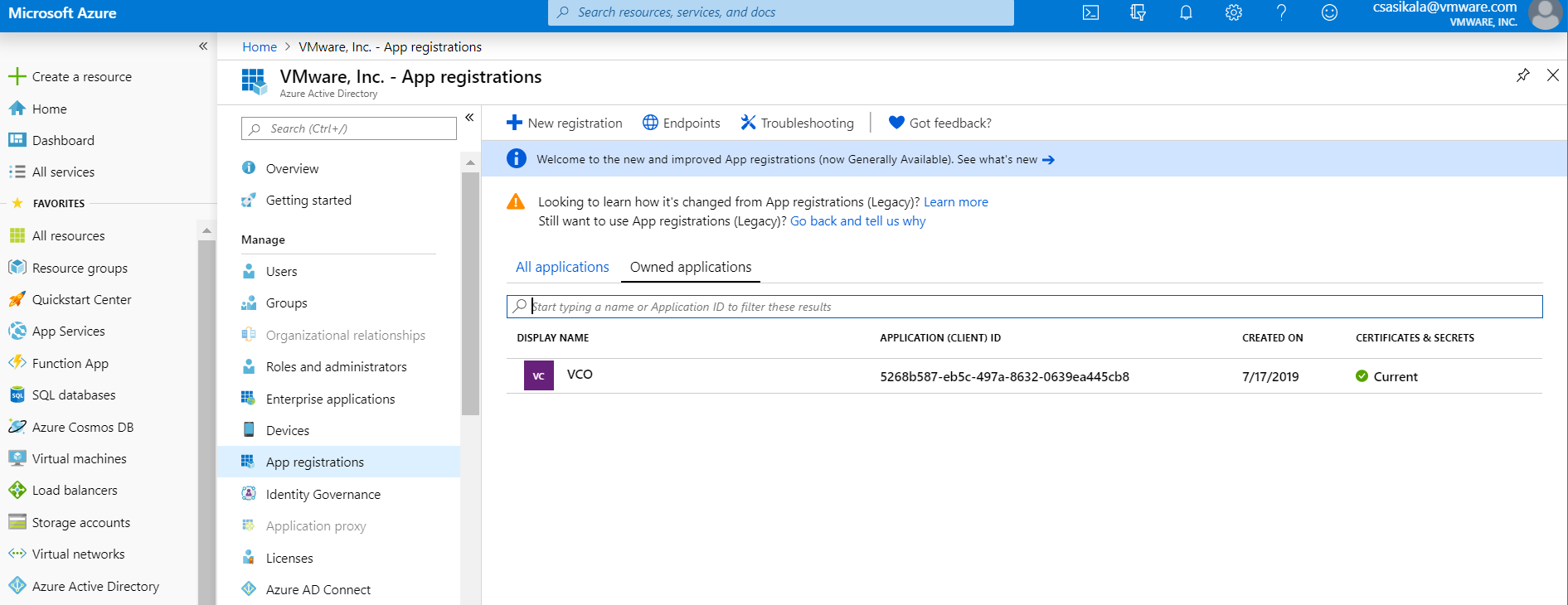

- 搜尋並選取 Azure Active Directory 服務。

- 移至應用程式登錄 (App registration) > 新增登錄 (New registration)。

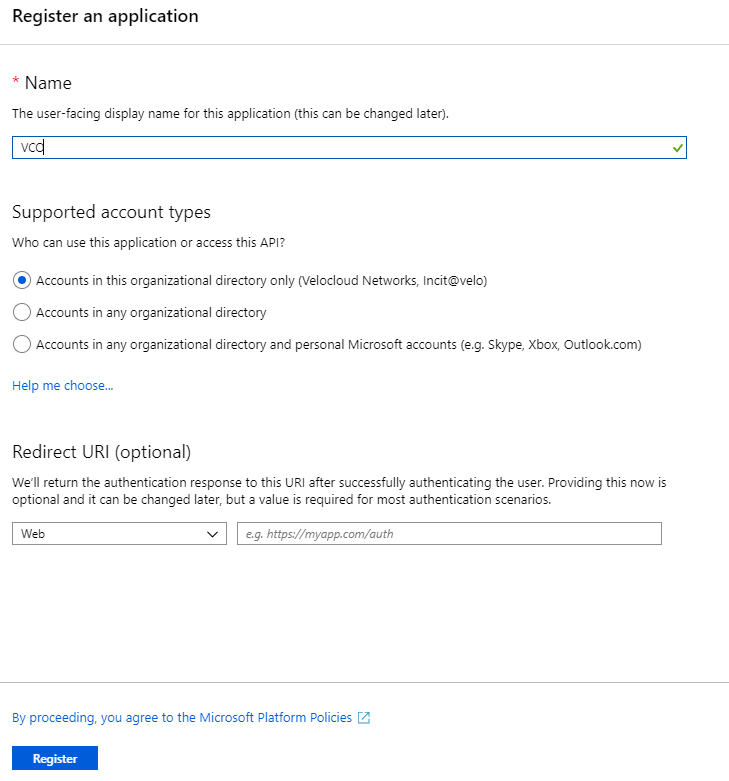

登錄應用程式 (Register an application) 畫面隨即出現。

- 在名稱 (Name) 欄位中,輸入 SASE Orchestrator 應用程式的名稱。

- 在重新導向 URL (Redirect URL) 欄位中,輸入 SASE Orchestrator 應用程式作為回撥端點的重新導向 URL。

在 SASE Orchestrator 應用程式的 設定驗證 (Configure Authentication) 畫面底部,您可以找到重新導向 URL 連結。理想情況下, SASE Orchestrator 重新導向 URL 將會採用下列格式:https://<Orchestrator URL>/login/ssologin/openidCallback。

- 按一下登錄 (Register)。

您的 SASE Orchestrator 應用程式將登錄並顯示在 所有應用程式 (All applications) 和 擁有的應用程式 (Owned applications) 索引標籤中。請務必記下在 SASE Orchestrator 中 SSO 設定期間所要使用的用戶端識別碼/應用程式識別碼。

- 按一下端點 (Endpoints),然後複製在 SASE Orchestrator 中 SSO 設定期間所要使用的已知 OIDC 組態 URL。

- 若要為 SASE Orchestrator 應用程式建立用戶端密碼,請在擁有的應用程式 (Owned Applications) 索引標籤上,按一下您的 SASE Orchestrator 應用程式。

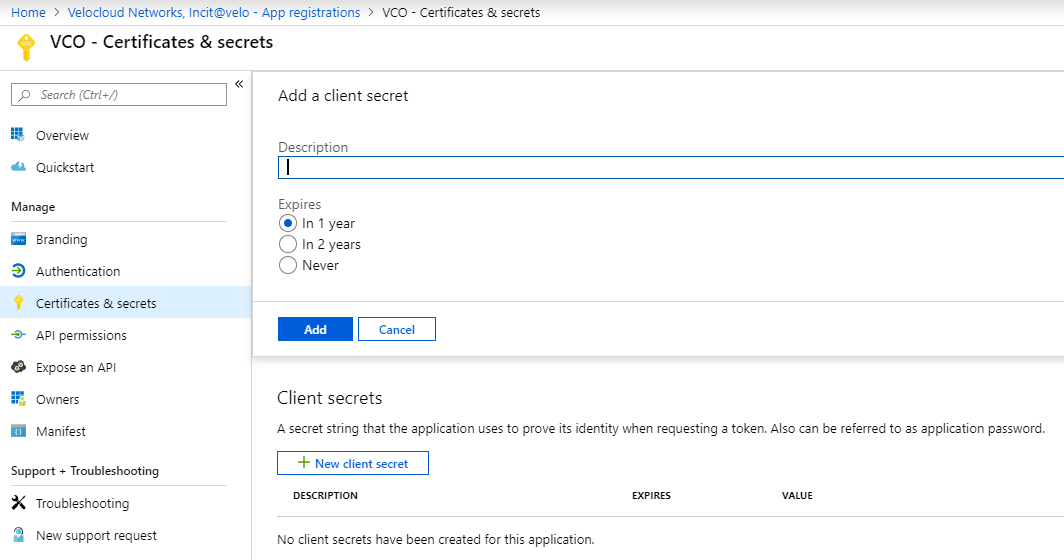

- 移至憑證和密碼 (Certificates & secrets) > 新增用戶端密碼 (New client secret)。

新增用戶端密碼 (Add a client secret) 畫面隨即出現。

- 提供密碼的說明和到期值等詳細資料,然後按一下新增 (Add)。

系統會為應用程式建立用戶端密碼。請記下在 SASE Orchestrator 中 SSO 設定期間所要使用的新用戶端密碼值。

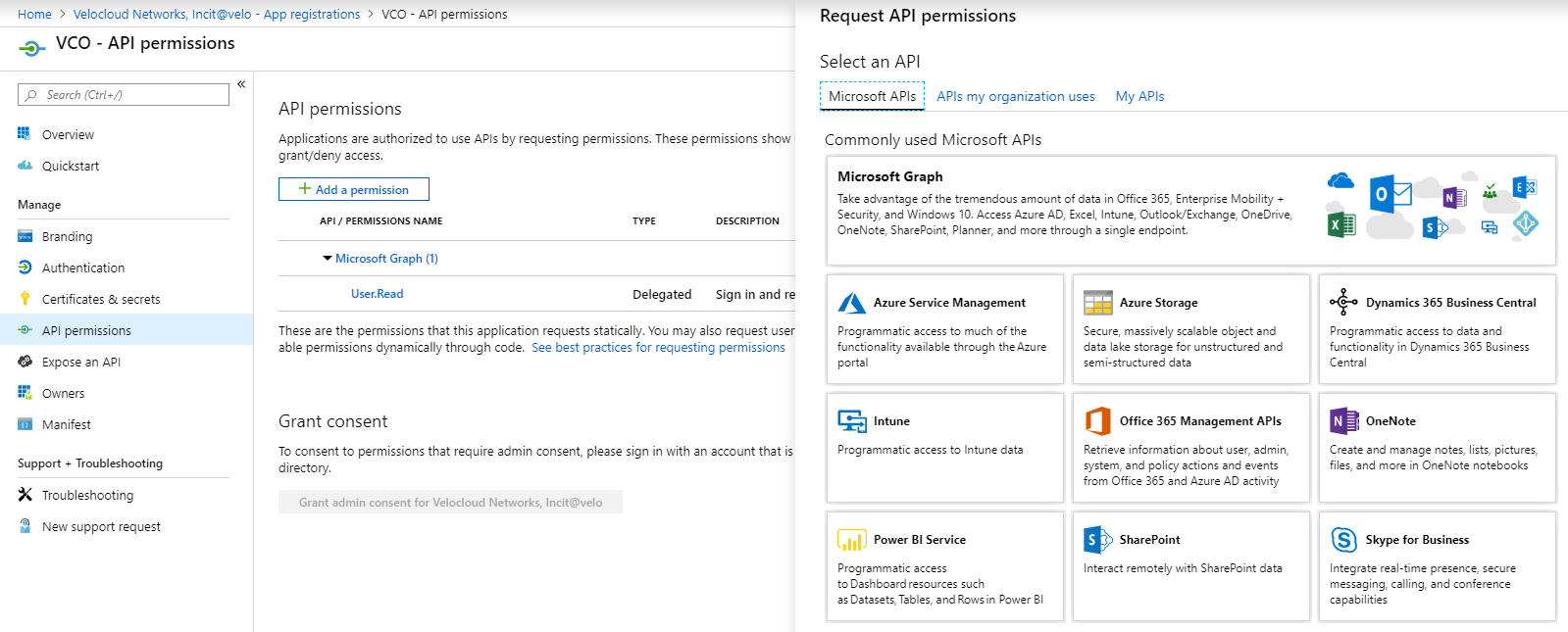

- 若要設定 SASE Orchestrator 應用程式的權限,請按一下您的 SASE Orchestrator 應用程式,然後移至 API 權限 (API permissions) > 新增權限 (Add a permission)。

要求 API 權限 (Request API permissions) 畫面隨即出現。

- 按一下 Microsoft Graph,然後選取應用程式權限 (Application permissions) 作為應用程式的權限類型。

- 在選取權限 (Select permissions) 下,從目錄 (Directory) 下拉式功能表中選取 Directory.Read.All,然後從使用者 (User) 下拉式功能表中選取 User.Read.All。

- 按一下新增權限 (Add permissions)。

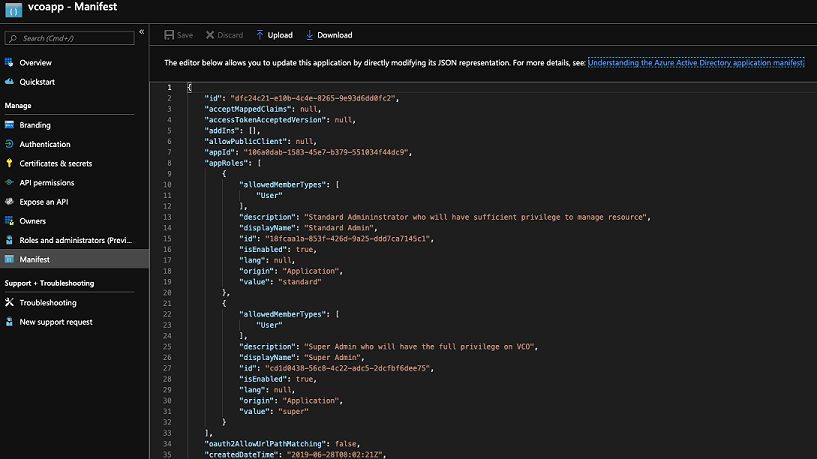

- 若要在資訊清單中新增和儲存角色,請按一下 SASE Orchestrator 應用程式,然後在應用程式的概觀 (Overview) 畫面中,按一下資訊清單 (Manifest)。

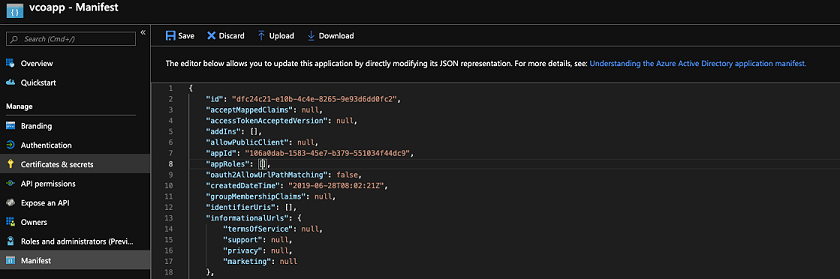

此時會開啟以 Web 為基礎的資訊清單編輯器,可讓您在入口網站內編輯資訊清單。您可以選擇性地選取 下載 (Download) 以在本機編輯資訊清單,然後使用 上傳 (Upload) 將其重新套用至應用程式。

- 在資訊清單中搜尋

appRoles陣列,並新增一或多個角色物件 (如下列範例所示),然後按一下儲存 (Save)。備註: 必須將appRoles中的值內容新增到 角色對應 (Role Map) 資料表的 身分識別提供者角色名稱 (Identity Provider Role Name) 資料行 (位於 驗證 (Authentication) 索引標籤中),才能正確對應角色。範例角色物件{ "allowedMemberTypes": [ "User" ], "description": "Standard Administrator who will have sufficient privilege to manage resource", "displayName": "Standard Admin", "id": "18fcaa1a-853f-426d-9a25-ddd7ca7145c1", "isEnabled": true, "lang": null, "origin": "Application", "value": "standard" }, { "allowedMemberTypes": [ "User" ], "description": "Super Admin who will have the full privilege on SASE Orchestrator", "displayName": "Super Admin", "id": "cd1d0438-56c8-4c22-adc5-2dcfbf6dee75", "isEnabled": true, "lang": null, "origin": "Application", "value": "superuser" }備註: 請確定已將id設為新產生的全域唯一識別碼 (Global Unique Identifier, GUID) 值。您可以使用 Web 型工具 (例如, https://www.guidgen.com/) 或執行以下命令,在線上產生 GUID:- Linux/OSX -

uuidgen - Windows -

powershell [guid]::NewGuid()

- Linux/OSX -

- 搜尋並選取 Azure Active Directory 服務。

- 若要將群組和使用者指派給 SASE Orchestrator 應用程式:

- 移至 Azure Active Directory > 企業應用程式 (Enterprise applications)。

- 搜尋並選取您的 SASE Orchestrator 應用程式。

- 按一下使用者和群組 (Users and groups),然後將使用者和群組指派給應用程式。

- 按一下提交 (Submit)。

結果

您已完成在 AzureAD 中設定以 OIDC 為基礎的應用程式以進行 SSO 的作業。

下一步

在 SASE Orchestrator 中設定單一登入。