LAN 端 NAT 規則可讓您透過 NAT 將未通告子網路中的 IP 位址對應至已通告子網路中的 IP 位址。3.3.2 版在裝置設定組態內導入了 LAN 端 NAT 規則,同時適用於設定檔和 Edge 層級,而 3.4 版則以延伸的形式導入了基於來源和目的地的 LAN 端 NAT,支援相同封包的來源和目的地 NAT。

在 3.3.2 版中,VMware 針對 Edge 上的 NAT VPN 路由導入了新的 LAN 端 NAT 模組。主要使用案例如下所示:

- 分支因 M&A 而出現重疊的 IP

- 基於安全考量而隱藏分支或資料中心的私人 IP

- 支援將來源或目的地 NAT 用於所有相符的子網路,包括 1:1 和多對一 ( 3.3.2 版)

- 支援基於目的地子網路的來源 NAT,或基於來源子網路的目的地 NAT,包括 1:1 和多對一 (3.4 版)

- 相同封包的來源 NAT 和目的地 1:1 NAT (3.4 版)

- LAN 端 NAT 支援透過 VCMP 通道的流量。它不支援底層流量。

- 支援「多對一」和「1:1」(例如 /24 對 /24) 的來源和目的地 NAT。

- 如果設定了多個規則,則僅會執行第一個相符的規則。

- LAN 端 NAT 會在路由或流量查閱之前執行。若要符合商務設定檔中的流量,使用者必須使用經過 NAT 處理的 IP。

- 依預設不會從 Edge 通告經過 NAT 處理的 IP。因此,請務必為經過 NAT 處理的 IP 新增靜態路由,並通告至覆疊。

- 3.3.2 中的組態將延續使用,而無需在 3.4 升級後重新設定。

LAN 端 NAT (3.3.2 版)

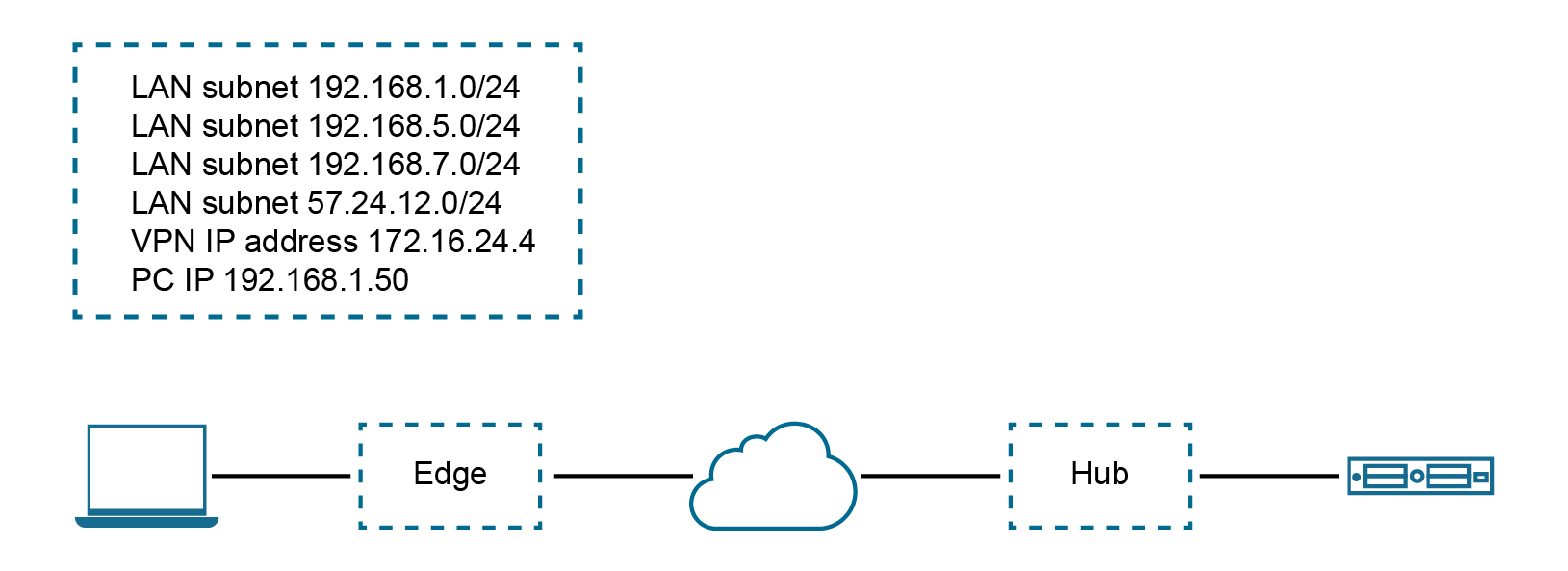

使用案例一:「多對一來源 NAT」

在此案例中,第三方將多個非重疊的子網路指派給客戶的站台。客戶的資料中心伺服器可藉由在任何指定站台上的單一 IP 位址識別來自此第三方的流量。

在 3.3.2 版中,使用案例一所需的組態為:新規則:LAN 端 NAT 192.168.1.0/24 -> 172.16.24.4/32

如下圖所示,由於 NAT 規則為單一 IP,TCP 和 UDP 流量將會進行 NAT 處理。因此,在此範例中,192.168.1.50 會變成 172.16.24.4,並以暫時性來源連接埠處理 TCP/UDP 流量,ICMP 流量會變成 172.16.24.4,並將自訂 ICMP 識別碼用於反向查閱,且其他所有流量都會被捨棄。

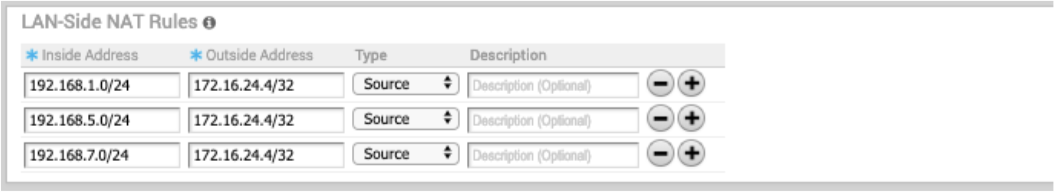

使用案例二:「1:1 來源 NAT」

在此案例中,LAN 子網路為 192.168.1.0/24。但是,這是與其他站台重疊的子網路。已有大小相同的唯一子網路 172.16.24.0/24 被指派用於此站台上的 VPN 通訊。來自電腦的流量必須在路由查閱之前在 Edge 上進行 NAT 處理,否則來源路由將會與尚未從此 Edge 通告的 192.168.1.0/24 相符,而導致流量遭到捨棄。

使用案例二所需的組態為:新規則:LAN 端 NAT 192.168.1.0/24 -> 172.16.24.0/24

由於子網路的大小相同,所有與子網路遮罩相符的位元都將進行 NAT 處理。因此,在下圖的範例中,192.168.1.50 會變成 172.16.24.50。

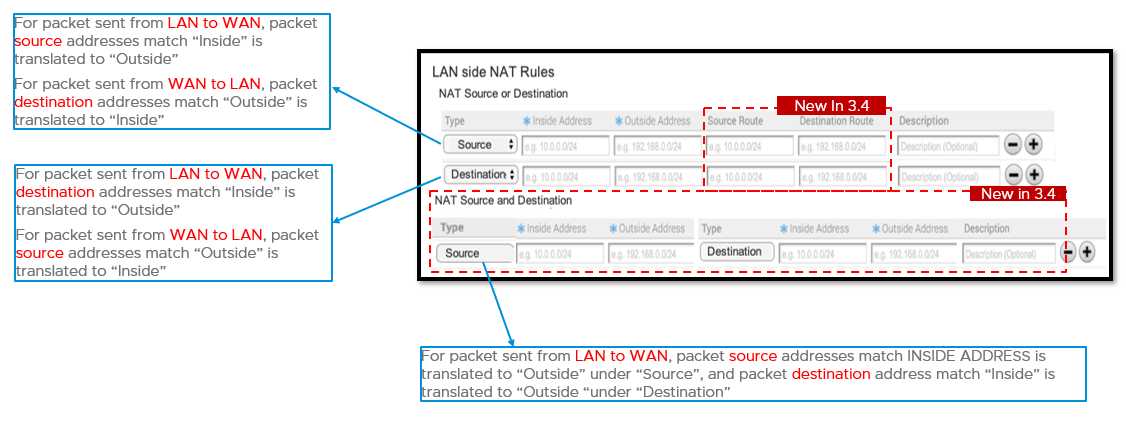

基於來源或目的地的 LAN 端 NAT (3.4 版)

3.4 版導入了基於來源/目的地支援的 LAN 端 NAT,並將其納入單一規則中。在此規則中,您只能根據來源或目的地子網路對流量的子集啟用 NAT。請參閱下列使用案例以瞭解這項增強功能。

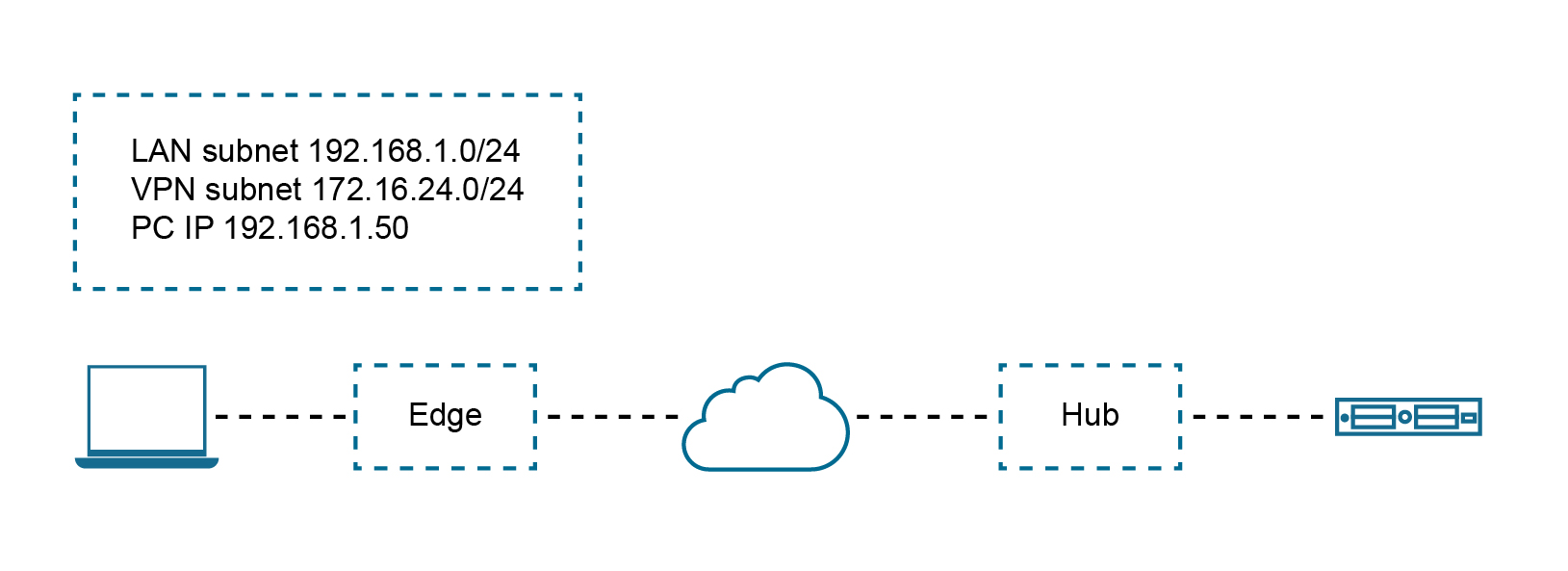

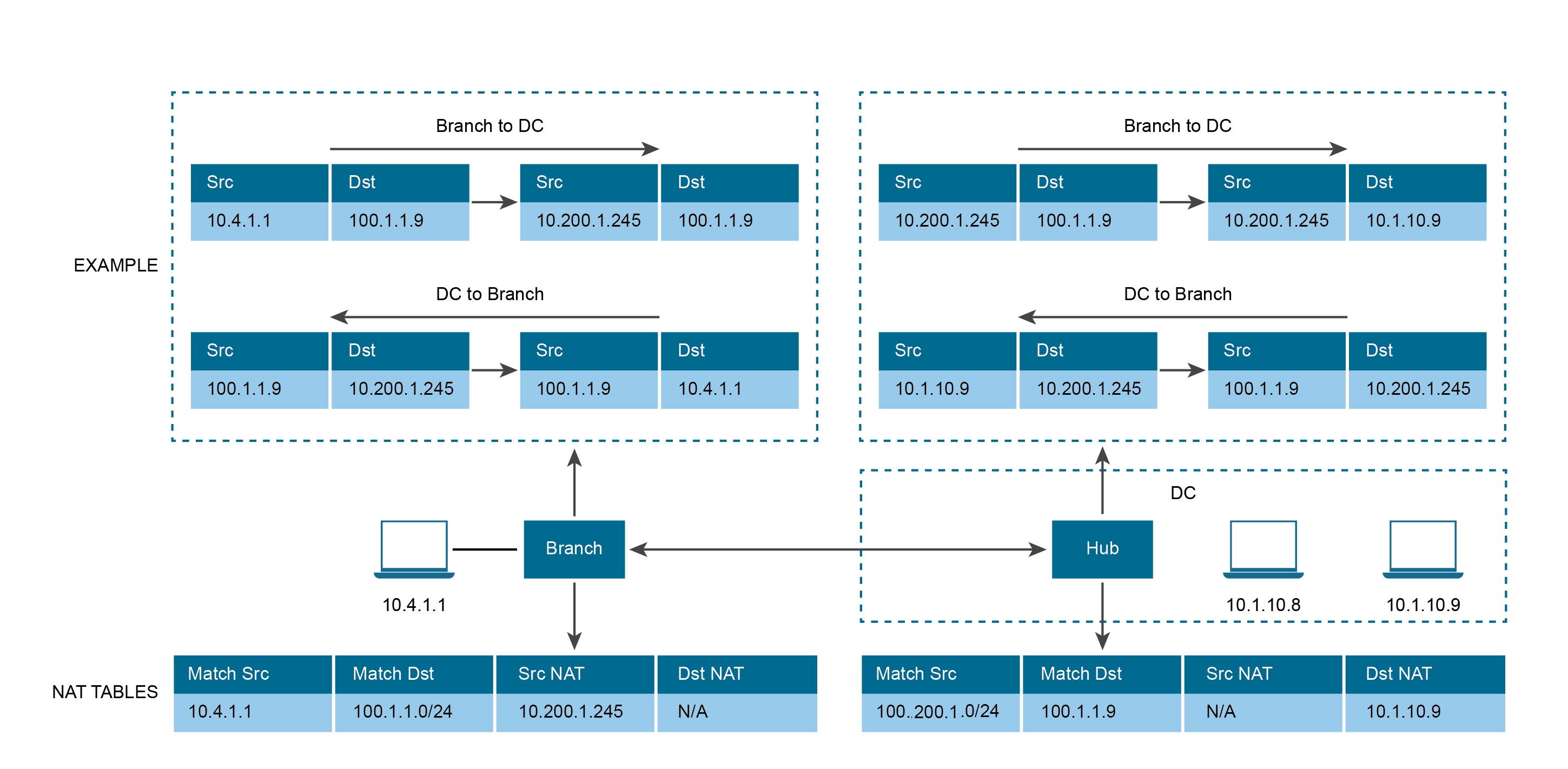

使用案例一:「執行以來源或目的地作為比對準則的 SNAT 或 DNAT」

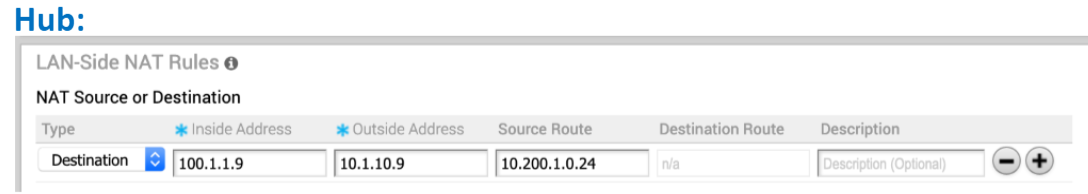

在下方的圖例中,分支僅應針對以 100.1.1.0/24 為目的地的流量,透過 NAT 將來源 IP 10.4.1.1 對應至 10.200.1.245。同樣地,在 DC 上,只有在從來源 10.200.1.0/24 接收流量時,目的地 IP 100.1.1.9 才應進行 NAT 處理而對應至 10.1.10.9。

請參閱下圖 (分支的 [LAN 端 NAT 規則] 區域)。

請參閱下圖 (中樞的 [LAN 端 NAT 規則] 區域)。

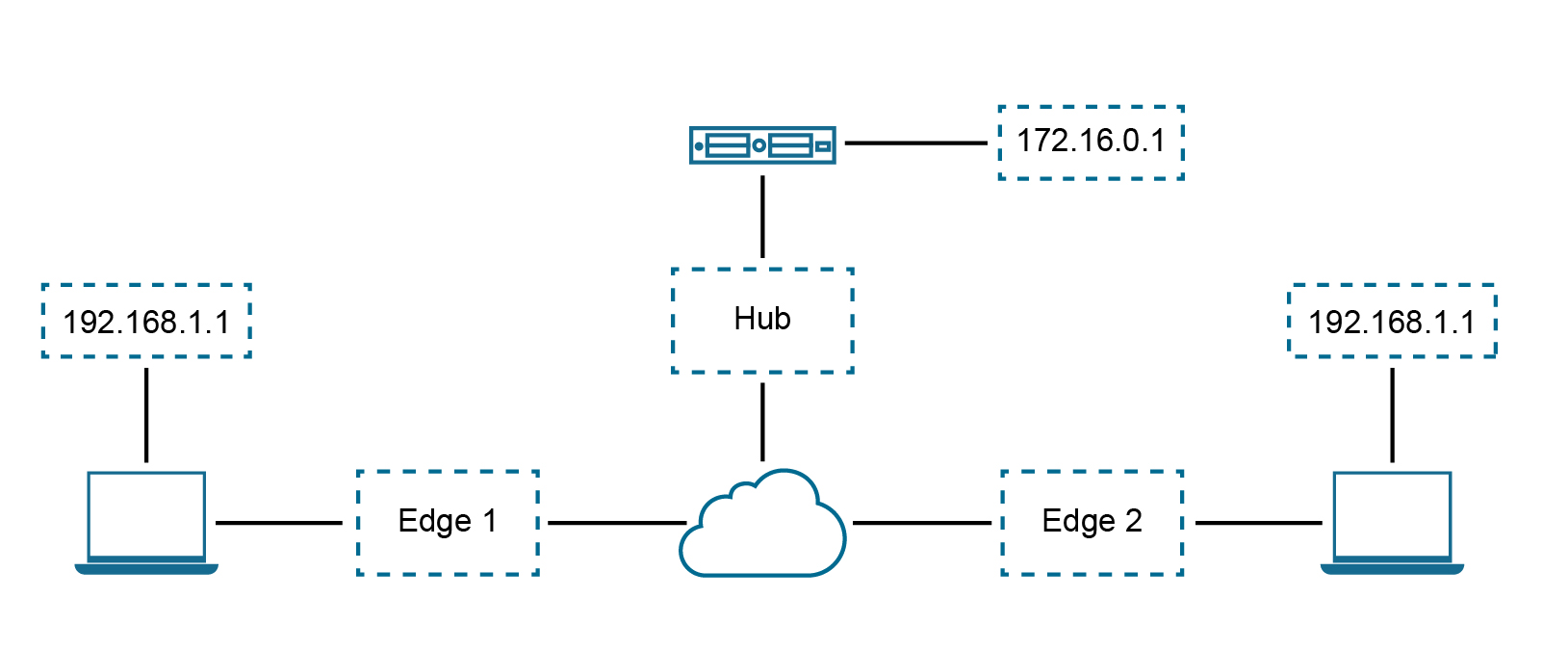

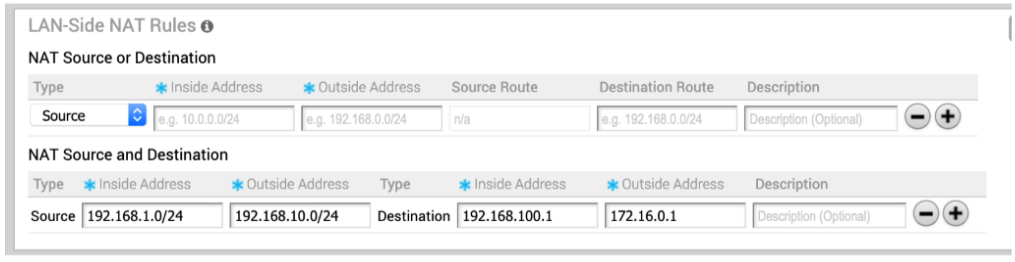

使用案例二:同時對封包的來源和目的地 IP 進行 NAT 處理

請考量下列案例。在此範例中,網路中的每個站台都指派給相同的子網路,使每個站台上的分支 LAN 皆相同。「PC1」和「PC2」具有相同的 IP 位址,且兩者都需要與中樞後方的伺服器進行通訊。我們必須對流量進行來源 NAT 處理才能使用重疊的 IP 位址,例如,在 Edge 1 中,電腦 (192.168.1.0/24) 應進行 NAT 處理而對應至 192.168.10.0/24,在 Edge2 中,電腦 (192.168.1.0/24) 應進行 NAT 處理而對應至 192.168.20.0/24。

此外,基於安全考量,位於中樞後方、實際 IP 為「172.16.0.1」的伺服器應向電腦顯示為「192.168.100.1」,且此 IP 不應分配至中樞與 Edge 之間的 SD-WAN,必須在相同的 Edge 上使用「來源 + 目的地」的組合規則。

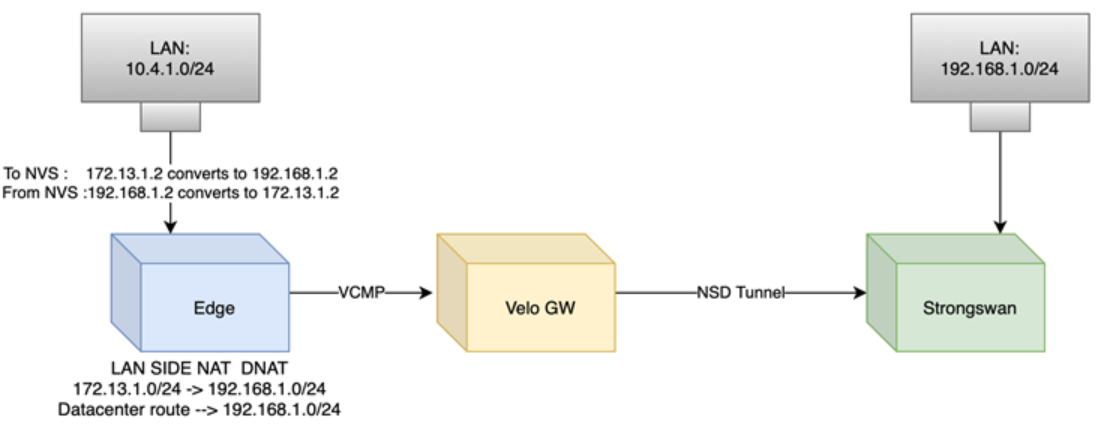

使用案例 3:用於 NSD 子網路的多對多目的地 NAT

設定程序

附註:使用者若想要設定預設規則「任何」,則必須指定全部皆須為零的 IP 位址,且首碼也必須為零:0.0.0.0/0。

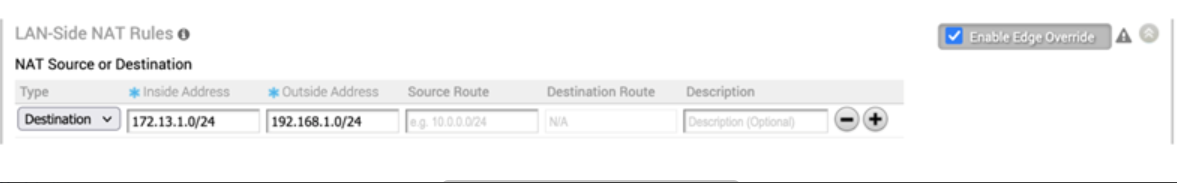

- 在導覽面板中,移至設定 (Configure) > Edge。

- 在裝置設定 (Device Settings) 索引標籤畫面中,向下捲動至 LAN 端 NAT 規則 (LAN-Side NAT Rules) 區域。

- 在 LAN 端 NAT 規則 (LAN-Side NAT Rules) 區域中,完成下列對 NAT 來源或目的地區段的操作:(請參閱下表,以取得下列步驟中各欄位的說明)。

- 在內部位址 (Inside Address) 文字方塊中,輸入位址。

- 在外部位址 (Outside Address) 文字方塊中,輸入位址。

- 在適當的文字方塊中輸入來源路由。

- 在適當的文字方塊中輸入目的地路由。

- 在說明 (Description) 文字方塊中輸入規則的說明 (選用)。

- 在 LAN 端 NAT 規則 (LAN-Side NAT Rules) 區域中,完成下列對 NAT 來源和目的地的操作:(請參閱下表,以取得下列步驟中各欄位的說明)。

- 針對來源 (Sources) 類型,在適當的文字方塊中輸入內部位址 (Inside Address) 和外部位址 (Outside Address)。

- 針對目的地 (Destination) 類型,在適當的文字方塊中輸入內部位址 (Inside Address) 和外部位址 (Outside Address)。

- 在說明 (Description) 文字方塊中輸入規則的說明 (選用)。

| LAN 端 NAT 規則 | 類型 (Type) | 說明 |

|---|---|---|

| [類型 (Type)] 下拉式功能表 | 選取來源 (Source) 或目的地 (Destination) | 決定此 NAT 規則應套用於使用者流量的來源還是目的地 IP 位址上。 |

| [內部位址 (Inside Address)] 文字方塊 | IPv4 位址/首碼,首碼必須是 1-32 | 「內部」或「NAT 處理前」的 IP 位址 (如果首碼為 32) 或子網路 (如果首碼小於 32)。 |

| [外部位址 (Outside Address)] 文字方塊 | IPv4 位址/首碼,首碼必須是 1-32 | 「外部」或「NAT 處理後」的 IP 位址 (如果首碼為 32) 或子網路 (如果首碼小於 32)。 |

| [來源路由 (Source Route)] 文字方塊 | - 選用 - IPv4 位址/首碼 - 首碼必須是 1-32 - 預設值:任何 |

針對目的地 NAT,將來源 IP/子網路指定為比對準則。只有在類型為 [目的地 (Destination)] 時才有效。 |

| [目的地路由 (Destination Route)] 文字方塊 | - 選用 - IPv4 位址/首碼 - 首碼必須是 1-32 - 預設值:任何 |

針對來源 NAT,將目的地 IP/子網路指定為比對準則。只有在類型為「來源」時才有效。 |

| [說明 (Description)] 文字方塊 | 文字 | 用來說明 NAT 規則的自訂文字方塊。 |

LAN 端 NAT「速查表」

- 流量方向:(Traffic direction:)LAN -> WAN

- 需轉譯的項目:(What needs to be translated:) 封包來源位址

- 組態對應:(Config mapping:)

- NAT 類型 =「來源」

- 來源 IP =「內部位址」

- NAT IP =「外部位址」

| NAT 類型 | 內部 | 外部 | 類型 (Type) | LAN -> WAN 行為 |

|---|---|---|---|---|

| 來源 (Source) | A.0/24 | B.0/24 | 1:1 | A.1 轉譯為 B.1、A.2 轉譯為 B.2,依此類推。 |

| 來源 (Source) | A.0/24 | B.1/32 | 多對一 | A.1 和 A.2 轉譯為 B.1 |

| 來源 (Source) | A.1/32 | B.0/24 | 1:1 | A.1 轉譯為 B.1,不使用其他 B.X |

- 流量方向:(Traffic direction:) WAN -> LAN

- 需轉譯的項目:(What needs to be translated:) 封包目的地位址

- 組態對應:(Config mapping:)

- NAT 類型 =「來源」

- 來源 IP =「外部位址」

- NAT IP =「內部位址」

| NAT 類型 | 內部 | 外部 | 類型 | WAN -> LAN 行為 |

|---|---|---|---|---|

| 來源 | A.0/24 | B.0/24 | 1:1 | B.1 轉譯為 A.1、B.2 轉譯為 A.2,依此類推 |

| 來源 | A.0/24 | B.1/32 | 多對一 | B.1 轉譯為 A.1 |

| 來源 | A.1/32 | B.0/24 | 一對多 | B.1 和 B.2 轉譯為 A.1 |

- 流量方向:(Traffic direction:) LAN -> WAN

- 需轉譯的項目:(What needs to be translated:) 封包目的地位址

- 組態對應:(Config mapping:)

- NAT 類型 =「目的地」

- 來源 IP =「內部位址」

- NAT IP =「外部位址」

| NAT 類型 | 內部 | 外部 | 類型 (Type) | LAN -> WAN 行為 |

|---|---|---|---|---|

| 目的地 (Destination) | A.0/24 | B.0/24 | 1:1 | A.1 轉譯為 B.1、A.1 轉譯為 B.2,依此類推 |

| 目的地 (Destination) | A.0/24 | B.1/32 | 多對一 | A.1 和 A.2 轉譯為 B.1 |

| 目的地 (Destination) | A.1/32 | B.0/24 | 一對多 | A.1 轉譯為 B.1 |

- 流量方向:(Traffic direction:) WAN -> LAN

- 需轉譯的項目:(What needs to be translated:) 封包來源位址

- 組態對應:(Config mapping:)

- NAT 類型 =「目的地」

- 來源 IP =「外部位址」

- NAT IP =「內部位址」

NAT 類型 內部 外部 類型 WAN -> LAN 行為 目的地 A.0/24 B.0/24 1:1 B.1 轉譯為 A.1、B.2 轉譯為 A.2,依此類推 目的地 (Destination) A.0/24 B.1/32 多對一 B.1 轉譯為 A.1 目的地 A.1/32 B.0/24 一對多 B.1 和 B.2 轉譯為 A.1