若要為合作夥伴使用者設定 Single Sign On (SSO) 驗證,請執行此程序中的步驟。

必要條件

- 請確定您擁有合作夥伴超級使用者權限。

- 在 SD-WAN Orchestrator 中設定 SSO 驗證之前,請確定您已在慣用的身分識別提供者網站中,設定 SD-WAN Orchestrator 的角色、使用者和 OpenID Connect (OIDC) 應用程式。如需詳細資訊,請參閱設定單一登入的 IDP。

程序

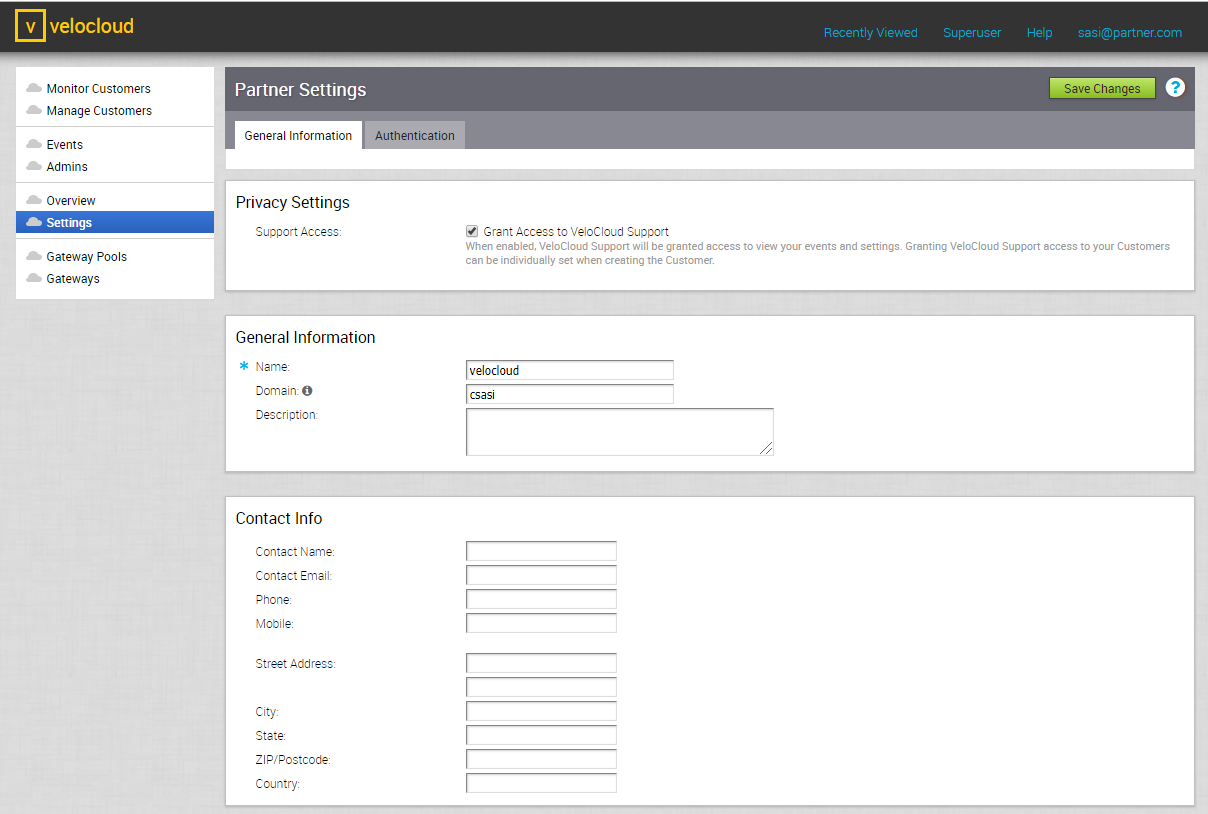

- 使用您的登入認證,以合作夥伴超級使用者身分登入 SD-WAN Orchestrator 應用程式。

- 按一下設定 (Settings)。

此時會顯示

合作夥伴設定 (Partner Settings) 畫面。

- 按一下一般資訊 (General Information) 索引標籤,然後在網域 (Domain) 文字方塊中,輸入合作夥伴的網域名稱 (如果尚未設定)。

備註: 若要為

SD-WAN Orchestrator 啟用 SSO 驗證,您必須設定合作夥伴的網域名稱。

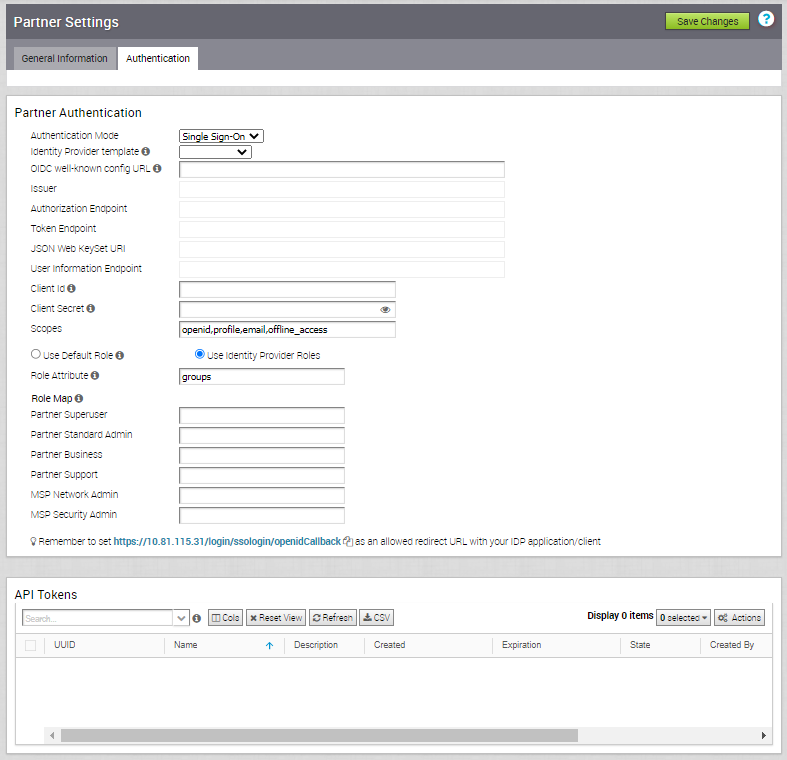

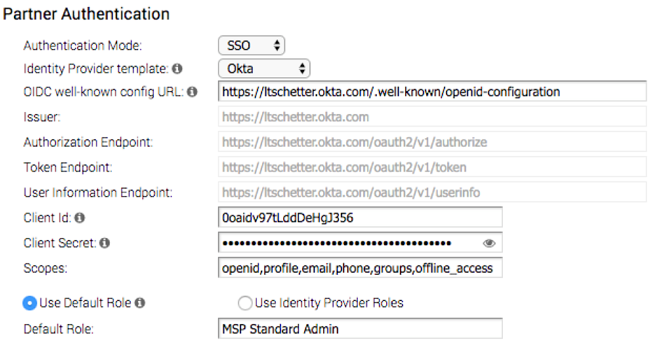

- 按一下驗證 (Authentication) 索引標籤,然後從驗證模式 (Authentication Mode) 下拉式功能表中,選取單一登入 (Single Sign-On)。

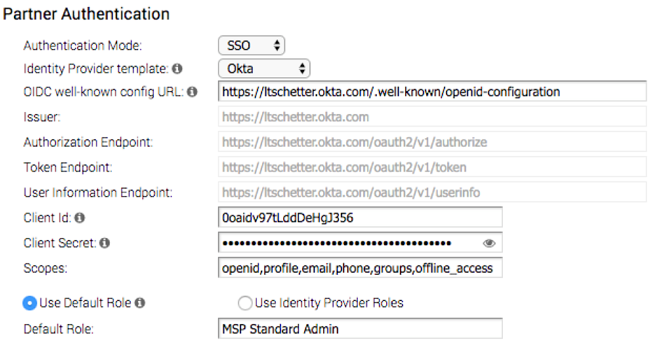

- 從身分識別提供者範本 (Identity Provider template) 下拉式功能表中,選取您為 Single Sign On 設定的慣用身分識別提供者 (IDP)。

備註: 當您選取 VMwareCSP 作為慣用的 IDP 時,務必依下列格式提供組織識別碼:

/csp/gateway/am/api/orgs/<完整組織識別碼>。

當您登入 VMware CSP 主控台時,您可以按一下使用者名稱來檢視您登入的組織識別碼。組織名稱下方會顯示縮短版本的識別碼。按一下識別碼以顯示完整的組織識別碼。

您也可以從

身分識別提供者範本 (Identity Provider template) 下拉式功能表中選取

其他 (Others),以手動設定自己的 IDP。

- 在 OIDC 知名組態 URL (OIDC well-known config URL) 文字方塊中,輸入 IDP 的 OpenID Connect (OIDC) 組態 URL。例如,Okta 的 URL 格式為:https://{oauth-provider-url}/.well-known/openid-configuration。

- SD-WAN Orchestrator 應用程式會自動填入 IDP 的端點詳細資料,例如簽發者、授權端點、Token 端點及使用者資訊端點。

- 在用戶端識別碼 (Client Id) 文字方塊中,輸入 IDP 所提供的用戶端識別碼。

- 在用戶端密碼 (Client Secret) 文字方塊中,輸入 IDP 所提供的用戶端密碼,供用戶端將授權碼交換為 Token。

- 若要決定使用者在 SD-WAN Orchestrator 中的角色,請選取下列其中一個選項:

- 使用預設角色 (Use Default Role) – 可讓使用者使用預設角色 (Default Role) 文字方塊 (選取此選項時出現),將靜態角色設定為預設角色。支援的角色為:MSP Superuser、MSP 標準管理員、MSP 支援和 MSP 商務。

備註: 在 SSO 組態設定中,如果選取

使用預設角色 (Use Default Role) 選項,並定義預設使用者角色,則系統會為所有 SSO 使用者指派指定的預設角色。合作夥伴超級使用者可以將特定使用者預先登錄為非原生使用者,並使用合作夥伴入口網站中的

管理員 (Admins) 索引標籤,來定義特定使用者角色,而不是指派具有預設角色的使用者。如需設定新合作夥伴管理員使用者的步驟,請參閱

建立新的合作夥伴管理員。

- 使用身分識別提供者角色 (Use Identity Provider Roles) – 使用在 IDP 中設定的角色。

- 選取使用身分識別提供者角色 (Use Identity Provider Roles) 選項時,在角色屬性 (Role Attribute) 文字方塊中輸入 IDP 中設定的屬性名稱,以傳回角色。

- 在角色對應 (Role Map) 區域中,將 IDP 提供的角色對應到每個合作夥伴使用者角色,並使用逗號分隔。

VMware CSP 中的角色遵循以下格式:

external/<服務定義 UUID>/<建立服務範本期間提及的服務角色名稱>。

- 使用 SD-WAN Orchestrator URL ( https://<vco>/login/ssologin/openidCallback) 更新 OIDC 提供者網站中允許的重新導向 URL。

- 按一下儲存變更 (Save Changes) 以儲存 SSO 組態。

- 按一下測試組態 (Test Configuration),以驗證輸入的 OpenID Connect (OIDC) 組態。

使用者會導覽至 IDP 網站,且能夠輸入認證。在 IDP 驗證和成功重新導向至

SD-WAN Orchestrator 測試回呼時,將會顯示成功驗證訊息。

結果

已在 SD-WAN Orchestrator 中完成 SSO 驗證設定。