防火牆記錄 (Firewall Logs) 頁面顯示來自 VMware SD-WAN Edge 的防火牆記錄詳細資料。過去,客戶儲存和檢視防火牆記錄的唯一方式是將其轉送至 Syslog 伺服器。在 5.2.0 版中,客戶可選擇將防火牆記錄儲存在 Orchestrator 上,以便在 Orchestrator UI 上檢視、排序和搜尋這些記錄。依預設,Edge 無法將其防火牆記錄傳送到 Orchestrator。若要讓 Edge 將防火牆記錄傳送到 Orchestrator,請確定已在 [全域設定 (Global Settings)] UI 頁面下,在客戶層級啟用 [啟用對 Orchestrator 的防火牆記錄 (Enable Firewall Logging to Orchestrator)] 客戶功能。如果客戶要啟用防火牆記錄功能,他們必須連絡其操作員。依預設,Orchestrator 會在輪替基礎上保留防火牆記錄,直到達到最長保留時間 7 天或達到記錄大小上限 15 GB 為止。

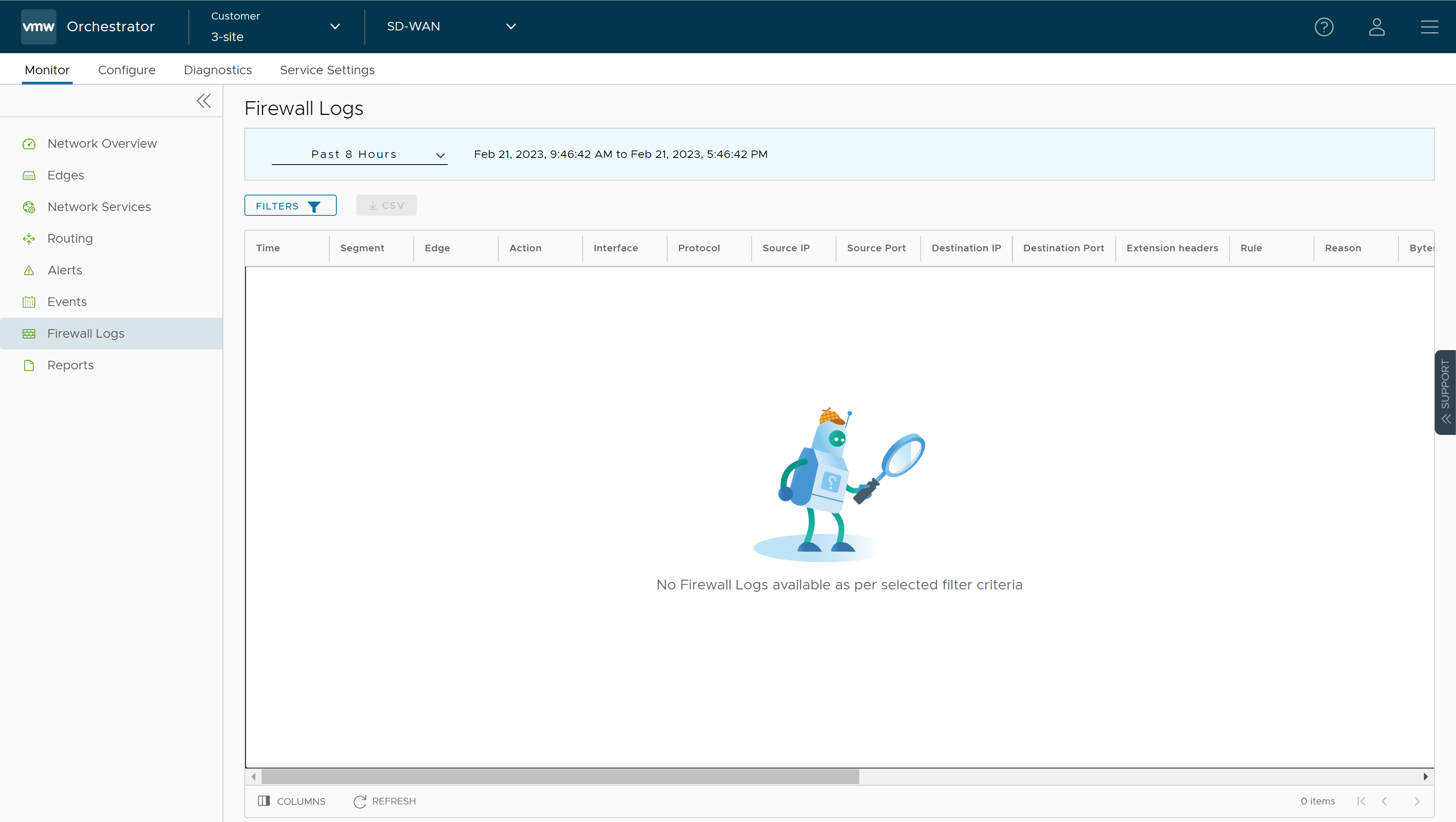

- 在企業入口網站的 SD-WAN 服務中,導覽至監控 (Monitor) > 防火牆記錄 (Firewall Logs)。此時會顯示防火牆記錄 (Firewall Logs) 頁面。

此頁面會顯示下列的 Edge 防火牆記錄詳細資料:[時間 (Time)]、[區段 (Segment)]、[Edge]、[動作 (Action)]、[介面 (Interface)]、[通訊協定 (Protocol)]、[來源 IP (Source IP)]、[來源連接埠 (Source Port)]、[目的地 IP (Destination IP)]、[目的地連接埠 (Destination Port)]、[延伸標頭 (Extension Headers)]、[規則 (Rule)]、[原因 (Reason)]、[已接收的位元組 (Bytes Received)]、[已傳送的位元組 (Bytes Sent)]、[持續時間 (Duration)]、[應用程式 (Application)]、[目的地網域 (Destination Domain)]、[目的地名稱 (Destination Name)]、[工作階段識別碼 (Session ID)]、[特徵碼 (Signature)]、[IPS 警示 (IPS Alert)]、[IDS 警示 (IDS Alert)]、[特徵碼識別碼 (Signature ID)]、[類別 (Category)]、[攻擊來源 (Attack Source)]、[攻擊目標 ( Attack Target)] 和 [嚴重性 (Severity)]。

備註: 並非所有防火牆記錄都會填入所有欄位。例如,當工作階段關閉時,將在記錄中包含 [原因 (Reason)]、[已接收/已傳送的位元組 (Bytes Received/Sent)] 和 [持續時間 (Duration)] 欄位。唯有增強型防火牆服務 (EFS) 警示,才會填入 [特徵碼 (Signature)]、[IPS 警示 (IPS Alert)]、[IDS 警示 (IDS Alert)]、[特徵碼識別碼 (Signature ID)]、[類別 (Category)]、[攻擊來源 (Attack Source)]、[攻擊目標 (Attack Target)] 和 [嚴重性 (Severity)];對於防火牆記錄,則不會填入這些欄位。在以下情況下,將產生防火牆記錄:- 當流量建立時 (在接受流量的情況)

- 當流量關閉時

- 當新流量遭拒絕時

- 當現有流量更新時 (由於防火牆組態變更)

在以下情況下,將產生 EFS 警示:- 每當流量與 EFS 引擎中所設定的任何 Suricata 特徵碼相符時。

- 如果防火牆規則僅啟用了「入侵偵測系統 (IDS)」,Edge 會根據引擎中所設定的某些特徵碼,來偵測該流量是否為惡意。如果偵測到攻擊,則當 Orchestrator 中啟用了防火牆記錄時,EFS 引擎會產生警示,並將警示訊息傳送到 SASE Orchestrator/Syslog 伺服器,且不會捨棄任何封包。

- 如果防火牆規則已啟用「入侵防護系統 (IPS)」,Edge 會根據引擎中所設定的某些特徵碼,來偵測該流量是否為惡意。如果偵測到攻擊,EFS 引擎會產生警示,並且僅當特徵碼規則中的動作為 [拒絕 (Reject)] 且符合惡意流量時,才會封鎖傳輸到用戶端的流量。如果特徵碼規則中的動作為 [警示 (Alert)],則將允許流量而不會捨棄任何封包,即使您設定了 IPS 也是如此。

- 您可以使用篩選器 (Filter) 選項,從下拉式功能表中選取一個篩選器,來查詢防火牆記錄。

- 按一下 CSV 選項,以 CSV 格式下載 Edge 防火牆記錄報告。