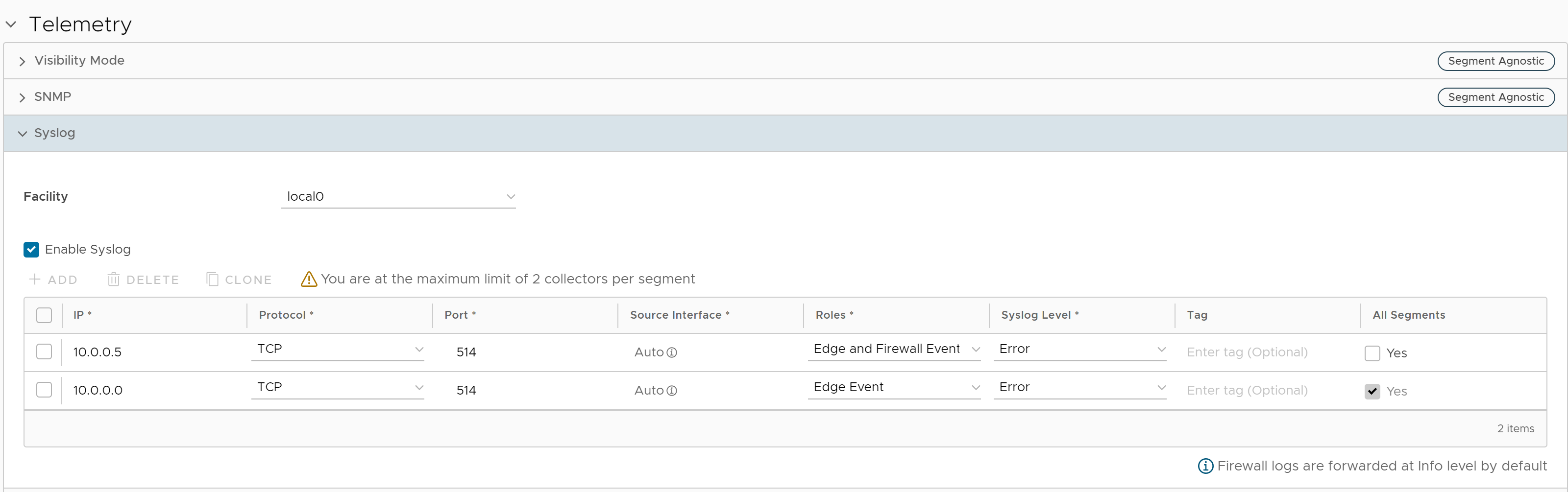

在企業網路中,SASE Orchestrator 可用來將源自企業 SD-WAN Edge 的 SASE Orchestrator 繫結事件和防火牆記錄,以原生 Syslog 格式收集到一或多個集中式遠端 Syslog 收集器 (伺服器)。若要讓 Syslog 收集器從企業中已設定 Edge 接收 SASE Orchestrator 繫結事件和防火牆記錄,請在設定檔層級上執行此程序的步驟,以設定 SASE Orchestrator 中每個區段的 Syslog 收集器詳細資料。

必要條件

- 確定已為 SD-WAN Edge (此為產生 SASE Orchestrator 繫結事件之處) 設定雲端虛擬私人網路 (分支到分支 VPN 設定),以建立 SD-WAN Edge 與 Syslog 收集器之間的路徑。如需詳細資訊,請參閱為設定檔的雲端 VPN 進行設定。

程序

下一步

如需設定檔層級上防火牆設定的詳細資訊,請參閱進行設定檔防火牆的設定。

安全 Syslog 轉送支援

5.0 版支援安全 Syslog 轉送功能。確保 Syslog 轉送安全性是聯合認證所需要的,也是符合大型企業 Edge 強化需求所需要的。安全 Syslog 轉送程序從支援 TLS 的 Syslog 伺服器開始。目前,SASE Orchestrator 允許將記錄轉送到支援 TLS 的 Syslog 伺服器。5.0 版可讓 SASE Orchestrator 控制 Syslog 轉送,並執行預設安全檢查,例如,階層式 PKI 驗證、CRL 驗證等。此外,它還允許自訂轉送安全性,其作法是定義支援的加密套件,不允許自我簽署憑證等。

安全 Syslog 轉送的另一個層面是,如何收集或整合撤銷資訊。SASE Orchestrator 現在可讓操作員輸入撤銷資訊,並可手動或透過外部程序擷取這些資訊。SASE Orchestrator 將取得該 CRL 資訊,並在建立所有連線之前,使用該資訊來驗證轉送的安全性。此外,SASE Orchestrator 還會定期擷取該 CRL 資訊,並在驗證連線時使用。

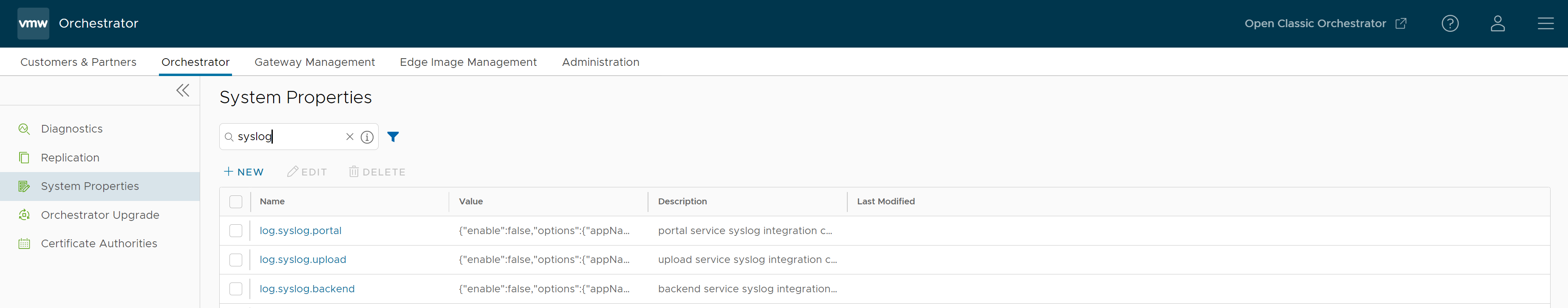

系統內容

安全 Syslog 轉送從設定 SASE Orchestrator Syslog 轉送參數開始,以允許它連線到 Syslog 伺服器。為此,SASE Orchestrator 接受 JSON 格式的字串,以完成以下組態參數,這是在 [系統內容 (System Properties)] 中設定的。

- log.syslog.backend:後端服務 Syslog 整合組態

- log.syslog.portal:入口網站服務 Syslog 整合組態

- log.syslog.upload:上傳服務 Syslog 整合組態

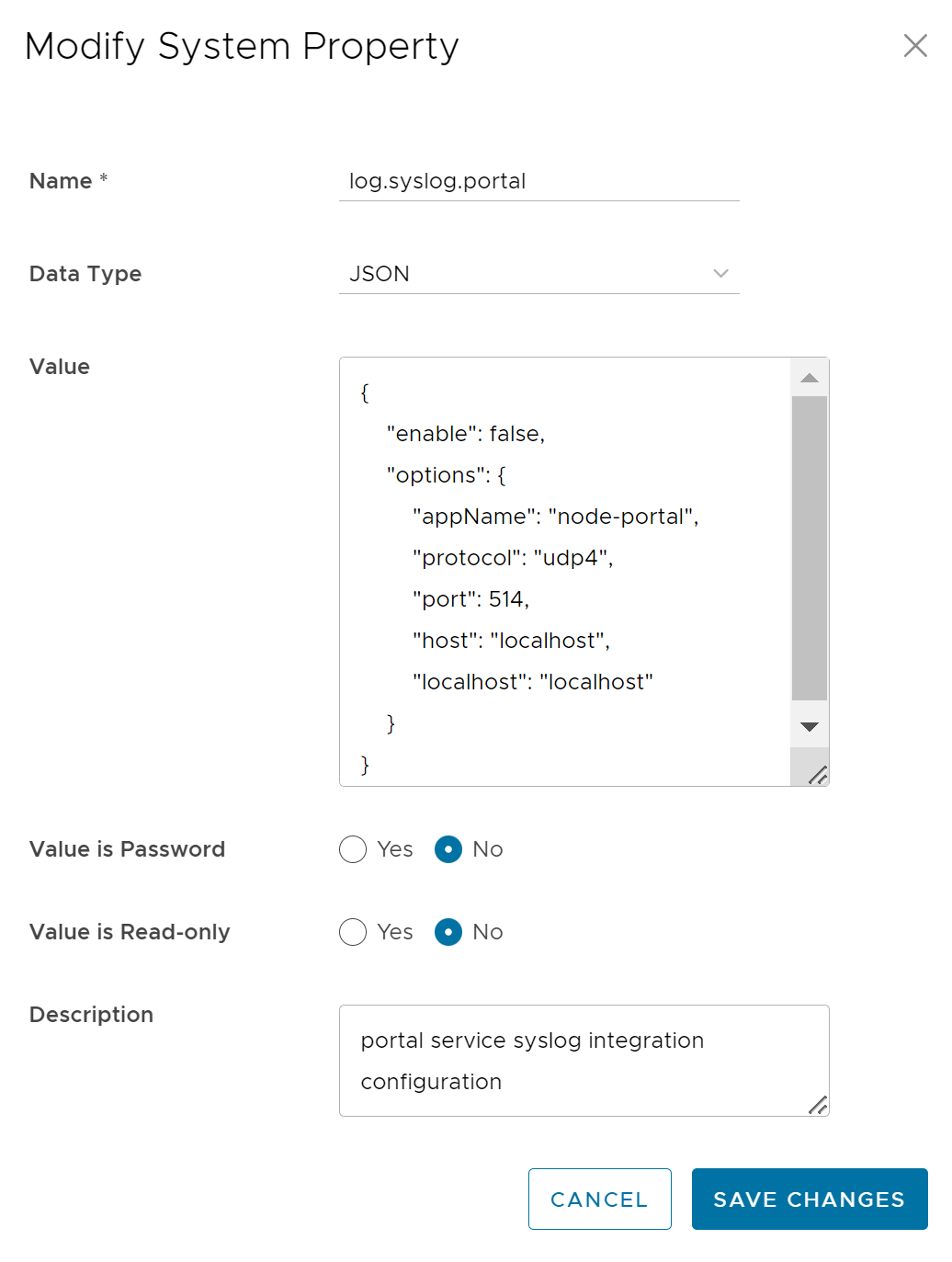

在設定系統內容時,可以使用以下安全 Syslog 組態 JSON 字串。

config<Object>enable:<true> <false> 啟用或停用 Syslog 轉送。請注意,即使啟用了安全轉送,此參數還是會控制整個 Syslog 轉送。options<Object>host:<string> 執行 Syslog 的主機,預設值為 localhost。- port: <number> 執行 Syslog 之主機上的連接埠,預設值為 syslogd 的預設連接埠。

- protocol: <string> tcp4、udp4、tls4。注意:tls4 使用預設設定來啟用安全 Syslog 轉送。若要進行設定,請參閱下列 secureOptions 物件

- pid: <number> 作為記錄訊息來源之程序的 PID (預設值:process.pid)。

- localhost: <string> 代表記錄訊息來源的主機 (預設值:localhost)。

- app_name: <string> 應用程式的名稱 (node-portal、node-backend 等) (預設值:process.title)。

secureOptions<Object>disableServerIdentityCheck:<boolean> (選用) 在驗證時跳過 SAN 檢查,亦即,如果伺服器的認證沒有自我簽署憑證的 SAN,則可以使用該字串。預設值:false。fetchCRLEnabled:<boolean> 如果不是false,則 SASE Orchestrator 會擷取內嵌在所提供 CA 中的 CRL 資訊。預設值:truerejectUnauthorized:<boolean> 如果不是 false,則 SASE Orchestrator 會針對所提供的 CA 清單,套用階層式 PKI 驗證。預設值:true。(主要是在測試時需要用到。在生產時,請勿使用該字串。)caCertificate:<string> SASE Orchestrator 可以接受字串中含有 PEM 格式的憑證,以選擇性覆寫受信任的 CA 憑證 (可以採用適合 openssl 的串連形式,來包含多個 CRL)。預設設定是信任由 Mozilla 管理的已知 CA。此選項可用來允許接受由實體控管的本機 CA。例如,對於擁有自己 CA 和 PKI 的內部部署客戶。crlPem:<string>SASE Orchestrator 可以接受字串中含有 PEM 格式的 CRL (可以採用適合 openssl 的串連形式,來包含多個 CRL)。此選項可用來允許接受本機保留的 CRL。如果fetchCRLEnabled設為 true,則 SASE Orchestrator 會將該資訊與所擷取的 CRL 結合在一起。在大多數情況下,當憑證中沒有 CRL 分佈點資訊時,才需用到此字串。crlDistributionPoints:<Array> SASE Orchestrator 可以選擇性地接受「http」通訊協定中的陣列 CRL 分佈點 URI。SASE Orchestrator 不接受任何「https」URIcrlPollIntervalMinutes:<number> 如果 fetchCRLEnabled 未設定為 false,則 SASE Orchestrator 會每 12 小時輪詢一次 CRL。不過,此參數可以選擇性覆寫此預設行為,並根據所提供的數字來更新 CRL。

設定安全 Syslog 轉送範例

{"enable": true,"options": {"appName": "node-portal","protocol": "tls","port": 8000,"host": "host.docker.internal","localhost": "localhost"},"secureOptions": {"caCertificate": "-----BEGIN CERTIFICATE-----MIID6TCCAtGgAwIBAgIUaauyk0AJ1ZK/U10OXl0GPGXxahQwDQYJKoZIhvcNAQELBQAwYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDAgFw0yMTA5MjgxOTMzMjVaGA8yMDczMTAwNTE5MzMyNVowYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAMwG+Xyp5wnoTDxpRRUmE63DUnaJcAIMVABm0xKoBEbOKoW0rnl3nFu3l0u6FZzfq+HBJwnOtrBO0lf/sges2/QeUduCeBC/bqs5VzIRQdNaFXVtundWU+7Tn0ZDKXv4aRC0vsvjejU0H7DCXLg4yGF4KbM6f0gVBgj4iFyIjcy4+aMsvYufDV518RRB3MIHuLdyQXIe253fVSBHA5NCn9NGEF1e6Nxt3hbzy3Xe4TwGDQfpXx7sRt9tNbnxemJ8A2ou8XzxHPc44G4O0eN/DGIwkP1GZpKcihFFMMxMlzAvotNqE25gxN/O04/JP7jfQDhqKrLKwmnAmgH9SqvV0F8CAwEAAaOBmDCBlTAdBgNVHQ4EFgQUSpavxf80w/I3bdLzubsFZnwzpcMwHwYDVR0jBBgwFoAUSpavxf80w/I3bdLzubsFZnwzpcMwDwYDVR0TAQH/BAUwAwEB/zAOBgNVHQ8BAf8EBAMCAYYwMgYDVR0fBCswKTAnoCWgI4YhaHR0cDovL2xvY2FsaG9zdDo1NDgzL2NybFJvb3QucGVtMA0GCSqGSIb3DQEBCwUAA4IBAQBrYkmg+4x2FrC4W8eU0S62DVrsCtA26wKTVDtor8QAvi2sPGKNlv1nu3F2AOTBXIY+9QV/Zvg9oKunRy917BEVx8sBuwrHW9IvbThVk+NtT/5fxFQwCjO9l7/DiEkCRTsrY4WEy8AW1CcaBwEscFXXgliwWLYMpkFxsNBTrUIUfpIR0Wiogdtc+ccYWDSSPomWZHUmgumWIikLue9/sOvV9eWy56fZnQNBrOf5wUs0suJyLhi0hhFOAMdEJuL4WnYthX5d+ifNon8ylXGO6cOzXoA0DlvSmAS+NOEekFo6R1Arrws0/nk6otGH/Be5+/WXFmp0nzT5cwnspbpA1seO-----END CERTIFICATE-----","disableServerIdentityCheck": true,"fetchCRLEnabled":true,"rejectUnauthorized": true,"crlDistributionPoints": http://cacerts.digicert.com/DigiCertTLSHybridECCSHA3842020CA1-1.crt

若要設定 Syslog 轉送,請參閱下列 JSON 物件以作為範例 (下圖)。

如果設定成功,SASE Orchestrator 會產生以下記錄,並開始轉送。

[portal:watch] 2021-10-19T20:08:47.150Z - info: [process.logger.163467409.0] [660] Remote Log has been successfully configured for the following options {"appName":"node-portal","protocol":"tls","port":8000,"host":"host.docker.internal","localhost":"localhost"}

FIPS 模式的安全 Syslog 轉送

針對安全 Syslog 轉送啟用 FIPS 模式時,如果 Syslog 伺服器未提供以下加密套件,則會拒絕連線:「TLS_AES_256_GCM_SHA384:TLS_AES_128_GCM_SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256」。此外,如果 Syslog 伺服器憑證沒有用來設定「ServerAuth」屬性的擴充金鑰使用方法欄位,則會拒絕連線,這與 FIPS 模式無關。

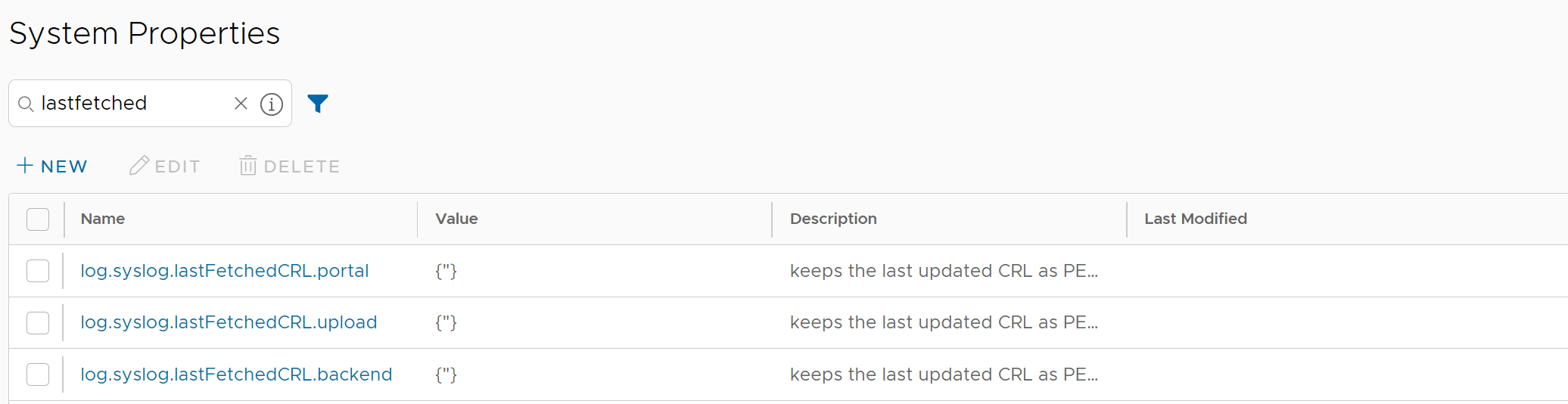

持續擷取 CRL 資訊

如果 fetchCRLEnabled 未設定為 false,則 SASE Orchestrator 會透過後端工作機制,每 12 小時定期更新 CRL 資訊。所擷取的 CRL 資訊會儲存在標題為 log.syslog.lastFetchedCRL。{serverName} 的對應系統內容中。每次嘗試連線到 Syslog 伺服器時,都會檢查該 CRL 資訊。如果在擷取期間發生錯誤,則 SASE Orchestrator 會產生操作員事件。

記錄

如果「fetchCRLEnabled」選項設為 true,則 SASE Orchestrator 會嘗試擷取 CRL。如果發生錯誤,SASE Orchestrator 會產生事件,並在 [操作員事件 (Operator Events)] 頁面中引發該事件。