您可以在設定檔和 Edge 層級設定防火牆規則,以允許、捨棄、拒絕或略過輸入和輸出流量。如果啟用了可設定狀態的防火牆功能,則將驗證防火牆規則,以篩選輸入和輸出流量。啟用了無狀態防火牆之後,您可以控制只篩選輸出流量。防火牆規則會比對參數,例如 IP 位址、連接埠、VLAN 識別碼、介面、MAC 位址、網域名稱、通訊協定、物件群組、應用程式和 DSCP 標籤。當資料封包符合相符條件時,會採取相關聯的一或多個動作。如果封包不符合任何參數,則會在封包上採取預設動作。

若要在設定檔層級設定防火牆規則,請執行下列步驟。

程序

- 在企業入口網站的 SD-WAN 服務中,移至設定 (Configure) > 設定檔 (Profiles)。設定檔 (Profiles) 頁面即會顯示現有的設定檔。

- 選取一個設定檔以設定防火牆規則,然後按一下防火牆 (Firewall) 索引標籤。

從 設定檔 (Profiles) 頁面中,您可以直接導覽至 防火牆 (Firewall) 頁面,方法是按一下設定檔的 防火牆 (Firewall) 資料行中的 檢視 (View) 連結。

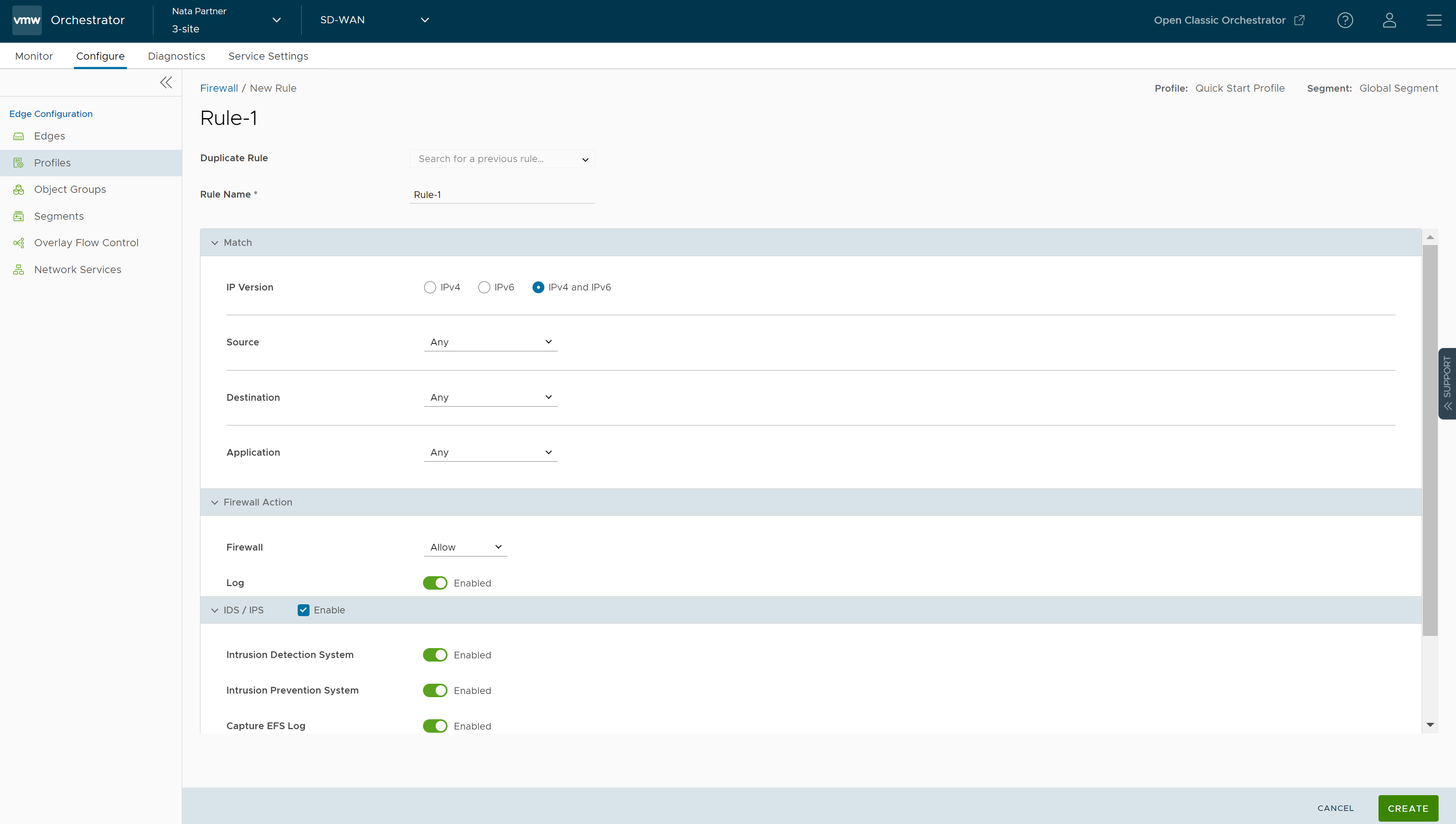

- 移至設定防火牆 (Configure Firewall) 區段,然後在防火牆規則 (Firewall Rules) 區域下方,按一下 + 新增規則 (+ NEW RULE)。設定規則 (Configure Rule) 對話方塊隨即出現。

- 在規則名稱 (Rule Name) 文字方塊中,輸入規則的唯一名稱。若要從現有規則建立防火牆規則,請從複製規則 (Duplicate Rule) 下拉式功能表中選取要複製的規則。

- 在比對 (Match) 區段中,設定規則的比對條件:

欄位 說明 IP 版本 (IP Version) 依預設,會選取 IPv4 和 IPv6 位址類型。您可以根據選取的 [位址類型 (Address Type)] 設定來源和目的地 IP 位址,如下所示: - IPv4 - 僅允許將 IPv4 位址設定為來源和目的地。

- IPv6 - 僅允許將 IPv6 位址設定為來源和目的地。

- IPv4 和 IPv6 (IPv4 and IPv6) - 允許在比對準則中設定 IPv4 和 IPv6 位址。如果選擇此模式,則無法設定來源或目的地 IP 位址。

備註: 當升級時,舊版中的防火牆規則會移至 IPv4 模式。來源 (Source) 允許指定封包的來源。請選取下列任一選項:- 任何 (Any) - 依預設會允許所有來源位址。

- 物件群組 (Object Group) - 可讓您選取位址群組和服務群組的組合。如需詳細資訊,請參閱物件群組和使用物件群組來設定防火牆規則。

備註: 如果所選位址群組包含任何網域名稱,則會在與來源相符時忽略這些網域名稱。

- 定義 (Define) - 可讓您定義特定 VLAN、介面、IPv4 或 IPv6 位址、MAC 位址或傳輸連接埠的來源流量。選取下列其中一個選項:

- VLAN - 比對來自指定 VLAN (從下拉式功能表中選取) 的流量。

- 介面和 IP 位址 (Interface and IP Address) - 比對來自指定介面和 IPv4 或 IPv6 位址 (從下拉式功能表中選取) 的流量。

備註: 如果無法選取介面,則介面不會啟動或不會指派給此區段。備註: 如果選取 IPv4 和 IPv6 (IPv4 and IPv6) (混合模式) 作為位址類型,則僅根據指定介面比對流量。除了 IP 位址,您還可以指定下列其中一個位址類型以比對來源流量:

- CIDR 首碼 (CIDR prefix) - 如果您想要將網路定義為 CIDR 值 (例如:

172.10.0.0 /16),請選擇此選項。 - 子網路遮罩 (Subnet mask) - 如果您想要根據子網路遮罩定義網路 (例如

172.10.0.0 255.255.0.0),請選擇此選項。 - 萬用字元遮罩 (Wildcard mask) - 如果您想要能夠將強制執行原則的範圍縮小到共用相符主機 IP 位址值之不同 IP 子網路間的一組裝置,請選擇此選項。萬用字元遮罩會根據反向的子網路遮罩比對 IP 或一組 IP 位址。遮罩的二進位值中若包含「0」,表示值是固定的,遮罩的二進位值中若包含「1」,則表示值是萬用字元 (可以是 1 或 0)。以 IP 位址為 172.0.0 的萬用字元遮罩 0.0.0.255 (二進位對等項目 = 00000000.00000000.00000000.11111111) 為例,前三個八位元數字是固定值,最後一個八位元數字是可變值。該選項僅適用於 IPv4 位址。

- CIDR 首碼 (CIDR prefix) - 如果您想要將網路定義為 CIDR 值 (例如:

- Mac 位址 (Mac Address) - 根據指定的 MAC 位址比對流量。

- 傳輸連接埠 (Transport Port) - 比對來自指定的來源連接埠或連接埠範圍的流量。

目的地 (Destination) 允許指定封包的目的地。請選取下列任一選項: - 任何 (Any) - 依預設會允許所有目的地位址。

- 物件群組 (Object Group) - 可讓您選取位址群組和服務群組的組合。如需詳細資訊,請參閱物件群組和使用物件群組來設定防火牆規則。

- 定義 (Define) - 可讓您定義特定 VLAN、介面、IPv4 或 IPv6 位址、網域名稱、通訊協定或連接埠的目的地流量。選取下列其中一個選項:

- VLAN - 比對來自指定 VLAN (從下拉式功能表中選取) 的流量。

- 介面 (Interface) - 比對來自指定介面 (從下拉式功能表中選取) 的流量。

備註: 如果無法選取介面,則介面不會啟動或不會指派給此區段。

- IP 位址 (IP Address) - 比對指定的 IPv4 或 IPv6 位址和網域名稱的流量。

備註: 如果選取 IPv4 和 IPv6 (IPv4 and IPv6) (混合模式) 作為位址類型,則無法將 IP 位址指定為目的地。

除了 IP 位址以外,您還可以指定下列其中一種位址類型以比對來源流量:CIDR 首碼 (CIDR prefix)、子網路遮罩 (Subnet mask) 或萬用字元遮罩 (Wildcard mask)。

使用網域名稱 (Domain Name) 欄位,以符合完整的網域名稱或部分的網域名稱。例如,「salesforce」將會比對「mixe」的流量。

- 傳輸 (Transport) - 比對來自指定的來源連接埠或連接埠範圍的流量。

通訊協定 (Protocol) - 比對指定的通訊協定 (從下拉式功能表中選取) 的流量。支援的通訊協定為 GRE、ICMP、TCP 和 UDP。備註: 混合模式 (IPv4 和 IPv6) 不支援 ICMP。

應用程式 (Application) 請選取下列任一選項: - 任何 (Any) - 依預設會將防火牆規則套用至任何應用程式。

- 定義 (Define) - 允許選取應用程式,並區別服務代碼點 (DSCP) 旗標來套用特定的防火牆規則。

備註: 建立與應用程式相符的防火牆規則時,防火牆取決於 DPI (深入封包檢查) 引擎,以識別特定流量所屬的應用程式。通常,DPI 將無法根據第一個封包來判斷應用程式。DPI 引擎通常需要流量中的前 5-10 個封包來識別應用程式,但防火牆需要將流量從第一個封包進行分類和轉送。這可能會導致第一個流量符合防火牆清單中較一般化的規則。正確識別應用程式後,將自動重新分類與相同元組相符的任何未來流量,並按正確的規則進行重新分類。如需有關與 FTPv6 防火牆/商務原則規則相符的特定使用案例的詳細資訊,請參閱對 FTPv6 的 Edge 防火牆支援。

- 在動作 (Action) 區段中,設定當流量符合定義的準則時,所要執行的動作。

欄位 說明 防火牆 (Firewall) 選取符合規則的條件時,防火牆應對封包執行的下列任一動作: - 允許 (Allow) - 依預設會允許資料封包。

- 捨棄 (Drop) - 無訊息地捨棄資料封包,且不傳送任何通知給來源。

記錄 (Log) 如果您想要在觸發此規則時建立記錄項目,請選取此核取方塊。 - 選取 IDS/IPS 核取方塊,然後啟用 IDS 或 IPS 切換,以建立防火牆。當使用者僅啟用 IPS 時,將自動啟用 IDS。EFS 引擎會檢查透過 Edge 傳送/接收的流量,並將內容與 EFS 引擎中設定的特徵碼相互比對。在有效的 EFS 授權下,會持續更新 IDS/IPS 特徵碼。如需 EFS 的詳細資訊,請參閱增強型防火牆服務概觀。

備註: 僅當防火牆動作是 允許 (Allow) 時,才能在規則中啟用 EFS。如果防火牆動作不是 允許 (Allow),將停用 EFS。

- 入侵偵測系統 (Intrusion Detection System) - 在 Edge 上啟用 IDS 時,Edge 會根據引擎中設定的某些特徵碼,來偵測流量是否為惡意。如果偵測到攻擊,則當 Orchestrator 中啟用了防火牆記錄時,EFS 引擎會產生警示,並將警示訊息傳送到 SASE Orchestrator/Syslog 伺服器,且不會捨棄任何封包。

- 入侵防護系統 (Intrusion Prevention System) - 在 Edge 上啟用 IPS 時,Edge 會根據引擎中設定的某些特徵碼,來偵測該流量是否為惡意。如果偵測到攻擊,EFS 引擎會產生警示,並且僅當特徵碼規則中的動作為 [拒絕 (Reject)] 且符合惡意流量時,才會封鎖傳輸到用戶端的流量。如果特徵碼規則中的動作為 [警示 (Alert)],則將允許流量而不會捨棄任何封包,即使您設定了 IPS 也是如此。

備註: 當 Edge 上啟用了 IDS/IPS 時,VMware 建議客戶不要啟用 VNF。 - 若要將 EFS 記錄傳送到 Orchestrator,請開啟擷取 EFS 記錄 (Capture EFS Log) 切換按鈕。

備註: 若要讓 Edge 將防火牆記錄傳送到 Orchestrator,請確定已在 [全域設定 (Global Settings)] UI 頁面下,在客戶層級啟用 [啟用對 Orchestrator 的防火牆記錄 (Enable Firewall logging to Orchestrator)] 客戶功能。如果希望啟用 [防火牆記錄 (Firewall Logging)] 功能,客戶必須與操作員連絡。

- 建立或更新防火牆規則時,您可以在註解歷程記錄 (Comment History) 索引標籤的新增註解 (New Comment) 欄位中,新增規則的相關註解。最多允許 50 個字元,且您可以為相同規則新增任何數量的註解。

- 設定所有必要的設定之後,請按一下建立 (Create)。

系統會為選取的設定檔建立防火牆規則,並將其顯示在 設定檔防火牆 (Profile Firewall) 頁面的 防火牆規則 (Firewall Rules) 區域下方。備註: 無法在 Edge 層級更新在設定檔層級建立的規則。若要覆寫規則,使用者需要在 Edge 層級,使用新參數建立相同的規則,以覆寫設定檔層級的規則。在 設定檔防火牆 (Profile Firewall) 頁面的 防火牆規則 (Firewall Rules) 區域中,您可以執行以下動作:

- 刪除 (DELETE) - 若要刪除現有的防火牆規則,請選取這些規則前面的核取方塊,然後按一下刪除 (DELETE)。

- 複製 (CLONE) - 若要複製防火牆規則,請選取該規則,然後按一下複製 (CLONE)。

- 註解歷程記錄 (COMMENT HISTORY) - 若要檢視在建立或更新規則時新增的所有註解,請選取該規則,然後按一下註解歷程記錄 (COMMENT HISTORY)。

- 搜尋規則 (Search for Rule) - 允許依照規則名稱、IP 位址、連接埠/連接埠範圍以及位址群組和服務群組名稱來搜尋規則。