若要在 PingIdentity 中設定單一登入 (SSO) 的 OpenID Connect (OIDC) 型應用程式,請執行此程序的步驟。

必要條件

請確定您有 PingOne 帳戶可進行登入。

備註: 目前,

SASE Orchestrator 支援以 PingOne 作為身分識別合作夥伴 (IDP);但您可以輕鬆設定任何支援 OIDC 的 PingIdentity 產品。

程序

- 以管理員使用者身分登入您的 PingOne 帳戶。

PingOne 主畫面隨即出現。

- 若要建立新的應用程式:

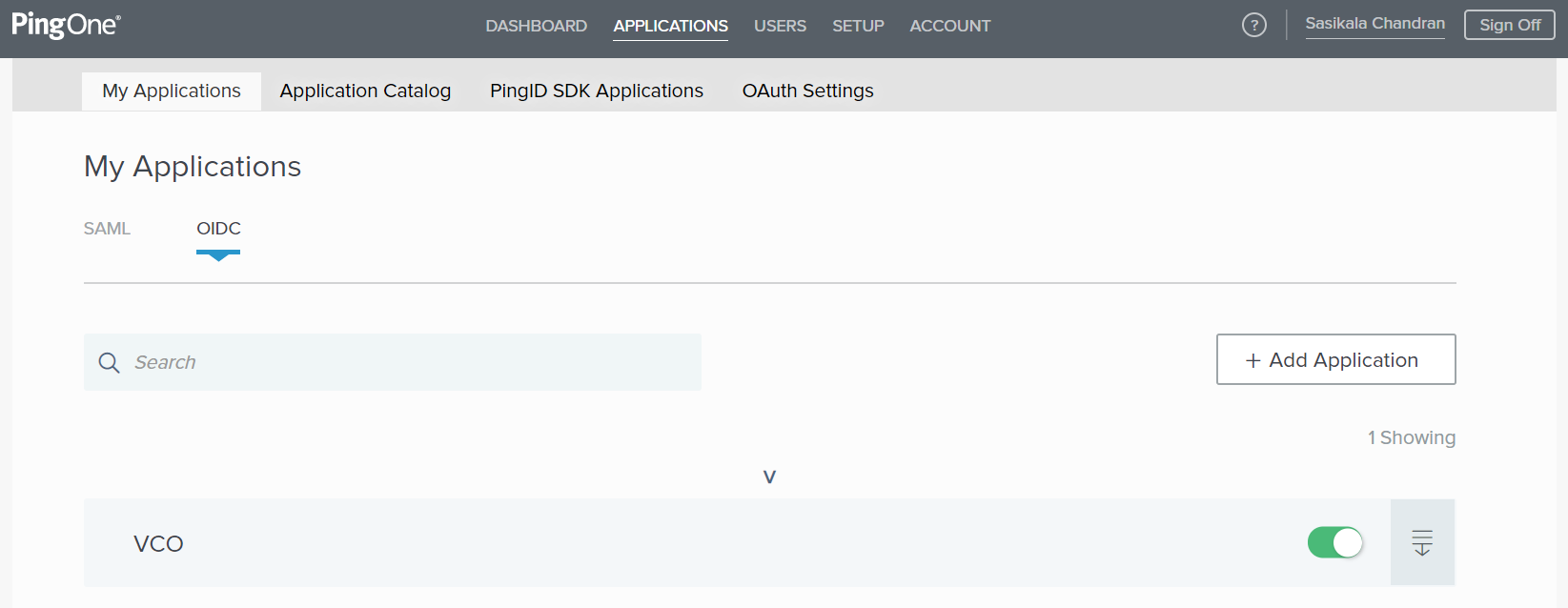

- 在上方導覽列中,按一下應用程式 (Applications)。

- 在我的應用程式 (My Applications) 索引標籤上選取 OIDC,然後按一下新增應用程式 (Add Application)。

新增 OIDC 應用程式 (Add OIDC Application) 快顯視窗隨即出現。

- 提供應用程式的名稱、簡短說明和類別等基本詳細資料,然後按下一步 (Next)。

- 在授權設定 (AUTHORIZATION SETTINGS) 下,選取授權碼 (Authorization Code) 作為允許的授與類型,然後按下一步 (Next)。

此外,請記下

SASE Orchestrator 中的 SSO 設定期間所要使用的探索 URL 和用戶端認證 (用戶端識別碼和用戶端密碼)。

- 在 SSO 流程和驗證設定 (SSO FLOW AND AUTHENTICATION SETTINGS) 下,提供起始 SSO URL 和重新導向 URL 的有效值,然後按下一步 (Next)。

在

SASE Orchestrator 應用程式的

設定驗證 (Configure Authentication) 畫面底部,您可以找到重新導向 URL 連結。理想情況下,

SASE Orchestrator 重新導向 URL 將會採用下列格式:https://<Orchestrator URL>/login/ssologin/openidCallback。起始 SSO URL 將採用以下格式:https://<Orchestrator URL>/<domain name>/login/doEnterpriseSsoLogin。

- 在預設的使用者設定檔屬性合約 (DEFAULT USER PROFILE ATTRIBUTE CONTRACT) 下,按一下新增屬性 (Add Attribute),以新增其他使用者設定檔屬性。

- 在屬性名稱 (Attribute Name) 文字方塊中輸入 group_membership,並選取必要 (Required) 核取方塊,然後選取下一步 (Next)。

備註: 必須要有

group_membership 屬性才能從 PingOne 擷取角色。

- 在連線範圍 (CONNECT SCOPES) 下,選取在驗證期間可為 SASE Orchestrator 應用程式要求的範圍,然後按下一步 (Next)。

- 在屬性對應 (Attribute Mapping) 下,將您的身分識別存放庫屬性對應至 SASE Orchestrator 應用程式可用的宣告。

備註: 要讓整合正常運作所需的最低對應為 email、given_name、family_name、phone_number、sub 和 group_membership (對應至 memberOf)。

- 在群組存取 (Group Access) 下,選取應可存取 SASE Orchestrator 應用程式的所有使用者群組,然後按一下完成 (Done)。

應用程式將新增至您的帳戶,且將在

我的應用程式 (My Application) 畫面中提供。

結果

您已完成在 PingOne 中設定以 OIDC 為基礎的應用程式以用於 SSO 的作業。

下一步

在 SASE Orchestrator 中設定單一登入。