防火牆記錄 (Firewall Logs) 頁面顯示來自 VMware SD-WAN Edge 的防火牆記錄詳細資料。過去,客戶儲存和檢視防火牆記錄的唯一方式是將其轉送至 Syslog 伺服器。在 5.2.0 版中,客戶可選擇將防火牆記錄儲存在 Orchestrator 上,以便在 Orchestrator UI 上檢視、排序和搜尋記錄。依預設,Edge 無法將其防火牆記錄傳送到 Orchestrator。若要讓 Edge 將防火牆記錄傳送到 Orchestrator,請確定已在 [全域設定 (Global Settings)] UI 頁面下,在客戶層級啟用 [啟用對 Orchestrator 的防火牆記錄 (Enable Firewall Logging to Orchestrator)] 客戶功能。依預設,Orchestrator 會保留防火牆記錄,直到達到保留時間上限 (7 天) 或每個客戶承租人 15 GB 的記錄大小上限 (輪替)。

在以下情況下,將產生防火牆記錄:

- 當流量建立時 (在接受流量的情況)

- 當流量關閉時

- 當新流量遭拒絕時

- 當現有流量更新時 (由於防火牆組態變更)

每當流量與 EFS 引擎中所設定的任何 URL 類別和/或 URL 信譽、惡意 IP 或任何 IDS/IPS Suricata 特徵碼相符時,就會產生 EFS 警示:

- 如果防火牆規則已啟用 URL 類別篩選服務,則 URL 類別引擎會查閱目的地 URL 的類別,並偵測是否符合設定的 [已封鎖 (Blocked)] 或 [監控 (Monitor)] 類別。如果 URL 符合已封鎖的類別,則 URL 類別引擎會產生警示並封鎖 Edge 流量。如果 URL 符合 [監控 (Monitor)] 類別,則引擎會允許 Edge 流量並擷取防火牆記錄。

- 如果防火牆規則已啟用 URL 信譽篩選服務,則 URL 信譽引擎會查閱 URL 的信譽評分,並根據設定的最低信譽採取動作 (允許/封鎖)。如果 URL 的信譽評分低於設定的最低信譽,則 Edge 會封鎖流量並產生 EFS 警示和記錄,否則會允許流量。URL 信譽引擎會根據擷取記錄 (Capture Logs) 組態,為允許的流量產生 EFS 記錄。

- 如果防火牆規則啟用了惡意 IP 篩選服務,惡意 IP 引擎會檢查惡意 IP 資料庫 (網路查詢資料庫和本機資料庫) 中是否存在目的地 IP。如果引擎偵測到惡意 IP 資料庫中的目的地 IP,則引擎會產生 EFS 警示和記錄,並根據設定的動作 (封鎖/監控) 來決定 Edge 流量。

- 如果防火牆規則僅啟用了入侵偵測系統 (IDS),則 Edge 會根據引擎中設定的特定特徵碼,來偵測流量是否為惡意。如果偵測到攻擊,則當 Orchestrator 中啟用了防火牆記錄時,EFS 引擎會產生警示,並將警示訊息傳送到 SASE Orchestrator/Syslog 伺服器,且不會捨棄任何封包。

- 如果防火牆規則已啟用入侵防護系統 (IPS),Edge 會根據引擎中設定的特定特徵碼,來偵測流量是否為惡意。如果偵測到攻擊,則 EFS 引擎會產生警示,並僅在特徵碼規則的動作為 [拒絕 (Reject)] 且與惡意流量相符時,才會封鎖流向用戶端的流量。如果特徵碼規則中的動作為 [警示 (Alert)],則即使已設定 IPS,引擎仍會允許流量而不捨棄任何封包。

若要在 Orchestrator 中檢視 Edge 防火牆記錄,請執行下列動作:

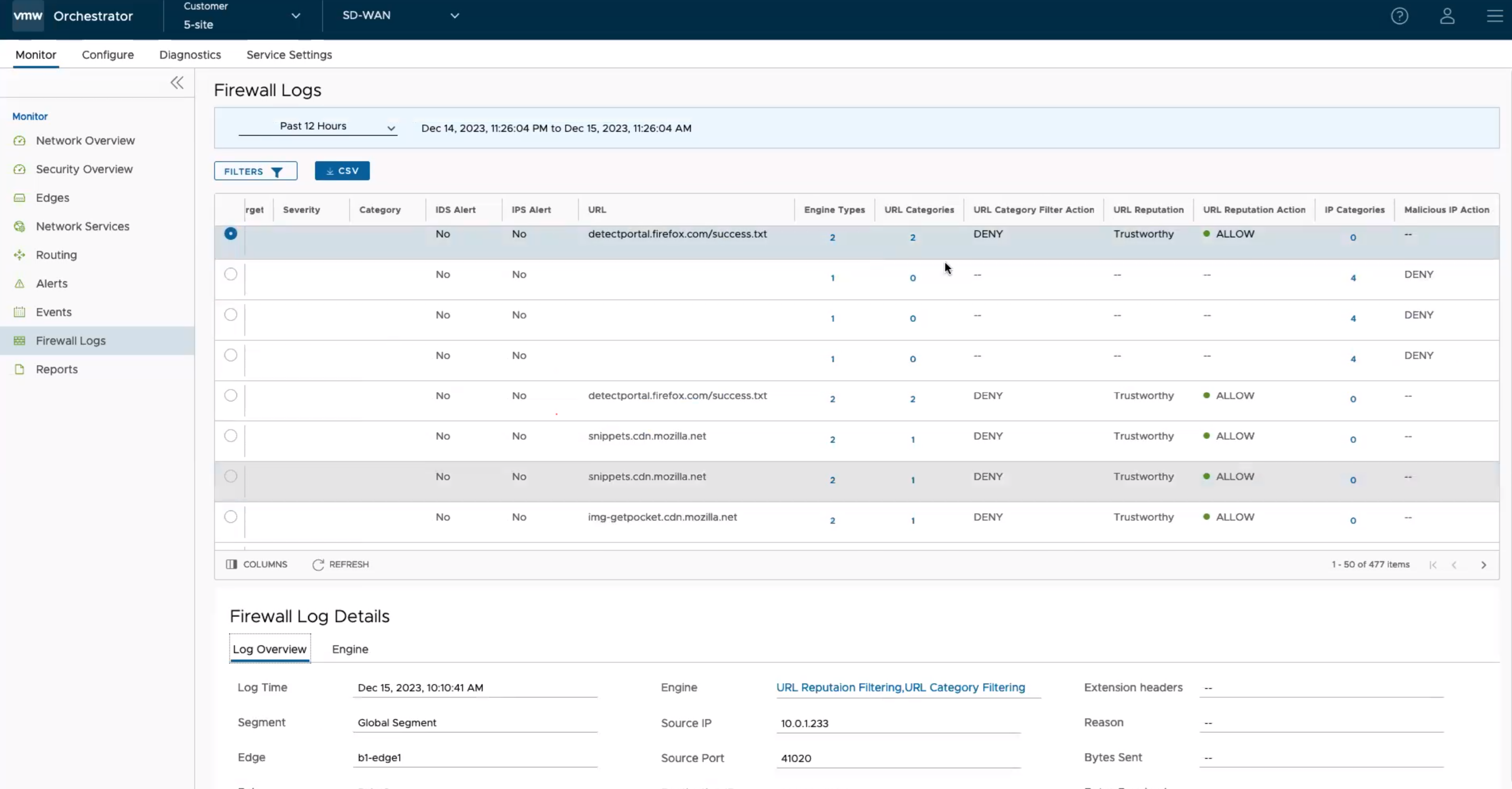

- 在企業入口網站的 SD-WAN 服務中,導覽至監控 (Monitor) > 防火牆記錄 (Firewall Logs)。此時會顯示防火牆記錄 (Firewall Logs) 頁面。

當啟用可設定狀態的防火牆和增強型防火牆服務 (EFS) 功能後,即可在防火牆記錄中報告更多資訊。下表說明防火牆記錄中所報告的所有參數。

欄位 說明 時間 (Time) 觸發警示之流量工作階段的時間戳記。 區段 (Segment) 工作階段所屬區段的名稱。 Edge 工作階段所屬 Edge 的名稱。 動作 (Action) 針對事件/警示觸發的下列任何動作: - 允許

- 關閉

- 拒絕

- 開啟 (Open)

- 更新 (Update)

介面 (Interface) 已接收工作階段之第一個封包的介面名稱。如果是覆疊接收的封包,此欄位將包含 VPN。對於任何其他封包 (透過底層接收),此欄位會顯示 Edge 中的介面名稱。 通訊協定 (Protocol) 工作階段所使用的 IP 通訊協定類型。可能的值包括 TCP、UDP、GRE、ESP 和 ICMP。 來源 IP (Source IP) 觸發警示的流量工作階段的來源 IP 位址。 來源連接埠 (Source Port) 觸發警示的流量工作階段的來源連接埠號碼。 目的地 IP (Destination IP) 觸發警示的流量工作階段的目的地 IP 位址。 目的地連接埠 (Destination Port) 觸發警示的流量工作階段的目的地連接埠。 延伸標頭 (Extension Headers) 流量封包的延伸標頭。 規則 (Rule) 特徵碼所屬的規則。 原因 (Reason) 結束或拒絕工作階段的原因。此欄位可用於「關閉」和「拒絕」記錄訊息。 已傳送的位元組 (Bytes Sent) 工作階段中傳送的資料量 (以位元組為單位)。此欄位僅適用於「關閉」記錄訊息。 已接收的位元組 (Bytes Received) 工作階段中接收的資料量 (以位元組為單位)。此欄位僅適用於「關閉」記錄訊息。 持續時間 (Duration) 工作階段處於作用中狀態的持續時間。此欄位僅適用於「關閉」記錄訊息。 應用程式 (Application) 工作階段被 DPI 引擎分類到的應用程式名稱。此欄位僅適用於「關閉」記錄訊息。 目的地網域 (Destination Domain) 流量工作階段的目的地網域。 目的地名稱 (Destination Name) 流量工作階段的目的地裝置名稱。 工作階段識別碼尸 (Session ID) 觸發警示的流量的工作階段識別碼。 特徵碼識別碼 (Signature ID) 特徵碼規則的唯一識別碼。 特徵碼 (Signature) Edge 上安裝的特徵碼。 攻擊來源 (Attack Source) 攻擊的來源。 攻擊目標 (Attack Target) 攻擊的目標。 嚴重性 (Severity) 入侵的嚴重性。 類別 (Category) 入侵所屬的類別類型。 IDS 警示 (IDS Alert) 如果收到來自 IDS 引擎的警示通知,則會顯示 [是 (Yes)],否則會顯示 [否 (No)]。 IPS 警示 (IPS Alert) 如果收到來自 IPS 引擎的警示通知,則會顯示 [是 (Yes)],否則會顯示 [否 (No)]。 URL 流量導向目的地的 URL。 引擎類型 (Engine Types) 符合流量的引擎類型總計數。按一下此資料行中的連結,以檢視與流量相符的引擎類型。 URL 類別 (URL Categories) 符合流量的 URL 類別類型總計數。按一下此資料行中的連結,以檢視與流量相符的 URL 類別。 URL 類別篩選動作 (URL Category Filter Action) URL 類別引擎特定的篩選動作: - 封鎖 (Block)

- 監控 (Monitor)

URL 信譽 (URL Reputation) 原則規則中定義的 URL 信譽類型。 URL 信譽動作 (URL Reputation Action) URL 信譽引擎特定的篩選動作: - 封鎖 (Block)

- 監控 (Monitor)

IP 類別 (IP Categories) 符合流量的威脅類型總計數。按一下此資料行中的連結,以檢視與流量相符的 IP 類別。 惡意 IP 動作 (Malicious IP Action) 惡意 IP 引擎特定的篩選動作: - 封鎖 (Block)

- 監控 (Monitor)

備註: 並非所有防火牆記錄都會填入所有欄位。例如,當工作階段關閉時,將在記錄中包含 [原因 (Reason)]、[已接收/已傳送的位元組 (Bytes Received/Sent)] 和 [持續時間 (Duration)] 欄位。僅會針對 EFS 警示填入 [特徵碼識別碼 (Signature ID)]、[特徵碼 (Signature)]、[攻擊來源 (Attack Source)]、[攻擊目標 (Attack Target)]、[嚴重性 (Severity)]、[類別 (Category)]、[IDS 警示 (IDS Alert)]、[IPS 警示 (IPS Alert)]、URL、[引擎類型 ( Engine Types)]、[URL 類別 (URL Categories)]、[URL 類別篩選動作 (URL Category Filter Action)]、[URL 信譽 (URL Reputation)]、[URL 信譽動作 (URL Reputation Action)]、[IP 類別 (IP Categories)] 和 [惡意 IP 動作 (Malicious IP Action)],而不會針對防火牆記錄填入這些欄位。 - 您可以使用篩選器 (Filter) 選項,從下拉式功能表中選取一個篩選器,來查詢防火牆記錄。

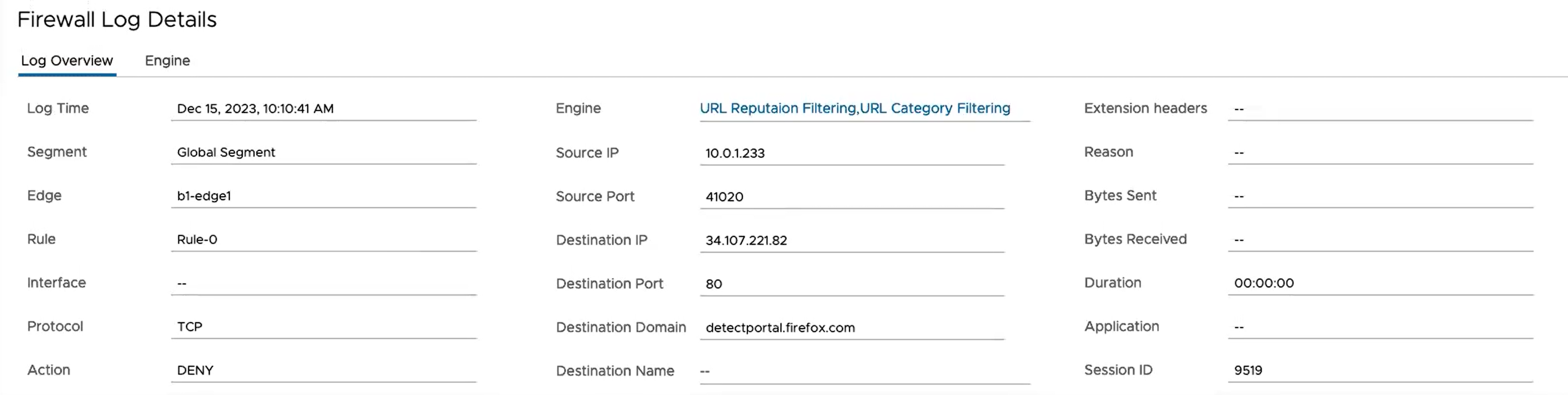

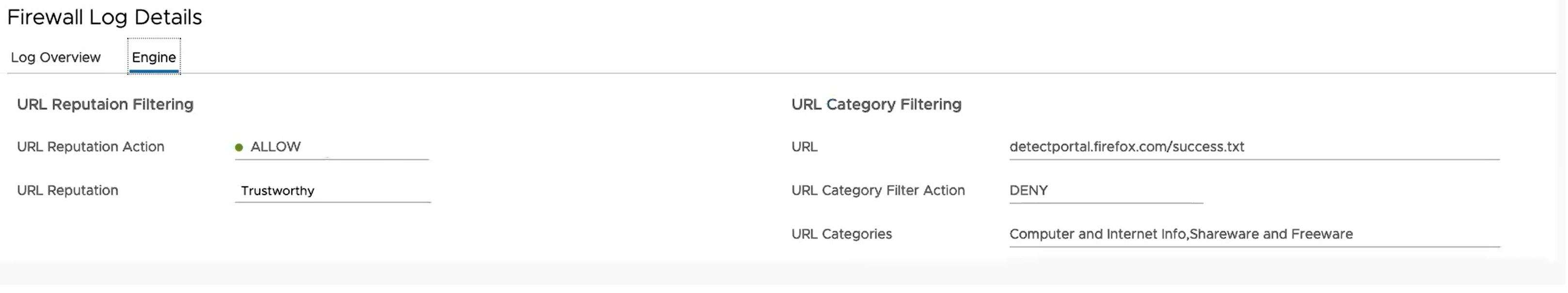

- 若要檢視有關特定防火牆記錄的更多詳細資訊,請選取防火牆記錄項目。在防火牆記錄詳細資料 (Firewall Log Details) 區段下,您可以檢視所選記錄項目的詳細記錄概觀 (Log Overview) 和引擎 (Engine) 資訊。

備註: 如果所選的防火牆記錄項目是由增強型安全服務以外的引擎產生, 引擎 (Engine) 索引標籤將無法使用。

- 在記錄概觀 (Log Overview) 索引標籤中,按一下引擎 (Engine) 旁邊的連結,以檢視與流量相符的特定引擎的詳細資訊,以及該引擎特定的篩選動作。

- 若要匯出 CVS 格式的 Edge 防火牆記錄資料來建立自訂報告,請在防火牆記錄 (Firewall Logs) 頁面中,按一下 CSV 選項。