如果客戶在 VMware SASE Orchestrator 的全域設定層級啟用增強型防火牆服務 (EFS) 功能,現在可以個別設定及管理安全服務,例如 URL 篩選 (URL 類別篩選、URL 信譽篩選)、惡意 IP 篩選、入侵偵測系統 (IDS) 和入侵防護系統 (IPS)。若要根據 URL 或 IP 的 IDS/IPS 特徵碼相符、類別和/或信譽,來封鎖使用者流量,客戶必須使用預先設定的安全服務來建立安全服務群組,並將該安全服務群組與防火牆規則相關聯。

開始之前

為了讓 EFS 功能正常運作,請完成以下動作:

- 確保 Edge 版本為 6.0.0,以進行 URL 篩選 (URL 類別和 URL 信譽) 和惡意 IP 篩選,以如預期運作。對於 IDS 和 IPS 服務組態,請確保 Edge 版本為 5.2.0 及更新版本。

- 確定已在企業層級啟用 EFS 功能。如果希望啟用 EFS 功能,請與您的操作員連絡。操作員可以從 SD-WAN > 全域設定 (Global Settings) > 客戶組態 (Customer Configuration) > SD-WAN 設定 (SD-WAN Settings) > 功能存取 (Feature Access) UI 頁面,來啟用 EFS 功能。

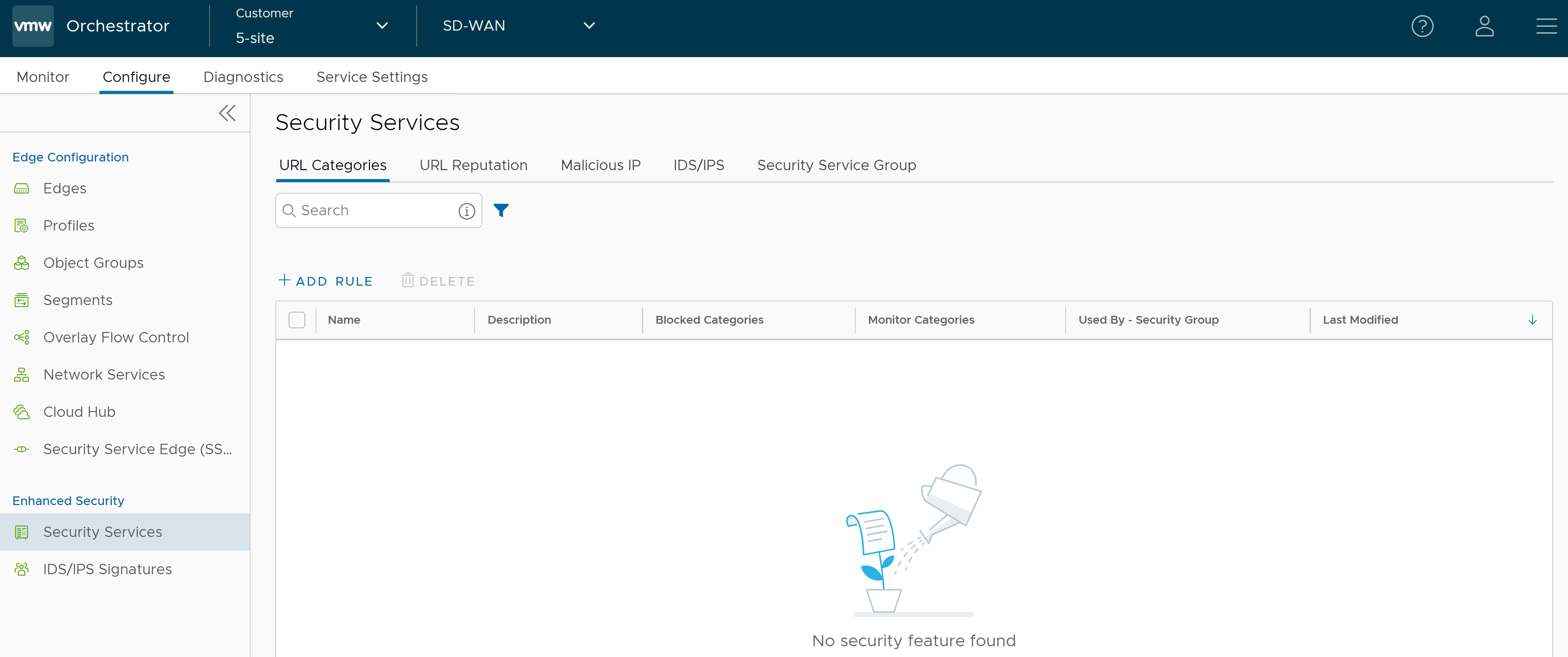

在企業入口網站的

SD-WAN 服務中,若要設定安全服務,請按一下

設定 (Configure) >

增強型安全 (Enhanced Security) >

安全服務 (Security Services)。

安全服務 (Security Services) 頁面隨即出現。

設定 URL 類別服務

URL 類別服務包含將一或多個類別指派給 URL/網址。由於有數以億計的網站和 URL,因此為個別 URL 設定原則非常繁瑣,因此這些 URL 已對應至特定的類別,然後篩選原則會套用至類別。

備註: 如果 URL 篩選服務中沒有可用的分類資訊,URL 會分類為「未知」類別。

目前,有超過 80 個 URL 類別,包括社交網路、金融服務、網路釣魚等。

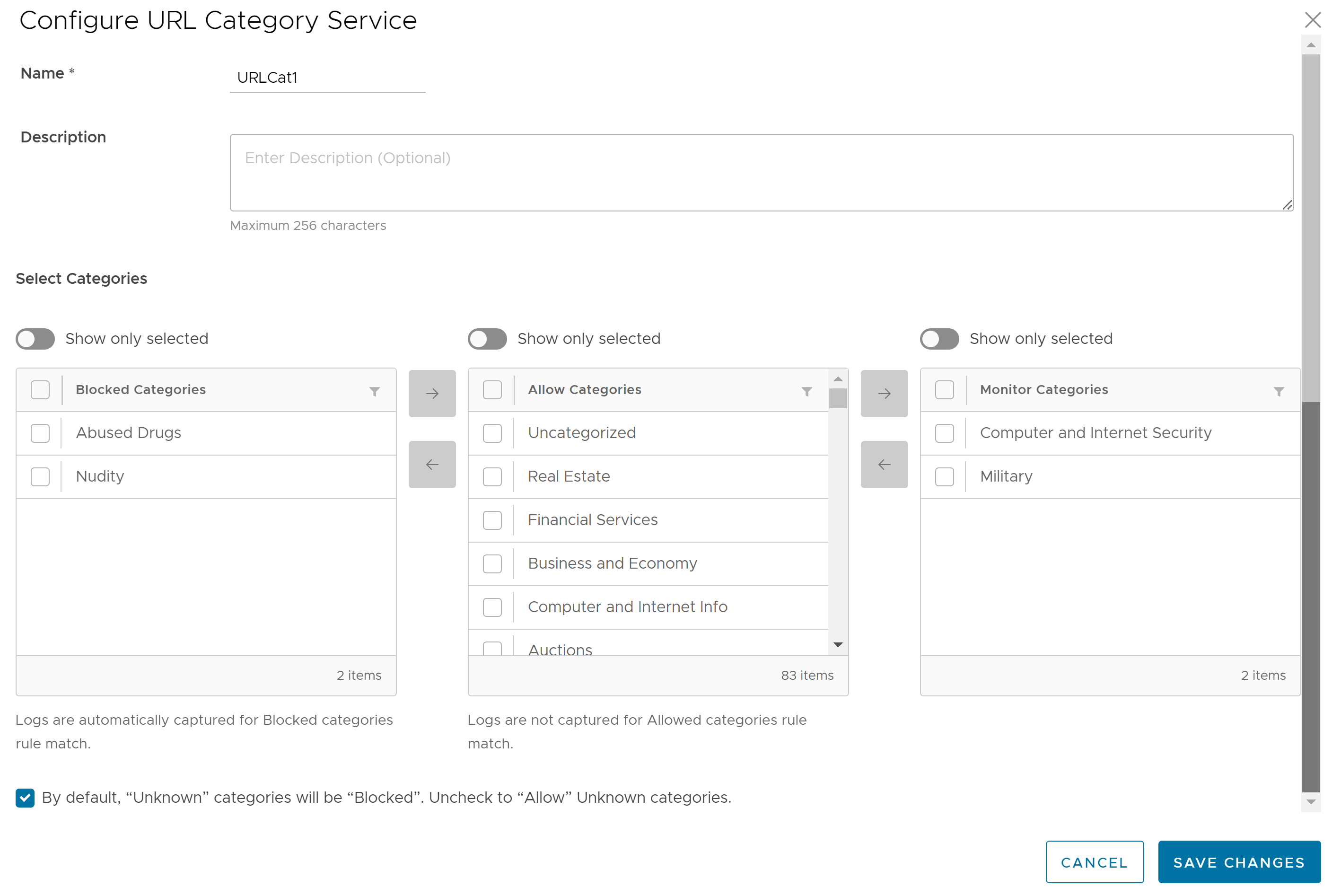

若要設定 URL 類別,請執行下列步驟:

- 在企業入口網站的 SD-WAN 服務中,移至。安全服務 (Security Services) 頁面隨即出現。

- 按一下 URL 類別 (URL Categories) 索引標籤,然後按一下 +新增規則 (+ADD RULE)。此時將顯示設定 URL 類別服務 (Configure URL Category Service) 快顯視窗。

- 輸入 URL 類別服務的唯一名稱,並視需要提供說明。

- 從允許類別 (Allow Categories) 清單中,您可以選取要封鎖的類別,然後使用左箭頭按鈕,將其移動到封鎖類別 (Blocked Categories) 清單中。同樣地,您可以選取要允許的類別並加以記錄,然後使用右箭頭按鈕,將其移動到監控類別 (Monitor Categories) 清單中。

備註: 對於符合「封鎖類別」和「監控類別」的防火牆規則,系統會自動擷取記錄。對於「允許類別」,允許流量但不會加以記錄。

- 若要允許具有未知 (Unknown) 類別的 URL,請取消選取底部的核取方塊。

備註: 依預設,會封鎖 未知 (Unknown) 類別。

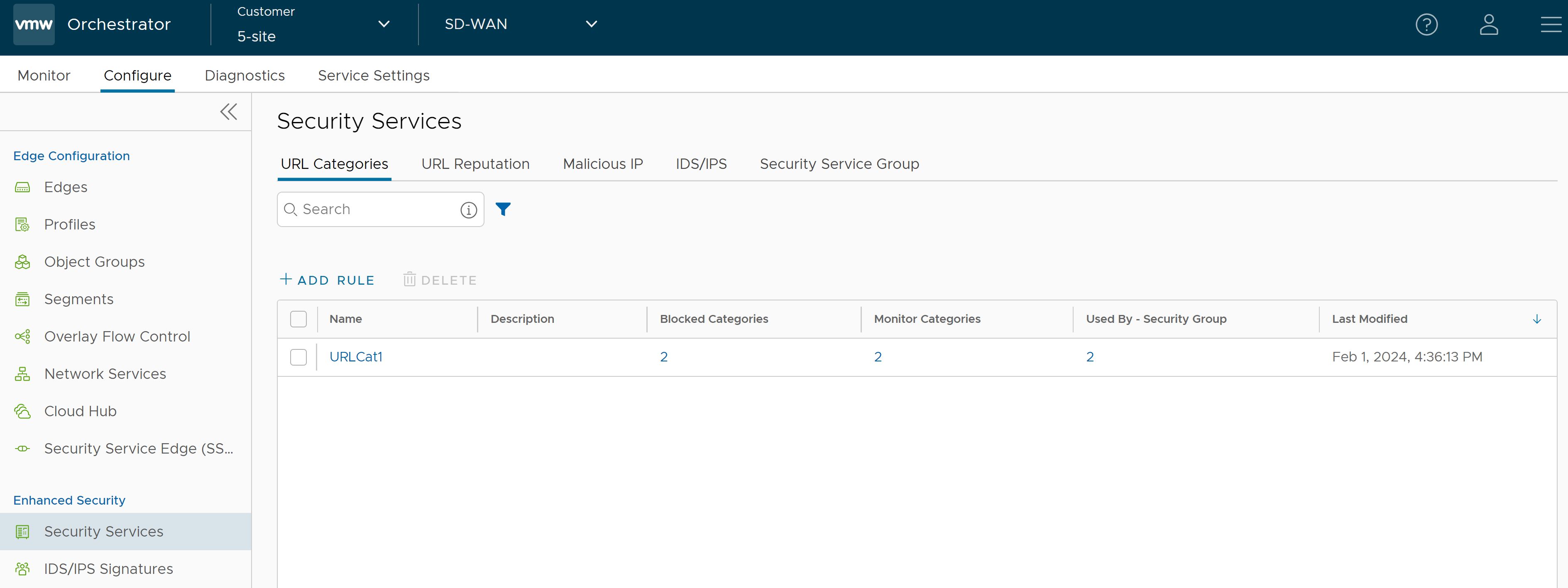

- 按一下儲存變更 (Save Changes)。將建立一個 URL 類別服務規則,且該規則會顯示在 URL 類別 (URL Categories) 頁面的資料表中。

- 按一下 [安全服務 (Security Service)] 的連結,可修改設定。若要刪除安全服務,請選取該群組前面的核取方塊,然後按一下刪除 (Delete)。

備註: 無法刪除使用中的安全服務。如果您要刪除安全服務,必須先從相關聯的安全服務群組和防火牆規則中移除該服務。

若要檢視封鎖類別、監控類別以及與安全服務相關聯的安全群組清單,請按一下封鎖類別 (Blocked Categories)、監控類別 (Monitor Categories) 和使用者 - 安全群組 (Used By - Security Group) 資料行中的個別連結。

設定 URL 信譽服務

URL 信譽提供網站的可信度。URL 和 IP 位址的信譽評分分類如下:

- 81-100:可信任

- 61-80:低風險

- 41-60:中風險

- 21-40:可疑

- 01-20:高風險

-

備註: 可信賴是最安全的信譽,風險最小。

URL 信譽服務會查閱目的地 URL 的評分,並在 Edge 流量評分指出存在威脅時封鎖這些流量。

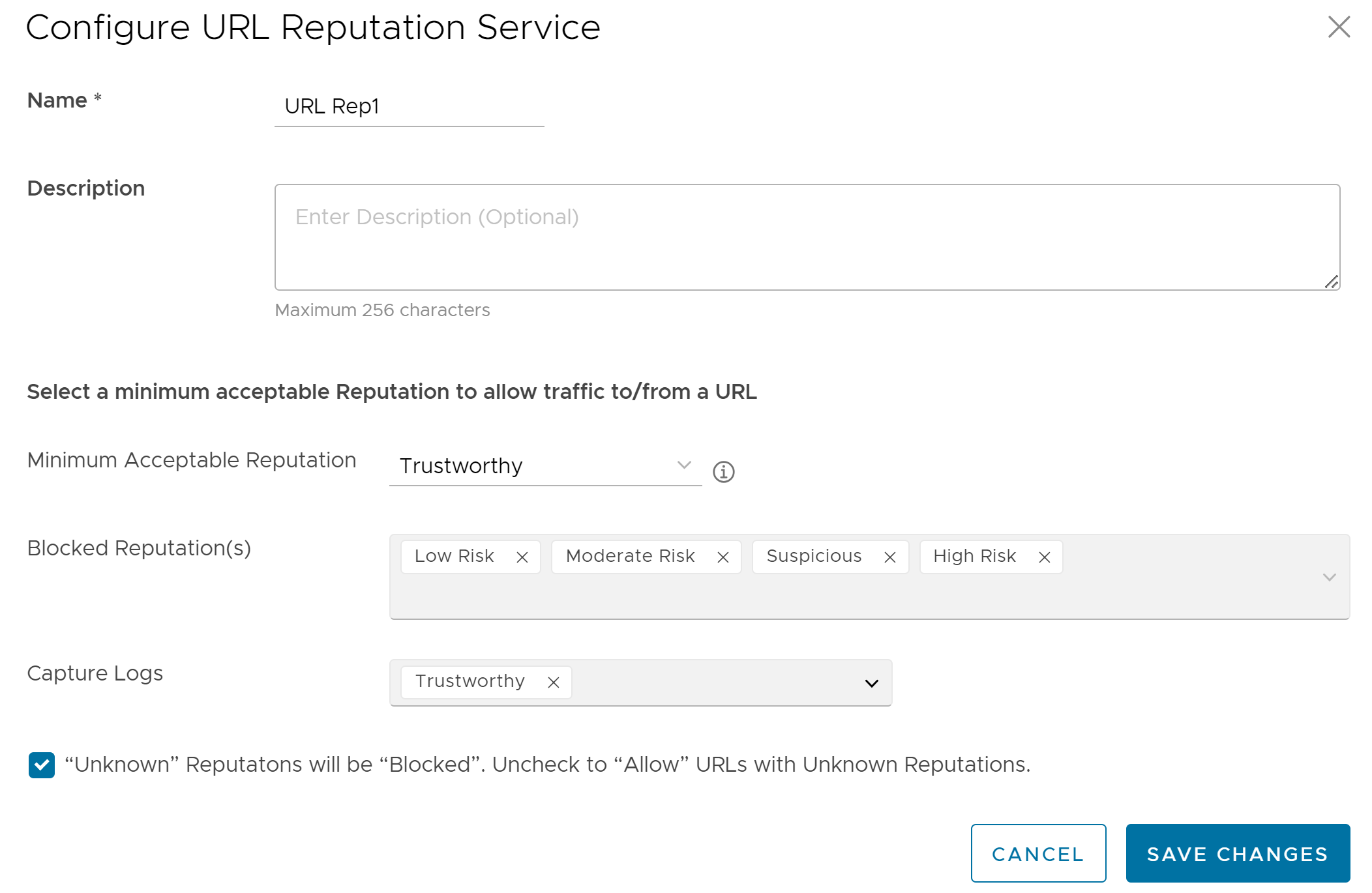

若要設定 URL 信譽,請執行下列步驟:

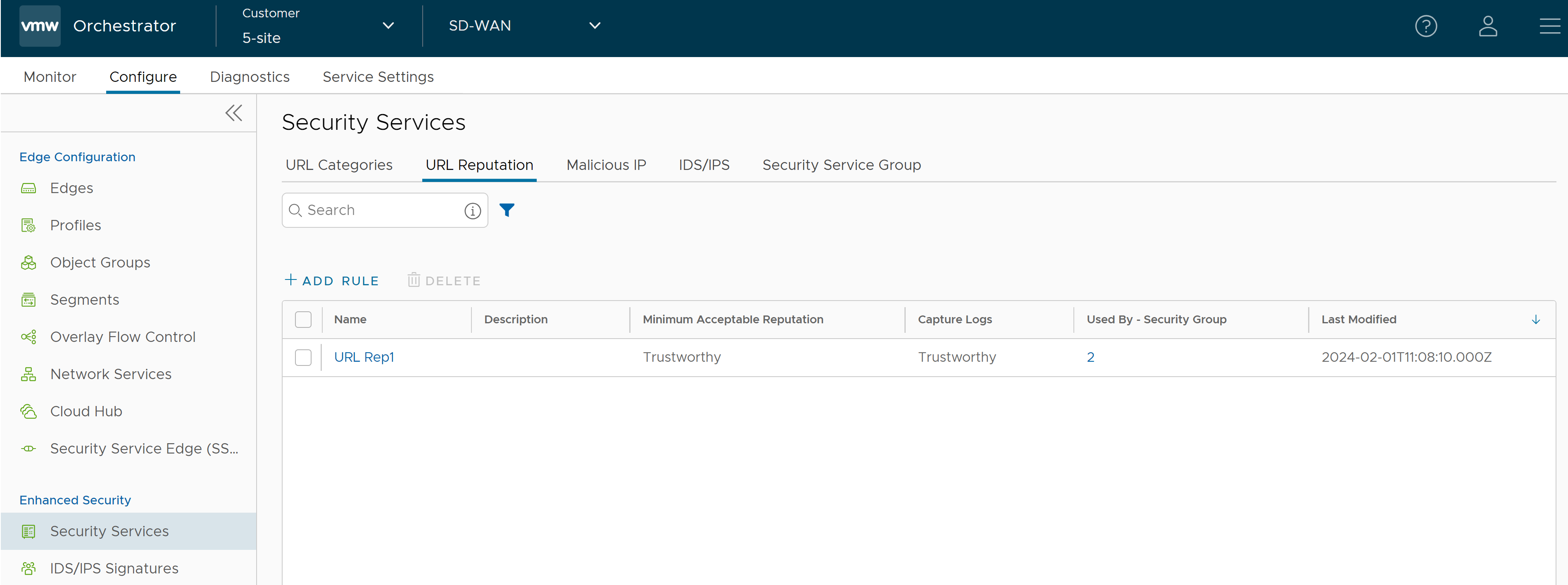

- 在企業入口網站的 SD-WAN 服務中,移至。安全服務 (Security Services) 頁面隨即出現。

- 按一下 URL 信譽 (URL Reputation) 索引標籤,然後按一下 +新增規則 (+ADD RULE)。會顯示設定 URL 信譽服務 (Configure URL Reputation Service) 快顯視窗。

- 輸入 URL 信譽服務的唯一名稱,並視需要提供說明。

- 從最低可接受信譽 (Minimum Acceptable Reputation) 下拉式功能表中,選取一個可接受的信譽,以允許流入/流出 URL 的流量。設定最低可接受信譽後,會將其他所有需要封鎖的信譽自動列在封鎖的信譽 (Blocked Reputation (s)) 方塊中。流入/流出低於所選 URL 信譽層級的任何 URL 的流量將遭到封鎖並自動記錄,且將允許高於所選 URL 信譽層級的流量,但不會自動記錄這些流量。您可以使用擷取記錄 (Capture Logs) 下拉式功能表,指定要記錄的信譽。

- 若要允許具有未知 (Unknown) 信譽的 URL,請取消選取底部的核取方塊。如果 URL 篩選 (URL Filtering) 服務中沒有可用的信譽資訊,會將 URL 分類為具有 [未知 (Unknown)] 的信譽。

備註: 依預設,會封鎖 未知 (Unknown) 信譽。

- 按一下儲存變更 (Save Changes)。將建立一個 URL 信譽服務規則,且該規則會顯示在 URL 信譽 (URL Reputation) 頁面的資料表中。

- 按一下 [安全服務 (Security Service)] 的連結,可修改設定。若要刪除安全服務,請選取該群組前面的核取方塊,然後按一下刪除 (Delete)。

設定惡意 IP 服務

封鎖 IP 位址有助於保護網路或網站免於惡意活動。Webroot 指派的 IP 信譽評分可提供 IP 的可信度。惡意 IP 服務會查閱目的地 IP 的 IP 信譽評分,並在其分數指出惡意活動時,封鎖 Edge 流量。

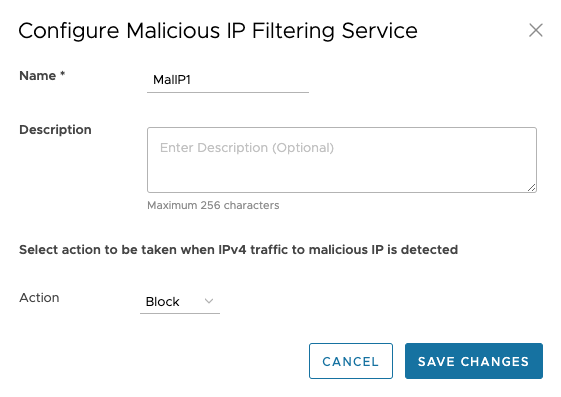

若要設定惡意 IP,請執行下列步驟:

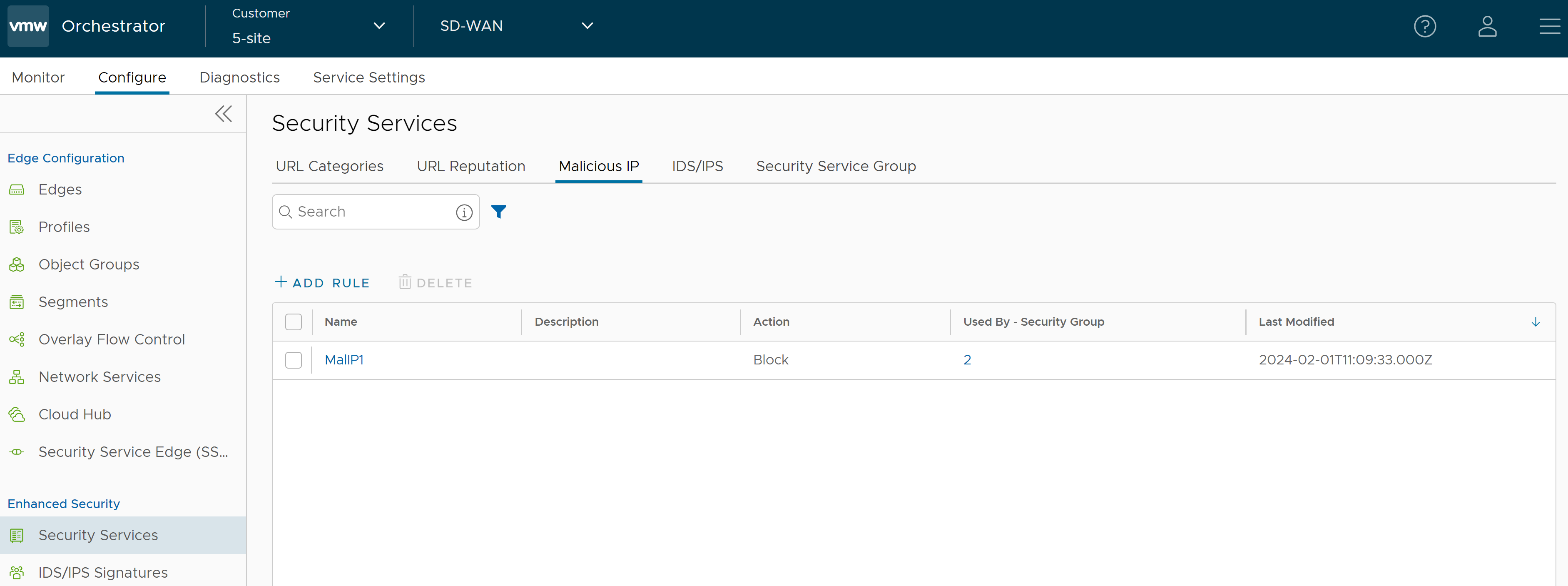

- 在企業入口網站的 SD-WAN 服務中,移至。安全服務 (Security Services) 頁面隨即出現。

- 按一下惡意 IP (Malicious IP) 索引標籤,然後按一下 +新增規則 (+ADD RULE)。會顯示設定惡意 IP 篩選服務 (Configure Malicious IP Filtering Service) 快顯視窗。

- 輸入惡意 IP 服務的唯一名稱,並視需要提供說明。

- 從動作 (Action) 下拉式功能表中,選取當偵測到流入/流出惡意 IP 的 IPv4 流量時所要執行的動作。您可以選取下列任一選項:

- 監控 (Monitor) - 自動允許並記錄來自惡意 IP 服務的 IPv4 流量。

- 封鎖 (Block) - 自動封鎖並記錄來自惡意 IP 服務的 IPv4 流量。

備註: 如果該 IP 不是惡意 IP,將允許 IPv4 流量,但不會記錄此流量。 - 按一下儲存變更 (Save Changes)。將建立一個惡意 IP 服務規則,且該規則會顯示在惡意 IP (Malicious IP) 頁面的資料表中。

- 按一下 [安全服務 (Security Service)] 的連結,可修改設定。若要刪除安全服務,請選取該群組前面的核取方塊,然後按一下刪除 (Delete)。

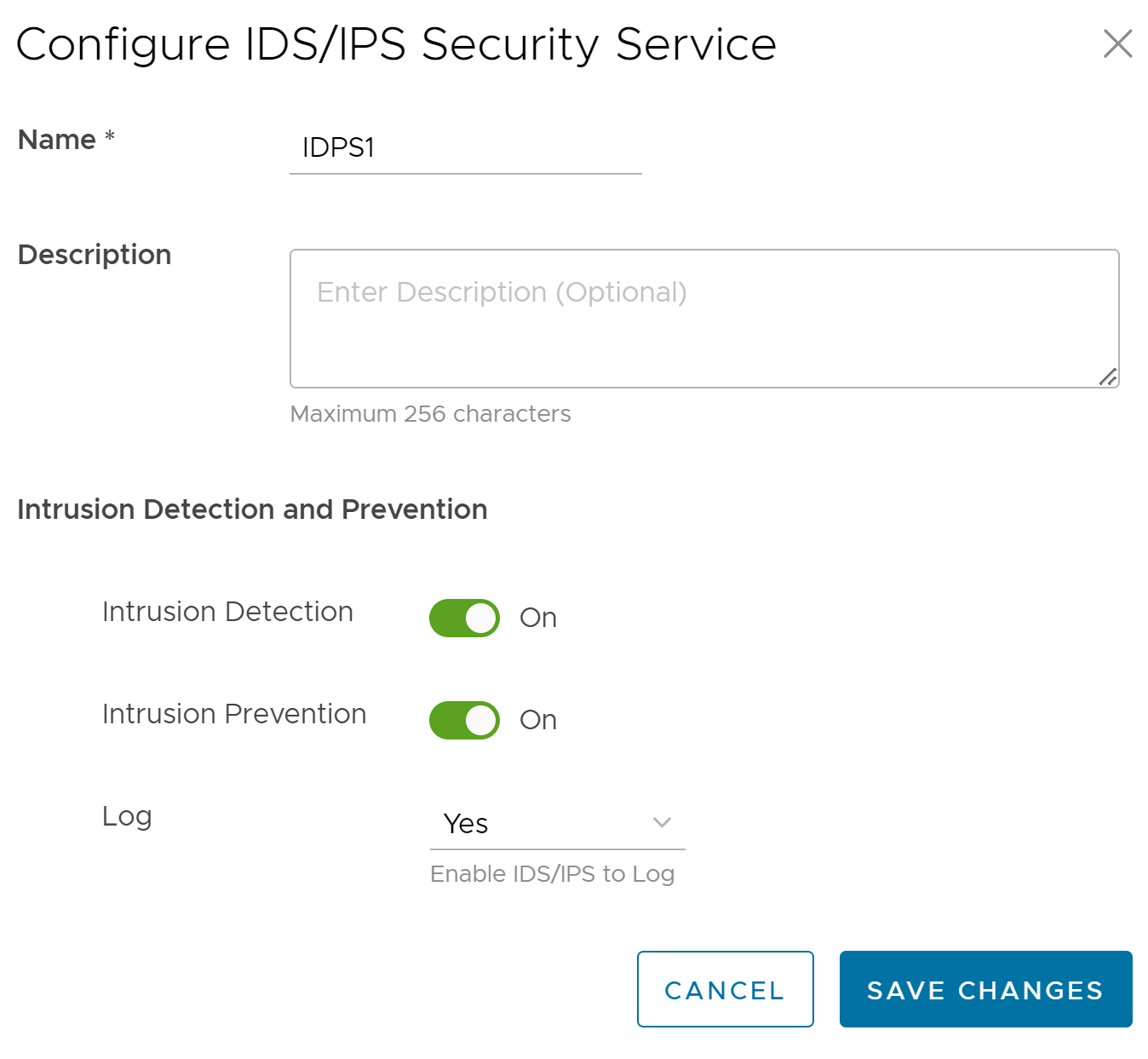

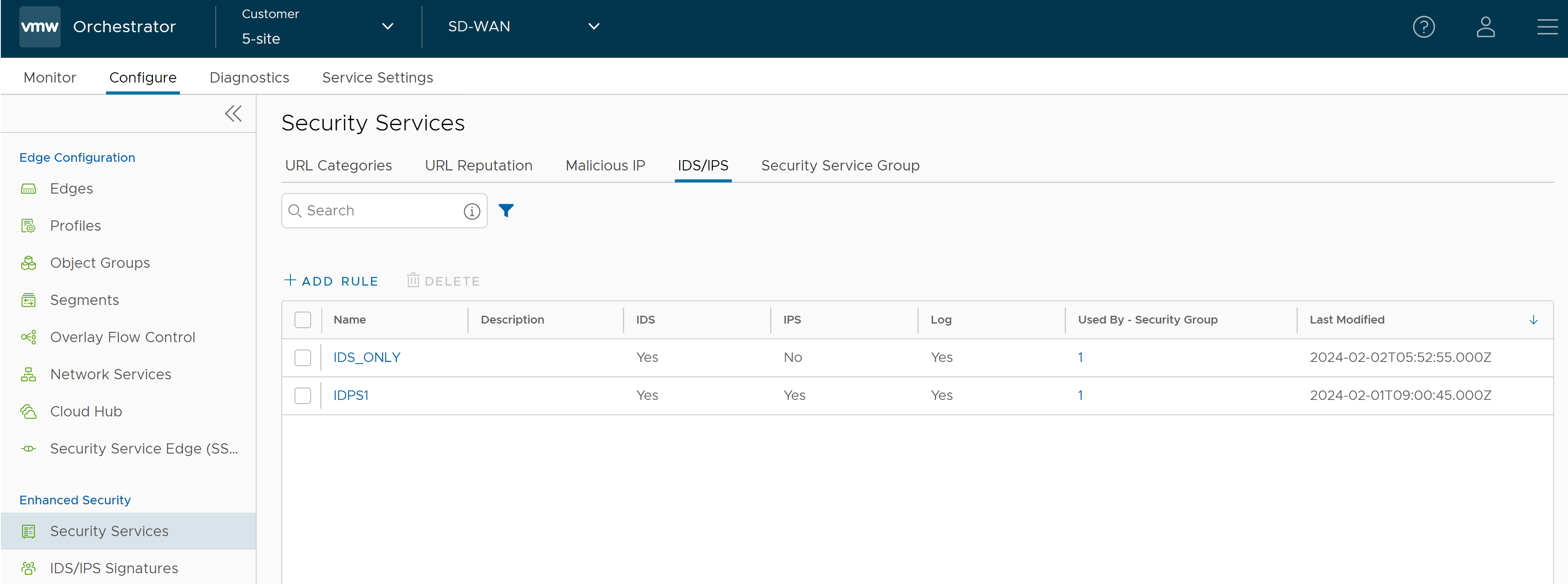

設定 IDS/IPS 安全服務

若要設定入侵偵測系統 (IDS)/入侵防護系統 (IPS) 服務,請執行以下步驟:

- 在企業入口網站的 SD-WAN 服務中,移至。安全服務 (Security Services) 頁面隨即出現。

- 按一下 IDS/IPS 索引標籤,然後按一下 +新增規則 (+ADD RULE)。會顯示設定 IDS/IPS 安全服務 (Configure IDS/IPS Security Service) 快顯視窗。

- 輸入 IDS/IPS 服務的唯一名稱,並視需要提供說明。

- 在入侵偵測及防護 (Intrusion Detection and Prevention) 區段下,啟動入侵偵測 (IDS) 和/或入侵防護 (IPS) 切換。當使用者僅啟用 IPS 時,將自動啟用 IDS。EFS 引擎會檢查透過 Edge 傳送/接收的流量,並將內容與 EFS 引擎中設定的特徵碼相互比對。在有效的 EFS 授權下,會持續更新 IDS/IPS 特徵碼。如需 EFS 的詳細資訊,請參閱增強型防火牆服務概觀。

- 入侵偵測 (Intrusion Detection ) - 在 Edge 上啟用 IDS 時,Edge 會根據引擎中所設定的某些特徵碼,來偵測流量是否為惡意。如果偵測到攻擊,則當 Orchestrator 中啟用了防火牆記錄時,EFS 引擎會產生警示,並將警示訊息傳送到 SASE Orchestrator/Syslog 伺服器,且不會捨棄任何封包。

- 入侵防護 (Intrusion Prevention ) - 在 Edge 上啟用 IPS 時,Edge 會根據引擎中設定的某些特徵碼,來偵測該流量是否為惡意。當偵測到攻擊時,如果特徵碼規則中的動作為 [拒絕 (Reject)],EFS 引擎將產生警示,並封鎖流向用戶端的流量。如果特徵碼規則中的動作為 [警示 (Alert)],則將允許流量而不會捨棄任何封包,即使您設定了 IPS 也是如此。

備註: 當 Edge 上啟用了 IDS/IPS 時,VMware 建議客戶不要啟用 VNF。 - 如果您想要將 IDS/IPS 記錄傳送到 Orchestrator,請從記錄 (Log) 下拉式功能表中,選取是 (Yes)。

- 按一下儲存變更 (Save Changes)。將建立一個 IDS/IPS 服務規則,且該規則會顯示在 IDS/IPS 頁面的資料表中。

- 按一下 [安全服務 (Security Service)] 的連結,可修改設定。若要刪除安全服務,請選取該群組前面的核取方塊,然後按一下刪除 (Delete)。

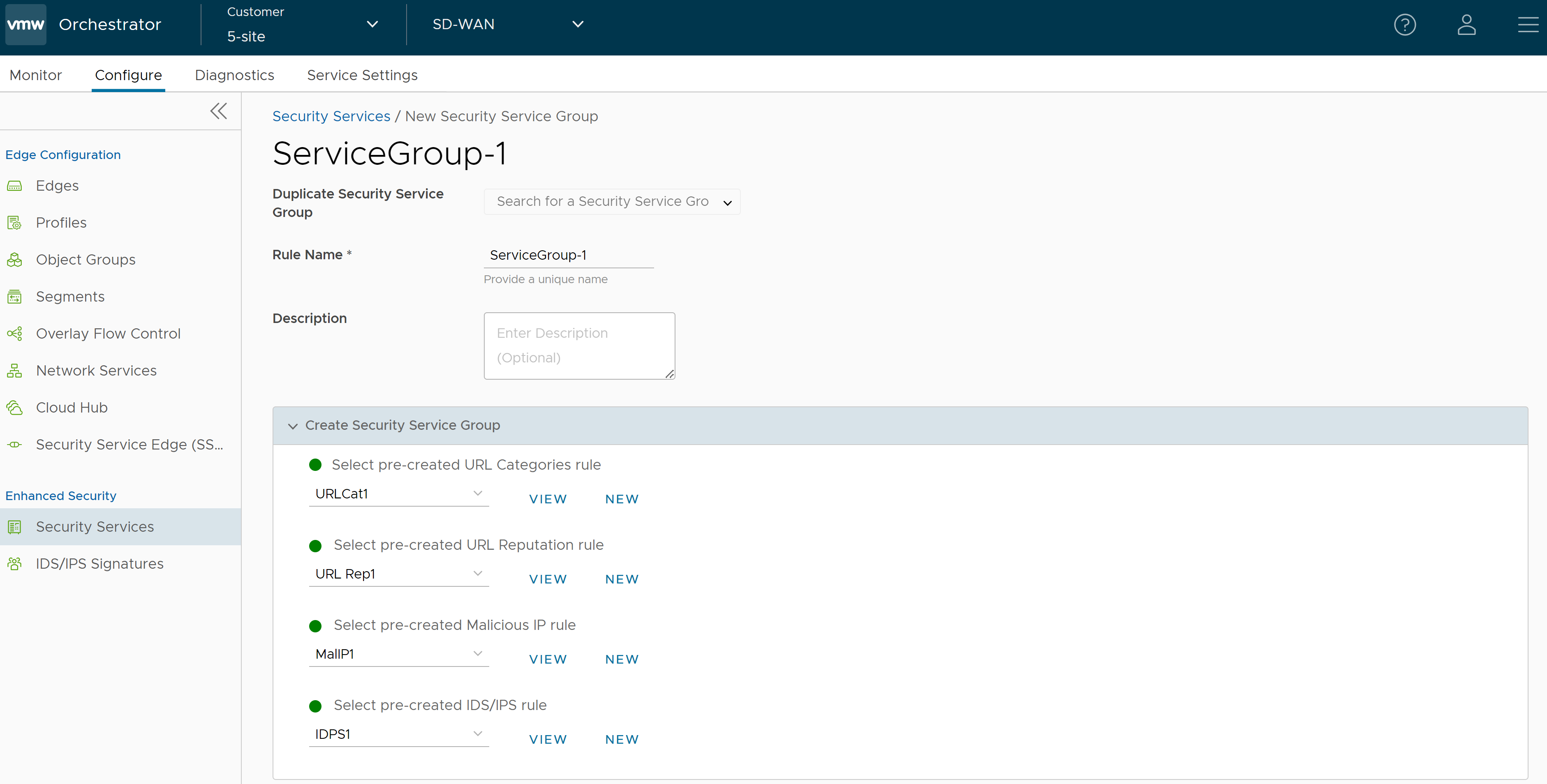

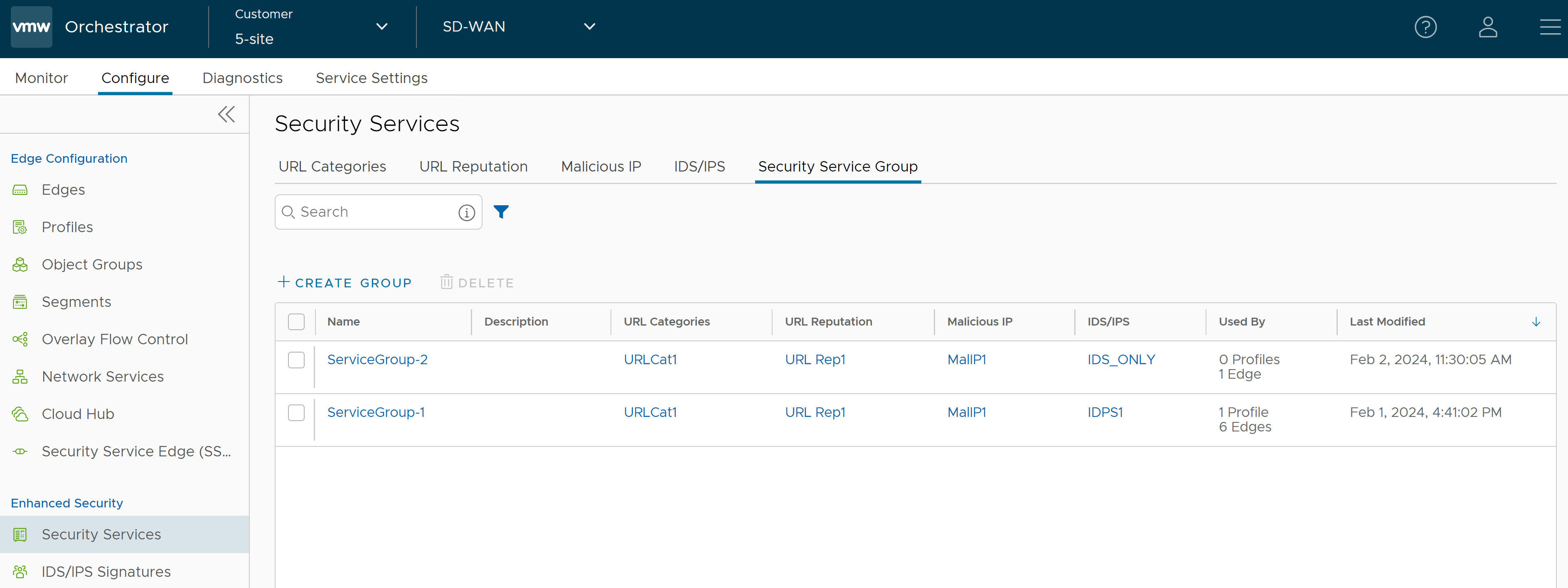

設定安全服務群組

安全服務群組用來將個別的安全服務組合在一起,這些安全服務即為 URL 篩選 (URL 類別、URL 信譽)、惡意 IP 偵測和 IDS/IPS。若要建立安全服務群組,請執行以下步驟:

- 在企業入口網站的 SD-WAN 服務中,移至。安全服務 (Security Services) 頁面隨即出現。

- 按一下安全服務群組 (Security Service Group) 索引標籤,然後按一下 + 建立群組 (+ CREATE GROUP)。將顯示新增安全服務群組 (New Security Service Group) 頁面。

- 如果您要從現有服務群組來建立新服務群組,請從複製安全服務群組 (Duplicate Security Service Group) 下拉式功能表中選擇一個選項,然後單獨重新命名規則名稱。會自動套用所選安全服務群組中的所有其他組態。

- 若要建立新的服務群組,請輸入安全服務群組的唯一名稱,並視需要提供說明。

- 從建立安全服務群組 (Create Security Service Group) 區段中,您可以為 [URL 類別 (URL Categories)]、[URL 信譽 (URL Reputation)]、[惡意 IP (Malicious IP)] 和 [IDS/IPS],選取預先建立的安全服務,並將它們組合在一起來建立安全群組。如果您不想使用預先建立的服務,可以按一下新增 (New) 按鈕,然後建立新安全服務,以將其與安全群組相關聯。按一下檢視 (View) 按鈕,以檢視所選安全服務的組態詳細資料。

- 按一下儲存變更 (Save Changes)。將建立一個安全服務群組,且該群組會顯示在安全服務群組 (Security Service Group) 頁面的資料表中。

- 按一下 [安全服務群組 (Security Service Group)] 的連結,可修改設定。若要刪除安全服務群組,請選取該群組前面的核取方塊,然後按一下刪除 (Delete)。

備註: 無法刪除正在使用的安全服務群組。如果您要刪除安全服務群組,必須先從相關聯的防火牆規則中,移除該安全服務群組。

備註: 您可以將一個安全服務群組與多個防火牆規則相關聯。如需相關步驟,請參閱

在設定檔層級將安全服務群組與防火牆規則相關聯。

備註: 不能將多個安全服務群組與一個防火牆規則相關聯。

在設定檔層級將安全服務群組與防火牆規則相關聯

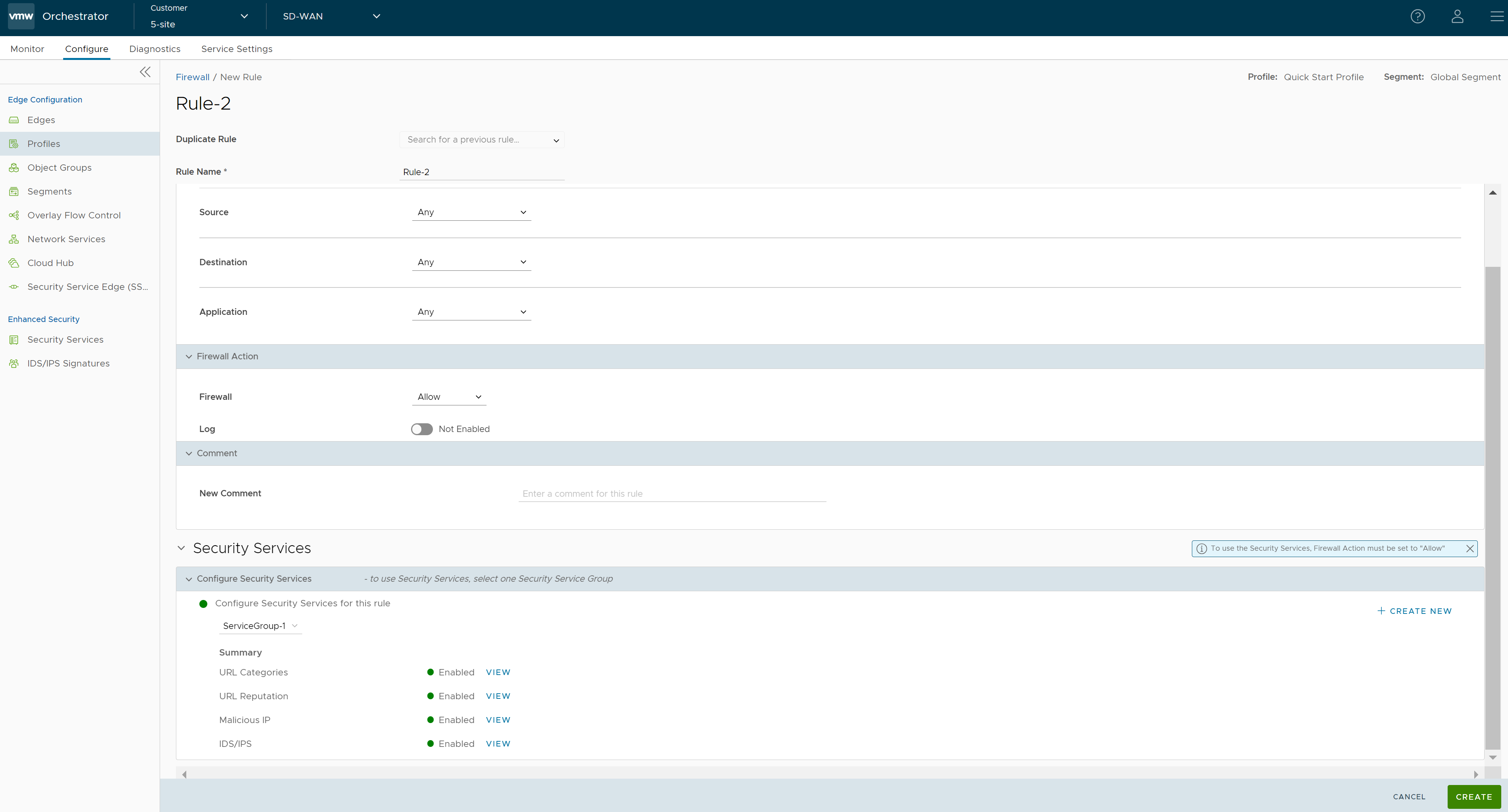

若要在設定檔層級,將安全服務群組與新防火牆規則相關聯,請執行以下步驟:

- 在企業入口網站的 SD-WAN 服務中,移至。設定檔 (Profiles) 頁面即會顯示現有的設定檔。

- 選取一個設定檔以設定防火牆規則,然後按一下防火牆 (Firewall) 索引標籤。

- 移至設定防火牆 (Configure Firewall) 區段,然後在防火牆規則 (Firewall Rules) 區域下方,按一下 + 新增規則 (+ NEW RULE)。此時會顯示新增規則 (New Rule) 頁面。

- 在規則名稱 (Rule Name) 文字方塊中,輸入規則的唯一名稱。若要從現有規則建立防火牆規則,請從複製規則 (Duplicate Rule) 下拉式功能表中選取要複製的規則。

- 在比對 (Match) 和防火牆動作 (Firewall Action) 區段中,分別設定規則的比對條件,以及當流量符合定義的準則時,所要執行的動作。如需詳細資訊,請參閱設定防火牆規則。

- 在安全服務 (Security Services) 區段中,從下拉式功能表中選取 [安全服務群組 (Security Service Group)],為規則設定安全服務。會顯示安全服務群組內所設定的所有安全服務的摘要。您可以按一下每個安全服務旁邊的檢視 (View) 按鈕,以檢視組態詳細資料。

備註: 僅當防火牆動作是 允許 (Allow) 時,才能在規則中啟用安全服務。如果防火牆動作是 允許 (Allow) 以外的任何動作,將停用安全服務。

- 設定所有必要的設定之後,請按一下建立 (Create)。系統會為選取的設定檔建立防火牆規則,並將其顯示在設定檔防火牆 (Profile Firewall) 頁面的防火牆規則 (Firewall Rules) 區域下方。

- 按一下儲存變更 (Save Changes)。

若要在設定檔層級,將安全服務群組與現有防火牆規則相關聯,請執行以下步驟:

- 在企業入口網站的 SD-WAN 服務中,移至。設定檔 (Profiles) 頁面即會顯示現有的設定檔。

- 選取一個設定檔以設定防火牆規則,然後按一下防火牆 (Firewall) 索引標籤。

- 移至設定防火牆 (Configure Firewall) 區段,在防火牆規則 (Firewall Rules) 區域下面,選取您要變更安全服務組態的規則名稱。

- 在安全服務 (Security Services) 區段下,選取要與規則相關聯的其他服務群組,然後按一下編輯 (Edit)。

- 按一下儲存變更 (Save Changes)。

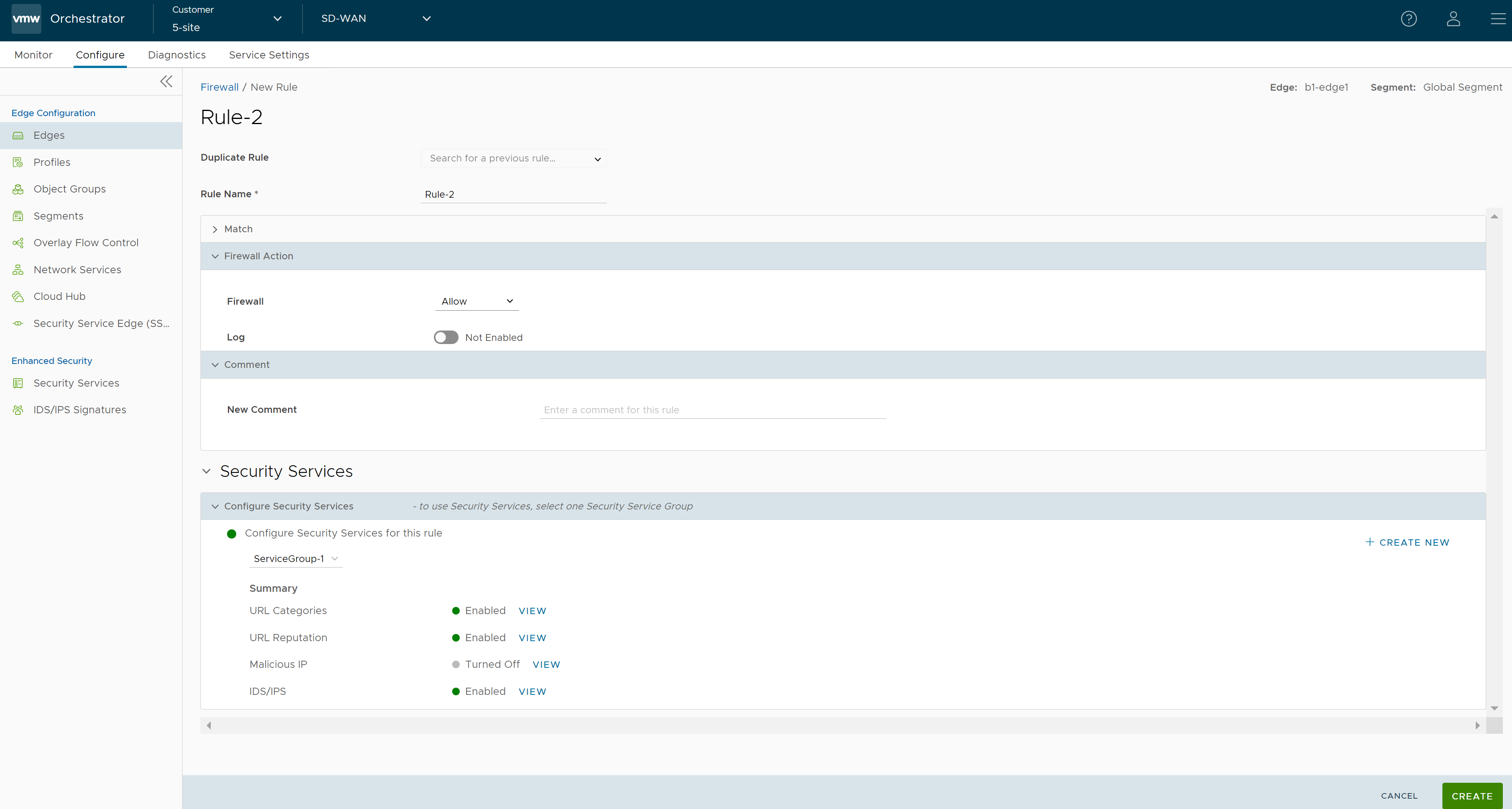

在 Edge 層級將安全服務群組與防火牆規則相關聯

- 在企業入口網站的 SD-WAN 服務中,移至。Edge 頁面即會顯示現有的 Edge。

- 若要設定 Edge,請按一下 Edge 的連結,或按一下 Edge 的防火牆 (Firewall) 資料行中的檢視 (View) 連結。

- 按一下防火牆 (Firewall) 索引標籤。

- 移至設定防火牆 (Configure Firewall) 區段,然後從防火牆規則 (Firewall Rules) 區域中,您可以使用安全服務組態來建立新規則,或修改現有規則的安全服務設定。請遵循在設定檔層級將安全服務群組與防火牆規則相關聯一節的步驟 6 中所述的程序。

備註: 無法在 Edge 層級更新在設定檔層級建立的規則。若要覆寫規則,使用者需要在 Edge 層級,使用新參數建立相同的規則,以覆寫設定檔層級的規則。

備註: 無法在 Edge 層級更新在設定檔層級建立的規則。若要覆寫規則,使用者需要在 Edge 層級,使用新參數建立相同的規則,以覆寫設定檔層級的規則。 - 設定所有必要的設定之後,請按一下建立 (Create)。系統會為選取的 Edge 建立防火牆規則,並將其顯示在 Edge 防火牆 (Edge Firewall) 頁面的防火牆規則 (Firewall Rules) 區域下方。

- 按一下儲存變更 (Save Changes)。