針對 Android 行動 SSO 驗證設定 Workspace ONE UEM 主控台和 Workspace ONE Access 主控台後,您可以設定網路流量規則,以便 VMware Tunnel 行動應用程式將流量路由到 5262。當使用者使用 Android 裝置啟動需要單一登入的 SAML 應用程式時,Tunnel 應用程式會攔截要求,並根據裝置流量規則建立通往憑證 Proxy 連接埠 5262 的 Proxy 通道。

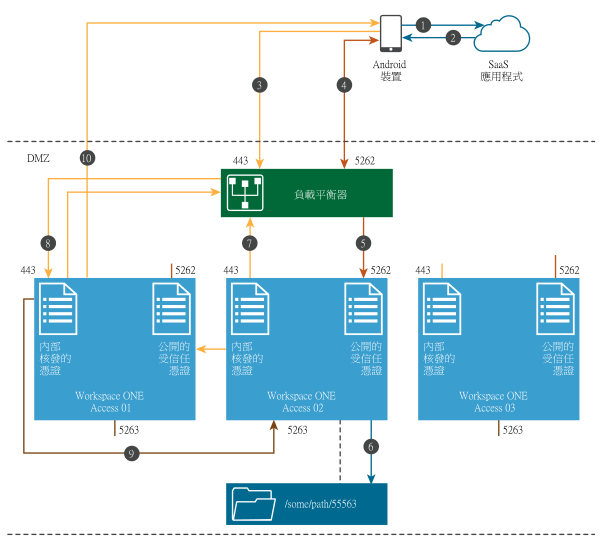

下圖顯示將憑證 Proxy 服務連接埠設定為 5262 和 5263 的驗證核准流程。

針對憑證 Proxy 將連接埠設定為 5262 和 5263 的驗證流程。

- 使用者從 Android 行動裝置啟動 SAML 應用程式。

- SAML 應用程式要求驗證。

- 必須在連接埠 443 上驗證 Identity Manager,才能登入應用程式。

- 已設定網路流量規則,以便 VMware Tunnel 應用程式將流量路由到 5262。Tunnel 應用程式會攔截要求,並根據裝置流量規則建立通往憑證 Proxy 連結埠 5262 的 Proxy 通道。

- 負載平衡器已設定使用連接埠 5262 上的 SSL 傳遞,且負載平衡器會將要求傳遞至叢集中某一節點上的憑證 Proxy 連接埠 5262。

- 憑證 Proxy 服務會接收要求、擷取使用者憑證,並使用要求的來源連接埠號碼將其儲存為本機檔案,例如以連接埠 55563 作為參考索引鍵。

- 憑證 Proxy 服務會將要求轉送至 Workspace ONE Access,以便在負載平衡器的連接埠 443 上進行驗證。傳送節點 (在本範例中為節點 2) 的 IP 位址包含在 X-Forwarded-For 標頭以及 RemotePort 標頭中原始要求來源連接埠號碼資訊 (連接埠 55563) 中。

- 負載平衡器會根據負載平衡器規則,將要求傳送至其中一個節點上的連接埠 443,在本範例中為節點 1。此要求包含 X-Forwarded-For 和 RemotePort 標頭。

- 節點 1 上的 Horizon 服務連接埠 443 會連絡節點 2 連接埠 5263 上的憑證 Proxy 服務,這會將服務導向至 /some/path/55563 以擷取使用者憑證並執行驗證。

- 系統會擷取憑證並驗證使用者。