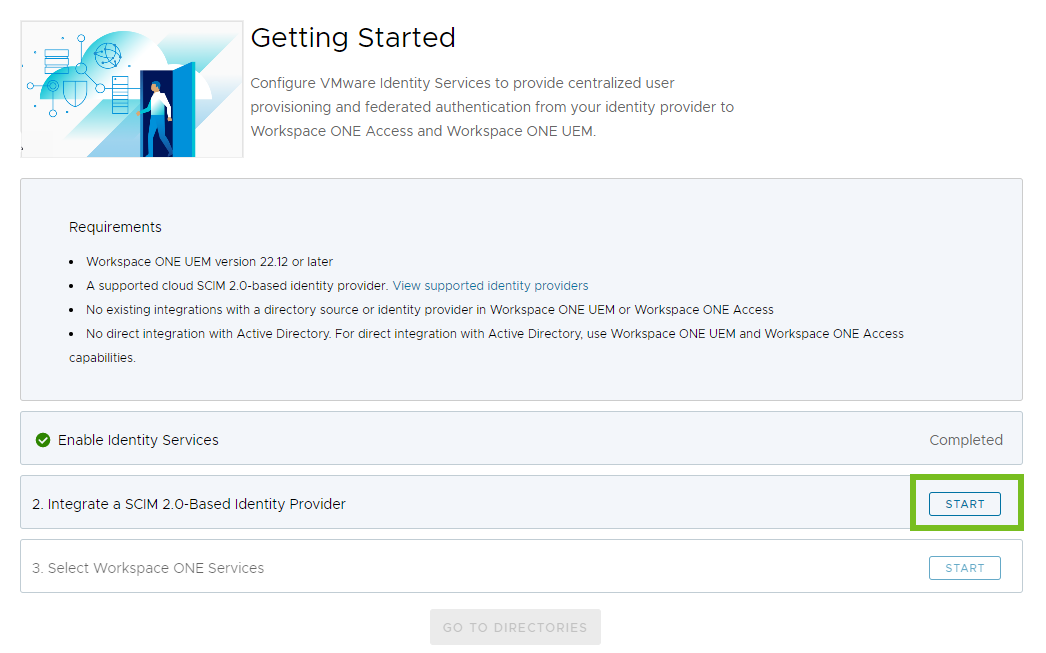

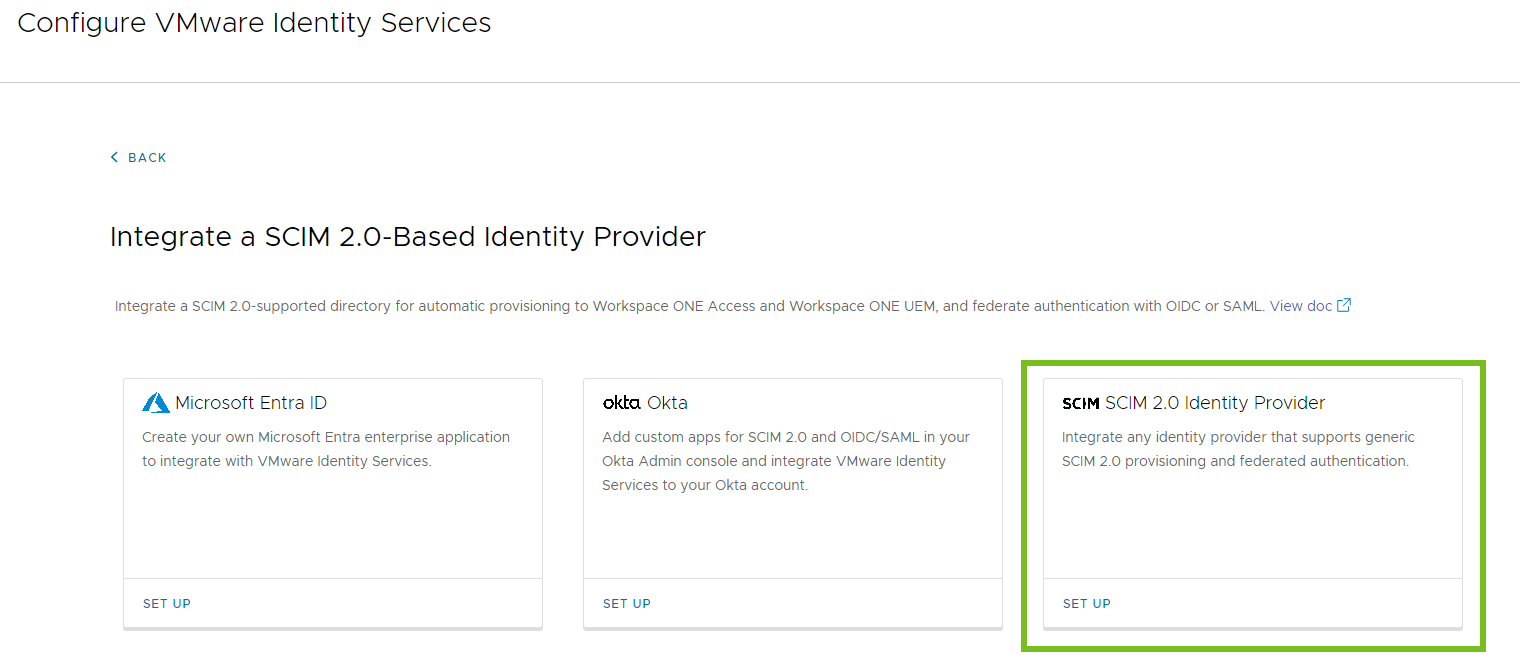

在您為 Workspace ONE 承租人啟用 VMware Identity Services 後,可設定與以 SCIM 2.0 為基礎的身分識別提供者之間的整合。

- 在 VMware Identity Services 的 [開始使用] 精靈中,按一下步驟 2 整合以 SCIM 2.0 為基礎的身分識別提供者中的啟動。

- 按一下 SCIM 2.0 身分識別提供者卡上的設定。

- 遵循精靈來設定與身分識別提供者之間的整合。

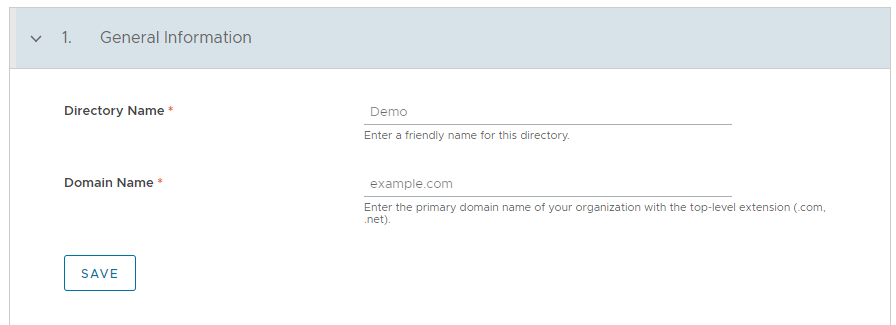

步驟 1:建立目錄

使用 VMware Identity Services 來設定使用者佈建和身分識別聯盟的第一個步驟是,在 Workspace ONE Cloud 主控台中,針對從身分識別提供者所佈建的使用者和群組,建立一個目錄。

程序

下一步

設定使用者和群組佈建。

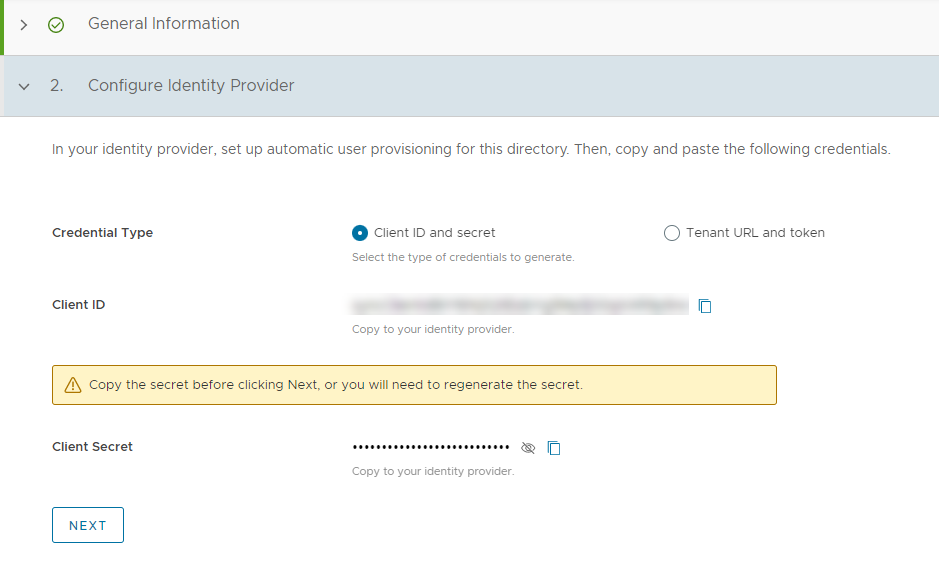

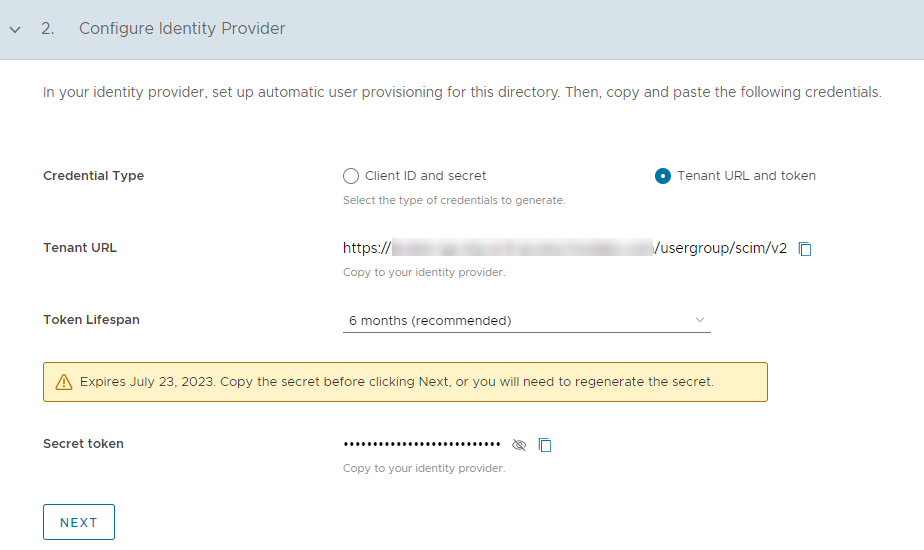

步驟 2:設定使用者和群組佈建

在 VMware Identity Services 中建立目錄後,可設定使用者和群組佈建。在 VMware Identity Services 中產生佈建所需的管理員認證,來開始此程序,然後使用這些認證,在身分識別提供者中設定佈建。

必要條件

您在身分識別提供者中具有一個管理員帳戶,且該帳戶具有設定使用者佈建所需的權限。

程序

下一步

返回到 Workspace ONE Cloud 主控台,以繼續執行 VMware Identity Services 精靈。

步驟 3:對應 SCIM 使用者屬性

對應使用者屬性,以從您的身分識別提供者同步到 Workspace ONE 服務。在您的身分識別提供者主控台中,新增必要的 SCIM 使用者屬性,並將其對應到您的身分識別提供者屬性。最起碼請同步 VMware Identity Services 和 Workspace ONE 服務所需的屬性。

VMware Identity Services 和 Workspace ONE 服務需要以下的 SCIM 使用者屬性:

- userName

- emails

- name.givenName

- name.familyName

- externalId

- active

如需這些屬性以及如何將其對應到 Workspace ONE 屬性的詳細資訊,請參閱VMware Identity Services 的使用者屬性對應。

除了必要屬性外,您還可以同步選用屬性和自訂屬性。如需支援的選用屬性和自訂屬性清單,請參閱 VMware Identity Services 的使用者屬性對應。

程序

- 在 Workspace ONE Cloud 主控台中,在 VMware Identity Services 精靈的步驟 3 對應 SCIM 使用者屬性中,檢閱 VMware Identity Services 支援的屬性清單。

- 在您的身分識別提供者管理主控台中,導覽至 Workspace ONE 的佈建組態。

- 導覽至屬性對應頁面。

- 將必要的 SCIM 使用者屬性對應到您的身分識別提供者屬性。

- 必要時,可新增並對應選用和自訂的 SCIM 使用者屬性。

下一步

返回到 Workspace ONE Cloud 主控台,以繼續執行 VMware Identity Services 精靈。

步驟 4:選取驗證通訊協定

選取要用於聯盟驗證的通訊協定。VMware Identity Services 支援 OpenID Connect 和 SAML 通訊協定。

程序

下一步

設定 VMware Identity Services 和身分識別提供者,以進行聯盟驗證。

步驟 5:設定驗證 (一般 SCIM 身分識別提供者)

如果您要使用身分識別提供者來設定聯盟驗證,請使用 VMware Identity Services 中的服務提供者中繼資料,在身分識別提供者中設定 OpenID Connect 或 SAML 應用程式,並使用應用程式中的值來設定 VMware Identity Services。

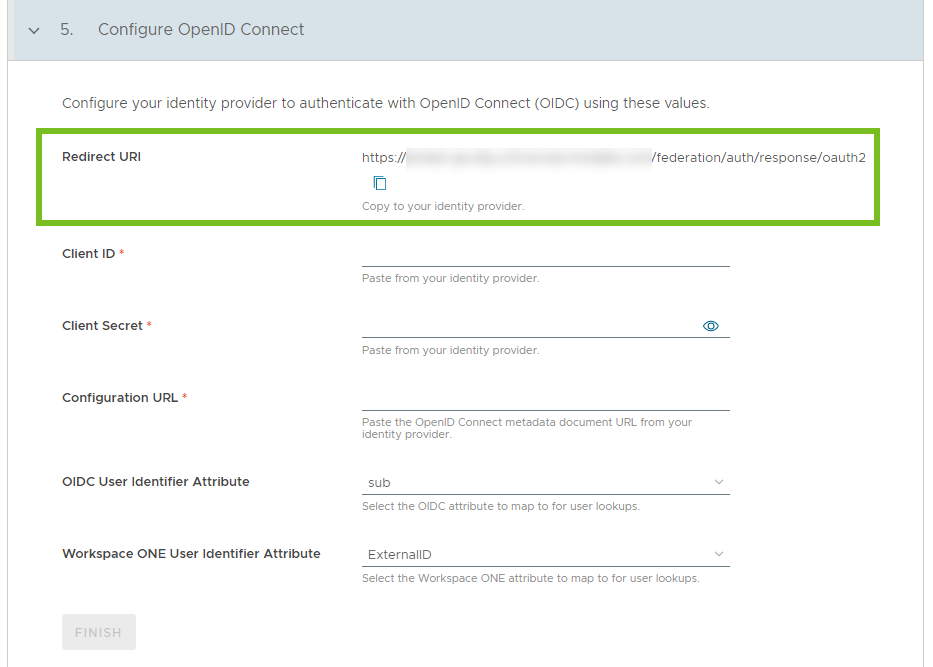

OpenID Connect

如果您選取 OpenID Connect 作為驗證通訊協定,請遵循以下步驟。

- 從 VMware Identity Services 精靈的步驟 5 設定 OpenID Connect,複製重新導向 URI 值。

當您在下一個步驟中,於身分識別提供者中建立 OpenID Connect 應用程式時,需用到此值。

- 在身分識別提供者的管理主控台中,建立 OpenID Connect 應用程式。

- 在該應用程式中尋找 [重新導向 URI] 區段,並複製並貼上您從 VMware Identity Services 精靈中所複製的重新導向 URI 值。

- 為該應用程式建立一個用戶端密碼,並複製該密碼。

您將在 VMware Identity Services 精靈的下一個步驟中輸入該密碼。

- 返回到 Workspace ONE Cloud 主控台中的 VMware Identity Services 精靈,然後完成設定 OpenID Connect 區段中的組態。

用戶端識別碼 複製並貼上身分識別提供者應用程式中的用戶端識別碼值。 用戶端密碼 複製並貼上身分識別提供者應用程式中的用戶端密碼。 組態 URL 複製並貼上身分識別提供者應用程式的 OpenID Connect 已知組態 URL。例如 https://example.com/.well-known/openid-configuration OIDC 使用者識別碼屬性 指定要對應到 Workspace ONE 屬性的 OpenID Connect 屬性,以供使用者查閱。 Workspace ONE 使用者識別碼屬性 指定要對應到 OpenID Connect 屬性的 Workspace ONE 屬性,以供使用者查閱。 - 按一下 VMware Identity Services 精靈中的完成,以完成設定 VMware Identity Services 與身分識別提供者之間的整合。

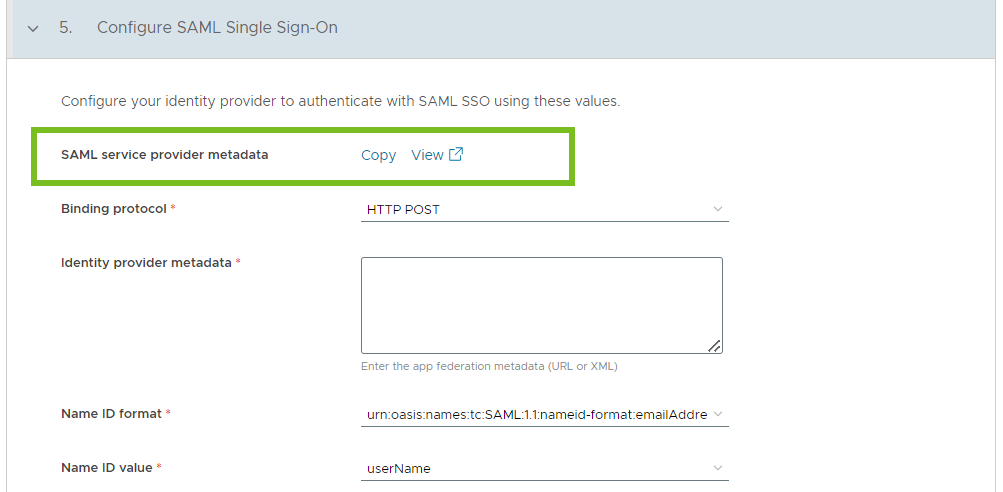

SAML

如果選取 SAML 作為驗證通訊協定,請執行以下步驟。

- 從 Workspace ONE Cloud 主控台取得服務提供者中繼資料。

在 VMware Identity Services 精靈的步驟 5 設定 SAML 單一登入中,複製 SAML 服務提供者中繼資料,然後下載該資料。

- 在身分識別提供者的管理主控台中,導覽至單一登入組態頁面。

- 使用 VMware Identity Services 精靈中的值來設定單一登入。

一般的設定步驟包含下列其中一個步驟,具體取決於身分識別提供者支援的選項:

- 尋找 [服務提供者中繼資料] 選項,然後從 VMware Identity Services 精靈上傳或複製並貼上 SAML 服務提供者中繼資料。

- 如果身分識別提供者沒有用於上傳中繼資料檔案的選項,或者如果您希望個別配置設定,請將 VMware Identity Services 精靈步驟 5 中的以下值複製並貼上至身分識別提供者主控台的對應欄位中:

實體識別碼值:例如 https://yourVMwareIdentityServicesFQDN/SAAS/API/1.0/GET/metadata/sp.xml。

單一登入 URL 值:例如,https://yourVMwareIdentityServicesFQDN/SAAS/auth/saml/response。

簽署憑證

加密憑證 (在進階選項下):如果您計劃在身分識別提供者中啟用 SAML 加密,則需要此欄位。

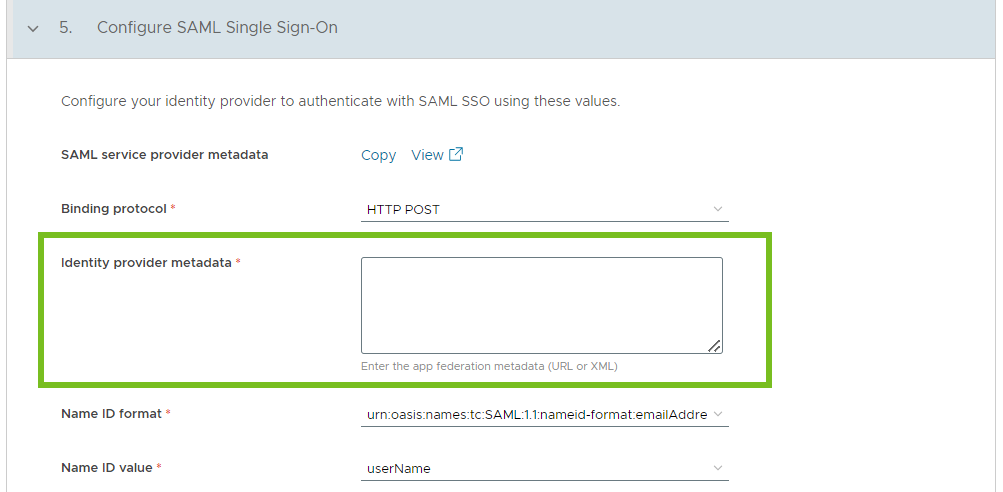

- 從身分識別提供者主控台中,尋找並複製身分識別提供者 SAML 中繼資料。

- 在 Workspace ONE Cloud 主控台中,在 VMware Identity Services 精靈的步驟 5 設定 SAML 單一登入中,將身分識別提供者中繼資料貼到身分識別提供者中繼資料文字方塊中。

- 視需要,在設定 SAML 單一登入區段中,設定其餘的選項。

- 繫結通訊協定:選取 SAML 繫結通訊協定 (HTTP POST 或 HTTP 重新導向)。

- 名稱識別碼格式:使用名稱識別碼格式和名稱識別碼值設定在身分識別提供者與 VMware Identity Services 之間對應使用者。對於名稱識別碼格式,請指定 SAML 回應中使用的名稱識別碼格式。

- 名稱識別碼值:選取要將 SAML 回應中收到的名稱識別碼值對應至的 VMware Identity Services 使用者屬性。

- SAML 內容:選取 SAML 驗證內容。您可以選取下拉式功能表中顯示的其中一個值,或輸入自訂值。預設值為 urn:oasis:names:tc:SAML:2.0:ac:classes:unspecified。

驗證內容會指出如何在身分識別提供者驗證使用者。身分識別提供者在服務提供者要求或根據身分識別提供者組態的判斷提示中包含驗證內容。

- 在 SAML 要求中傳送主體 (可用時):如果您要將主體作為登入提示傳送至身分識別提供者以改善使用者登入體驗 (可用時),請選取此選項。

- 針對主體使用名稱識別碼格式對應:如果您要將名稱識別碼格式和名稱識別碼值對應套用於 SAML 要求中的主體,請選取此選項。此選項與在 SAML 要求中傳送主體 (可用時) 選項一起使用。

注意: 如果啟用此選項,稱為使用者列舉的安全性弱點的風險可能提高。

- 使用 SAML 單一登出:如果您要在使用者登出 Workspace ONE 服務後登出其身分識別提供者工作階段,請選取此選項。

- 身分識別提供者單一登出 URL:如果您的身分識別提供者不支援 SAML 單一登出,則可以使用此選項指定使用者登出 Workspace ONE 服務後要將其重新導向至的 URL。如果使用此選項,還要選取使用 SAML 單一登出核取方塊。

如果將此選項留空,則將使用 SAML 單一登出將使用者重新導向至身分識別提供者。

- 在精靈中按一下完成,以完成設定 VMware Identity Services 與您的身分識別提供者之間的整合。

結果

VMware Identity Services 與您的身分識別提供者之間的整合已完成。

將在 VMware Identity Services 中建立目錄,當您從身分識別提供者中的佈建應用程式推送使用者和群組時,將填入該目錄。所佈建的使用者和群組會自動顯示在您選擇與身分識別提供者整合的 Workspace ONE 服務 (例如 Workspace ONE Access 和 Workspace ONE UEM) 中。

您無法在 Workspace ONE Access 主控台和 Workspace ONE UEM Console 中編輯目錄。目錄、使用者、使用者群組、使用者屬性和身分識別提供者頁面都是唯讀的。

後續步驟

接下來,請選取 Workspace ONE 服務,以將使用者和群組佈建到其中。

然後,從身分識別提供者推送使用者和群組。請參閱 將使用者佈建到 Workspace ONE。