在 Okta 中建立身分識別提供者記錄。

如需有關 Okta 如何處理外部身分識別提供者的詳細資訊,請參閱身分識別提供者上的 Okta 說明文件。

程序

- 以管理員權限或任何有權新增身分識別提供者的角色身分登入 Okta 管理主控台。

- 導覽至 安全性 (Security) > 身分識別提供者 (Identity Providers)。

- 按一下新增身分識別提供者 (Add Identity Provider)。

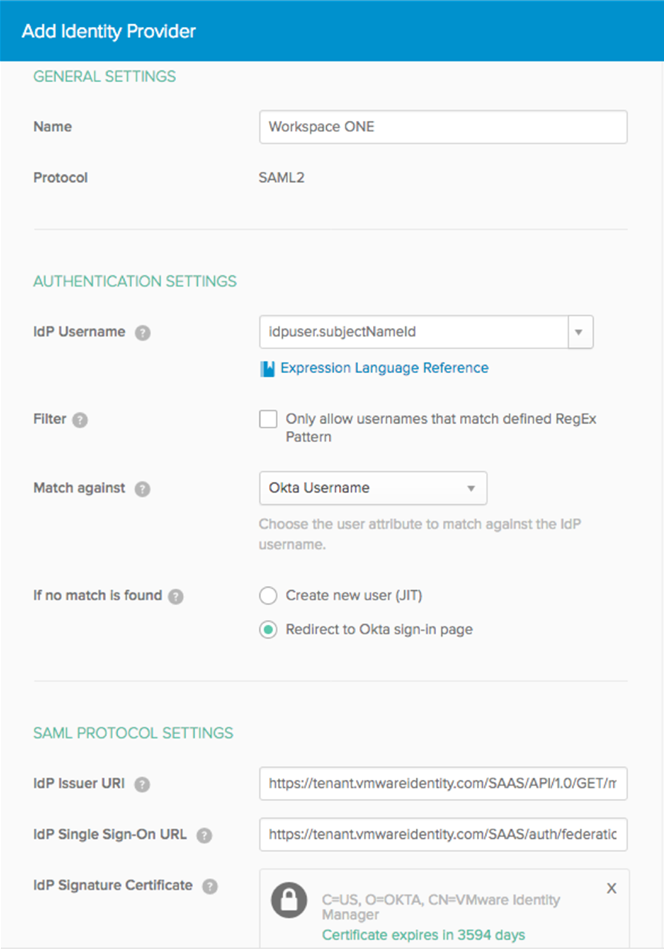

- 輸入身分識別提供者的名稱。例如,Workspace ONE。

- 輸入下列資訊:

選項 說明 IdP 使用者名稱 idpuser.subjectNameId 如果您計劃在自訂 SAML 屬性中傳送使用者名稱,請定義適當的運算式。如需相關資訊,請參閱https://developer.okta.com/reference/okta_expression_language。

篩選器 取消核取該方塊。 比對項目 Okta 使用者名稱 (Okta Username) 根據您的環境所需和您計劃傳送的值調整選取項目。

如需詳細資訊,請參閱目錄對齊章節。

如果找不到相符項目 重新導向至 Okta 登入頁面 (Redirect to Okta sign-in page) IdP 簽發者 URI 輸入 entityID。 這是您從來自 Workspace ONE 之身分識別提供者中繼資料檔案中取得的值。例如:

https://tenant.vmwareidentity.com/SAAS/API/1.0/GET/metadata/idp.xml

IdP 單一登入 URL 輸入 SingleSignOnService 位置 URL。 這是您從來自 Workspace ONE 之身分識別提供者中繼資料檔案中取得的值。例如:

https://tenant.vmwareidentity.com/SAAS/auth/federation/sso

IdP 簽章憑證 瀏覽並選取您從 Workspace ONE 下載的簽署憑證檔案。 提示: 您可能需要變更副檔名或預設瀏覽器篩選以尋找 *.crt 和 *.pem 檔案。

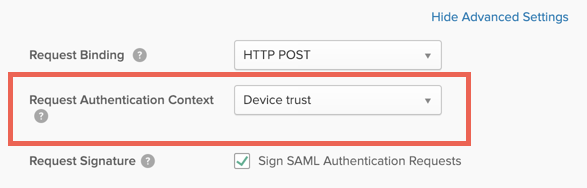

- 按一下顯示進階設定 (Show Advanced Settings),捲動至要求驗證內容 (Request Authentication Context)選項,然後選取裝置信任 (Device Trust)。

此設定會指定驗證要求的內容。

- 按一下新增身分識別提供者 (Add Identity Provider)。

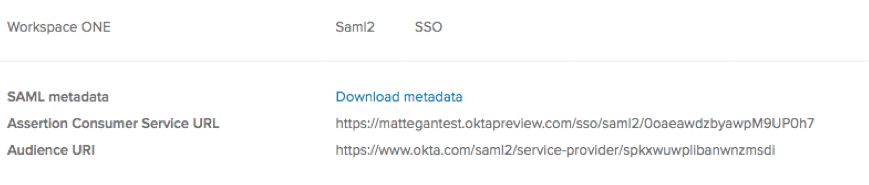

- 確認下列資訊顯示:

- SAML 中繼資料

- 判斷提示取用者服務 URL

- 對象 URI

例如:

- 下載並儲存中繼資料檔案。

- 按一下 Download Metadata 連結。

- 在本機儲存中繼資料檔案。

- 開啟中繼資料檔案並複製其內容。

當您在 VMware Identity Manager 中設定 Okta 應用程式來源時,將會使用此中繼資料。

後續步驟

設定 Okta 應用程式來源。設定 Okta 應用程式來源是必要的。