Workspace ONE 和 Okta 整合支援的主要使用案例包括啟用使用 Okta 驗證的 Workspace ONE 登入、將 Okta 應用程式新增至 Workspace ONE 目錄,以及啟用原生與 Web 應用程式之間的裝置信任和通用 SSO。

使用 Okta 的 Workspace ONE 登入

Workspace ONE 應用程式、Workspace ONE Intelligent Hub 應用程式和 Web 入口網站可設定為使用 Okta 作為受信任的身分識別提供者,讓使用者能夠使用 Okta 驗證原則登入。此使用案例也適用於使用 Workspace ONE 目錄來啟動 Horizon 應用程式和桌面平台,但尚未部署 Workspace ONE UEM 來管理裝置的 VMware Horizon® 客戶。

若要實作此使用案例,請設定下列項目:

整合目錄

您可以將 Workspace ONE 目錄設定為透過 Okta 發佈應用程式聯盟,以及透過 Workspace ONE 設定的任何其他應用程式,例如 Horizon 和 Citrix 應用程式和桌面平台,以及由 Workspace ONE UEM 提供的原生應用程式。這可讓使用者前往單一應用程式,以便從具有一致使用者經驗的任何裝置探索、啟動或下載其企業應用程式。

若要實作此使用案例,請設定下列項目:

裝置信任

將 Okta 與 Workspace ONE 整合,可讓管理員藉由評估裝置狀態 (例如裝置是否受管理) 來建立裝置信任,然後再允許使用者存取敏感的應用程式。對於 iOS 和 Android 裝置,裝置狀態原則會設定於 Okta 中,並在使用者登入受保護的應用程式時隨即進行評估。

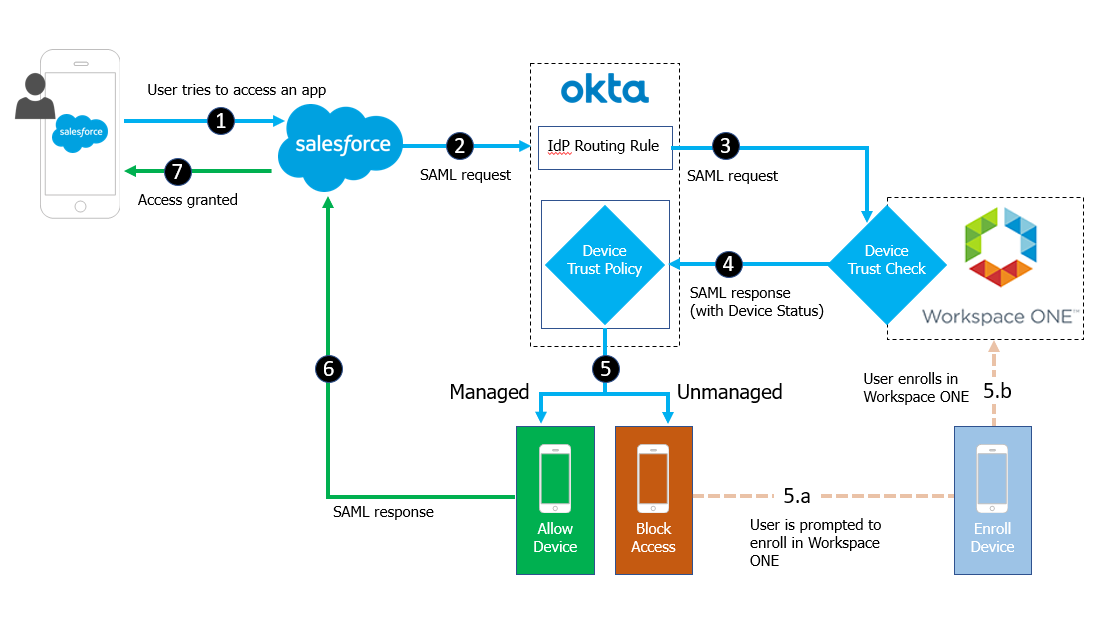

例如,就 iOS 和 Android 裝置而言,使用 Salesforce 應用程式的裝置信任流程將依循下列程序:

- 使用者嘗試存取 Salesforce 承租人。

- Salesforce 以設定的身分識別提供者身分重新導向至 Okta。

- Okta 處理傳入的要求,並根據已設定的路由規則,將用戶端路由至 Workspace ONE 身分識別提供者。

- Workspace ONE 要求使用者使用 iOS 版行動 SSO 或 Android 版行動 SSO 進行驗證,然後連同裝置信任狀態重新導向回 Okta。

- Okta 完成裝置信任原則的評估。

如果裝置未受管理,系統會提示使用者在 Workspace ONE 中註冊。

- 根據從 Workspace ONE 收到的 SAML 判斷提示回應,如果滿足裝置信任規則,則 Okta 會發出 Salesforce 的 SAML 判斷提示。

裝置信任使用案例需要端對端設定,這必須執行本文件中所有的程序。若要實作此使用案例,請設定下列項目:

- 將 Okta 設定為 Workspace ONE 的身分識別提供者

- 在 Okta 中將 VMware Identity Manager 設定為身分識別提供者

與 Workspace ONE 建立基於 SAML 的關聯性,以取得裝置信任檢查。

- 在 VMware Identity Manager 中設定應用程式來源

- 在 VMware Identity Manager 中設定 Okta 應用程式

- 設定身分識別提供者路由規則和存取原則。

- (iOS 和 Android 裝置) 為 iOS 和 Android 裝置設定裝置信任和用戶端存取原則

- (桌面平台裝置) 為桌面平台裝置設定裝置信任和存取原則