vCenter Server連線到 KMS 後,具有所需權限的使用者可以建立加密的虛擬機器和磁碟。這些使用者也可以執行其他加密工作,例如加密現有虛擬機器和解密已加密的虛擬機器。

程序流程包括 KMS、vCenter Server和 ESXi 主機。

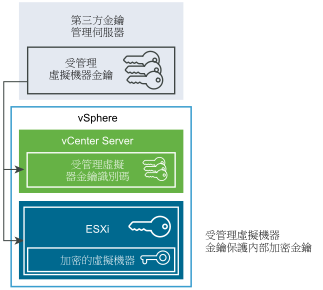

在執行加密程序期間,不同 vSphere 元件的相互影響如下。

- 當使用者執行加密工作 (例如建立加密的虛擬機器) 時,vCenter Server會從預設 KMS 要求新金鑰。此金鑰會用作 KEK。

- vCenter Server 會儲存金鑰識別碼並將此金鑰傳遞到 ESXi 主機。如果 ESXi 主機屬於某個叢集,則 vCenter Server 會將 KEK 傳送到此叢集中的每個主機。

此金鑰本身不儲存在 vCenter Server 系統上。僅金鑰識別碼已知。

- ESXi 主機會為虛擬機器及其磁碟產生內部金鑰 (DEK)。它僅將內部金鑰保留在記憶體中,並使用 KEK 加密內部金鑰。

未加密內部金鑰永遠不會儲存在磁碟上。僅儲存已加密的資料。由於 KEK 來自 KMS,因此主機會繼續使用相同的 KEK。

- ESXi 主機使用已加密的內部金鑰加密虛擬機器。

任何擁有 KEK 以及可以存取已加密金鑰檔案的主機可以針對已加密虛擬機器或磁碟執行作業。

如果您稍後想要解密虛擬機器,可以變更其儲存區原則。您可以變更虛擬機器和所有磁碟的儲存區原則。如果您想要解密個別元件,請先解密所選磁碟,然後透過變更虛擬機器首頁的儲存區原則來解密虛擬機器。解密每個元件均需要兩個金鑰。