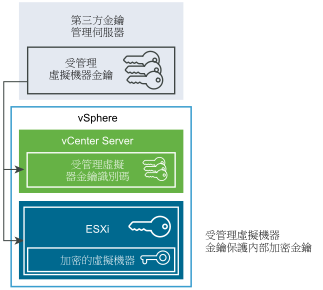

外部 KMS、vCenter Server 系統及 ESXi 主機皆參與 vSphere 虛擬機器加密解決方案。

金鑰管理伺服器

vCenter Server 要求來自外部 KMS 的金鑰。KMS 會產生並儲存金鑰,然後將金鑰傳遞到 vCenter Server 進行發佈。

您可以使用 vSphere Web Client 或 vSphere API 將 KMS 執行個體的叢集新增至 vCenter Server 系統。如果您在一個叢集中使用多個 KMS 執行個體,所有執行個體都必須來自同一個廠商並且必須複寫金鑰。

如果您的環境使用不同環境中的不同 KMS 廠商,您可以針對每個 KMS 新增一個 KMS 叢集,並指定預設 KMS 叢集。新增的第一個叢集將成為預設叢集。您可以稍後明確指定預設值。

做為 KMIP 用戶端,vCenter Server 會使用金鑰管理互通協定 (KMIP),可讓您輕鬆使用所選擇的 KMS。

vCenter Server

僅 vCenter Server 具有登入 KMS 的認證。ESXi主機沒有這些認證。vCenter Server 會從 KMS 取得金鑰,並將其推送到 ESXi 主機。vCenter Server 不會儲存 KMS 金鑰,但會保留金鑰識別碼清單。

vCenter Server 會檢查執行密碼編譯作業的使用者的權限。您可以使用 vSphere Web Client 為使用者群組指派密碼編譯作業權限,或指派無密碼編譯管理員自訂角色。請參閱加密工作的必要條件和所需權限。

vCenter Server 會將密碼編譯事件新增至事件清單,您可以從 vSphere Web Client 事件主控台檢視和匯出這些事件。每個事件皆包含使用者、時間、金鑰識別碼及密碼編譯作業。

來自 KMS 的金鑰會用作金鑰加密金鑰 (KEK)。

ESXi 主機

ESXi 主機負責加密工作流程的多個方面。

- vCenter Server 會在主機需要金鑰時將金鑰推送到 ESXi 主機。主機必須已啟用加密模式。目前使用者的角色必須包含密碼編譯作業權限。請參閱加密工作的必要條件和所需權限和密碼編譯作業權限。

- 確保已加密虛擬機器的客體資料在儲存到磁碟時已加密。

- 確保已加密虛擬機器的客體資料不會在未加密的情況下透過網路傳送。

ESXi 主機所產生的金鑰在本文件中稱為內部金鑰。這些金鑰通常充當資料加密金鑰 (DEK)。