vCenter Single Sign-On可讓 vSphere 元件透過安全的 Token 機制相互通訊。

- 透過外部身分識別提供者聯盟或vCenter Server內建身分識別提供者來驗證使用者。內建身分識別提供者支援本機帳戶、Active Directory 或 OpenLDAP、整合式 Windows 驗證 (IWA),以及其他驗證機制 (智慧卡、RSA SecurID 和 Windows 工作階段驗證)。

- 透過憑證進行的解決方案使用者驗證。

- 安全性 Token 服務 (STS)。

- 用於安全流量的 SSL。

身分識別提供者概觀

在 vSphere 7.0 之前,vCenter Server包括內建身分識別提供者。依預設,vCenter Server使用 vsphere.local 網域做為身分識別來源,但您可以在部署期間加以變更。您可以使用 LDAP/S、OpenLDAP/S 和整合式 Windows 驗證 (IWA) 設定vCenter Server內建身分識別提供者,以使用 Active Directory (AD) 做為其身分識別來源。此類組態可讓客戶使用其 AD 帳戶登入 vCenter Server。

從 vSphere 7.0 開始,您可以使用同盟驗證為外部身分識別提供者設定vCenter Server。在此類組態中,將取代vCenter Server做為身分識別提供者。目前,vSphere 支援 Active Directory Federation Services (AD FS) 做為外部身分識別提供者。在此組態中,AD FS 會代表 vCenter Server與身分識別來源互動。

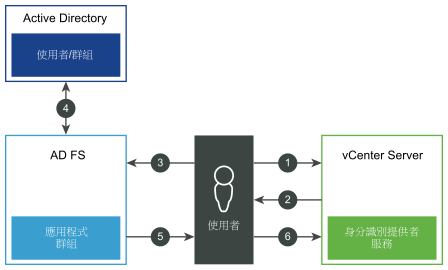

使用者透過 vCenter Server身分識別提供者同盟驗證登入

下圖顯示 vCenter Server身分識別提供者聯盟的使用者登入流程。

vCenter Server、AD FS 和 Active Directory 以如下方式進行互動:

- 使用者可以透過輸入使用者名稱,在 vCenter Server登陸頁面上啟動。

- 如果使用者名稱用於聯盟網域,vCenter Server會將驗證要求重新導向至 AD FS。

- 如有需要,AD FS 會提示使用者使用 Active Directory 認證登入。

- AD FS 會使用 Active Directory 驗證使用者。

- AD FS 透過來自 Active Directory 的群組資訊核發安全性 Token。

- vCenter Server使用 Token 將使用者登入。

如果無法連線到外部身分識別提供者,則登入程序會退回到vCenter Server登陸頁面,並顯示相應的資訊訊息。使用者仍然可以使用 vsphere.local 身分識別來源中的本機帳戶登入。

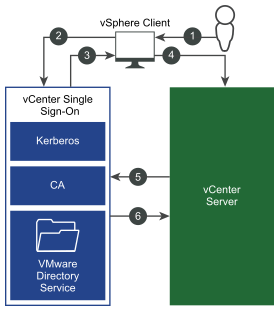

使用者透過 vCenter Server內建身分識別提供者登入

下圖顯示在 vCenter Server充當身分識別提供者時的使用者登入流程。

- 使用者透過使用者名稱和密碼登入 vSphere Client,以存取 vCenter Server 系統或其他 vCenter 服務。

如果已設定整合式 Windows 驗證 (IWA),使用者也可以透過勾選使用 Windows 工作階段驗證核取方塊來登入,而無需重新輸入其 Windows 密碼。

- vSphere Client會將登入資訊傳遞到 vCenter Single Sign-On 服務,該服務將檢查vSphere Client 的 SAML Token。如果 vSphere Client的 Token 有效,vCenter Single Sign-On 隨後會檢查使用者是否位於已設定的身分識別來源中 (例如,Active Directory)。

- 如果僅使用了使用者名稱,則 vCenter Single Sign-On將在預設網域中檢查。

- 如果使用者名稱中包含網域名稱 (DOMAIN\user1 或 user1@DOMAIN),則 vCenter Single Sign-On 將檢查該網域。

- 如果使用者可驗證身分識別來源,則 vCenter Single Sign-On會將表示該使用者的 Token 傳回到 vSphere Client。

- vSphere Client會將 Token 傳遞到 vCenter Server 系統。

- vCenter Server與 vCenter Single Sign-On 伺服器確認 Token 是否有效且未到期。

- vCenter Single Sign-On伺服器會將 Token 傳回到 vCenter Server 系統,以利用 vCenter Server 授權架構允許使用者存取。

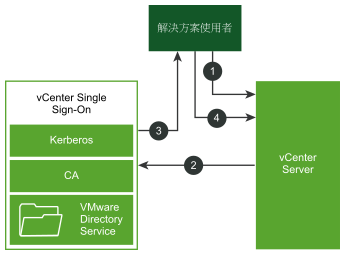

解決方案使用者的登入

解決方案使用者是用於 vCenter Server基礎結構的服務集,例如vCenter Server 延伸。VMware 延伸和潛在的第三方延伸可能也會驗證 vCenter Single Sign-On。

下圖顯示了解決方案使用者的登入流程。

- 解決方案使用者會嘗試連線至 vCenter Server服務。

- 解決方案使用者會重新導向到vCenter Single Sign-On。如果該解決方案使用者對 vCenter Single Sign-On來說是新的使用者,則必須提供有效憑證。

- 如果憑證有效,則vCenter Single Sign-On會為解決方案使用者指派 SAML Token (Bearer Token)。此 Token 由 vCenter Single Sign-On簽署。

- 然後,解決方案使用者會重新導向到 vCenter Single Sign-On,並且可以根據其權限執行相關工作。

下次解決方案使用者必須進行驗證,可使用 SAML Token 登入 vCenter Server。

依預設,由於啟動期間 VMCA 為解決方案使用者佈建有憑證,所以此信號交換會自動執行。如果公司原則需要第三方 CA 簽署的憑證,您可以用第三方 CA 簽署的憑證取代解決方案使用者憑證。如果這些憑證有效,則vCenter Single Sign-On會為解決方案使用者指派 SAML Token。請參閱將自訂憑證與 vSphere 搭配使用。

支援的加密

支援 AES 加密,此加密是最高層級加密。當 vCenter Single Sign-On使用 Active Directory 做為身分識別來源時,支援的加密會影響安全性。

每當 ESXi主機或 vCenter Server 加入 Active Directory 時,它也會影響安全性。