瞭解 vSphere Trust Authority 程序流程對於學習如何設定和管理受信任基礎結構至關重要。

如何設定 vSphere Trust Authority?

依預設,不會啟用 vSphere Trust Authority。必須在環境中手動設定 vSphere Trust Authority。請參閱設定 vSphere Trust Authority。

設定 vSphere Trust Authority 時,您必須指定證明服務接受的 ESXi 軟體版本,以及哪些信賴平台模組 (TPM) 值得信任。

TPM 和證明

本指南在討論 TPM 和證明時使用下列定義。

| 詞彙 | 定義 |

|---|---|

| 簽署金鑰 (EK) | TPM 使用內置於硬體的 RSA 公開/私密金鑰配對 (稱為簽署金鑰 (EK)) 進行製造。EK 對於特定 TPM 是唯一的。 |

| EK 公開金鑰 | EK 金鑰配對的公開部分。 |

| EK 私密金鑰 | EK 金鑰配對的私密部分。 |

| EK 憑證 | 用簽章封裝的 EK 公開金鑰。EK 憑證是由使用其憑證授權機構私密金鑰簽署 EK 公開金鑰的 TPM 製造商所建立。並非所有 TPM 都包含 EK 憑證。在此情況下,不會簽署 EK 公開金鑰。 |

| TPM 證明 | 證明服務驗證在遠端主機上所執行軟體的能力。TPM 證明透過 TPM 在遠端主機啟動時所進行的密碼編譯度量完成,並根據要求轉送至證明服務。證明服務透過 EK 公開金鑰或 EK 憑證在 TPM 中建立信任。 |

在受信任主機上設定 TPM 信任

ESXi 受信任主機必須包含 TPM。TPM 使用內置於硬體的公開/私密金鑰配對 (稱為簽署金鑰 (EK)) 進行製造。雖然 TPM 2.0 允許使用許多金鑰/憑證配對,但最常見的是 RSA-2048 金鑰配對。當 TPM EK 公開金鑰由 CA 簽署時,會產生 EK 憑證。TPM 製造商通常會預先產生至少一個 EK,使用憑證授權機構簽署公開金鑰,並將簽署的憑證嵌入 TPM 的非揮發性記憶體中。

您可以將證明服務設定為信任 TPM,如下所示:

- 信任製造商用來簽署 TPM 的所有 CA 憑證 (EK 公開金鑰)。證明服務的預設設定為信任 CA 憑證。在此方法中,相同的 CA 憑證涵蓋許多 ESXi 主機,因此可降低管理額外負荷。

- 信任 ESXi 主機的 TPM CA 憑證和 EK 公開金鑰。後者可以是 EK 憑證或 EK 公開金鑰。雖然此方法可提供更高安全性,但需要您設定每個受信任主機的相關資訊。

- 某些 TPM 不包含 EK 憑證。在此情況下,信任 EK 公開金鑰。

決定信任所有 TPM CA 憑證在操作上較為方便。僅當您將新的硬體類別新增至資料中心時,才需要設定新憑證。透過信任個別 EK 憑證,您可以限制對特定 ESXi 主機的存取權。

也可以決定不信任 TPM CA 憑證。儘管此情況不常見,但是當 CA 未簽署 EK 時可使用此組態。目前未完全實現此功能。

證明 TPM

受信任叢集中的 ESXi 受信任主機會將預先設定的 EK 公開金鑰和 EK 憑證傳送至 Trust Authority 叢集上的證明服務,以開始證明程序。當證明服務收到要求時,會查詢其組態中的 EK,它可能是 EK 公開金鑰或 EK 憑證,或兩者 (視組態而定)。如果任何情況都無效,證明服務會拒絕證明申請。

EK 不直接用於簽署,因此會交涉證明金鑰 (AK 或 AIK)。交涉通訊協定可確保新建立的 AK 繫結到先前已驗證的 EK,從而防止發生攔截情況或假冒情況。交涉 AK 後,它會在未來的證明申請中重複使用,而不是每次都產生一個新 AK。

ESXi 受信任主機會從 TPM 讀取引用和 PCR 值。此引用由 AK 簽署。ESXi 受信任主機也會讀取 TCG 事件記錄,其中包括導致目前 PCR 狀態的所有事件。此 TPM 資訊將會傳送至證明服務以進行驗證。證明服務會使用事件記錄來驗證 PCR 值。

金鑰提供者如何使用金鑰伺服器?

金鑰提供者服務使用受信任金鑰提供者的概念,對其餘資料中心軟體隱藏金鑰伺服器的特性。每個受信任的金鑰提供者都有一個已設定的主要加密金鑰,並參考一或多個金鑰伺服器。主要加密金鑰存在於金鑰伺服器中。在設定 vSphere Trust Authority 的過程中,必須將主要金鑰佈建為單獨的活動,然後將其啟用。金鑰提供者服務可以有多個已設定的受信任金鑰提供者。每個受信任的金鑰提供者使用不同的主要金鑰,但可以參考同一個支援金鑰伺服器。

新增受信任金鑰提供者後,Trust Authority 管理員必須在該金鑰伺服器上指定金鑰伺服器和現有的金鑰識別碼。

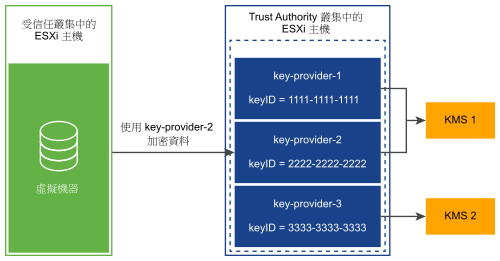

下圖顯示了金鑰提供者服務與金鑰伺服器之間的關係。

為受信任的叢集設定受信任金鑰提供者後,金鑰提供者服務可接受針對該受信任金鑰提供者執行密碼編譯作業的要求。例如,在此圖中,設定了三個受信任的金鑰提供者,兩個用於 KMS-1,一個用於 KMS-2。受信任主機針對 key-provider-2 申請加密作業。受信任主機要求產生並傳回加密金鑰,並使用此加密金鑰執行加密作業。

金鑰提供者服務使用 key-provider-2 所引用的主要金鑰,以加密指定的純文字資料並傳回對應的加密文字。稍後,受信任主機可以為解密作業提供相同的加密文字,並取回原始純文字。

vSphere Trust Authority 驗證和授權

vSphere Trust Authority 管理作業需要屬於 TrustedAdmins 群組成員的使用者。僅擁有 Trust Authority 管理員權限不足以執行涉及 ESXi 主機的所有管理作業。如需詳細資訊,請參閱 vSphere Trust Authority 的必要條件和必要權限。

將受信任主機新增至受信任叢集

設定 vSphere Trust Authority中說明了一開始將 ESXi 主機新增至受信任叢集的步驟。

稍後,如果要將 ESXi 主機新增至受信任叢集,則工作流程會有所不同。請參閱新增和移除 vSphere Trust Authority 主機。

一開始將 ESXi 主機新增至受信任叢集時,您必須收集下列資訊:

- 叢集中每種硬體類型的 TPM 憑證

- 叢集中每個 ESXi 版本的 ESXi 映像

- vCenter Server 主體資訊

如果稍後將 ESXi 主機新增至受信任叢集,則可能需要收集一些其他資訊。也就是說,如果新 ESXi 主機的硬體或 ESXi 版本與原始主機不同,則必須收集新的 ESXi 主機資訊並將其匯入至 Trust Authority 叢集。每個 vCenter Server 系統只需收集一次 vCenter Server 主體資訊。