在使用增強型連結模式的 vCenter Server 環境中啟用身分識別提供者聯盟時,驗證和工作流程將繼續如往常一般運作。

如果您使用增強型連結模式組態,請在使用同盟驗證登入 vCenter Server 時注意下列事項。

- 根據 vCenter Server 權限和角色模型,使用者會繼續查看相同的詳細目錄,並且可以執行相同的動作。

- 增強型連結模式下的 vCenter Server 主機不需要存取彼此的身分識別提供者。例如,假設有兩個 vCenter Server 系統 A 和 B,且使用增強型連結模式。當 vCenter Server A 授權使用者後,也會在 vCenter Server B 上授權該使用者。

增強型連結模式和 AD FS

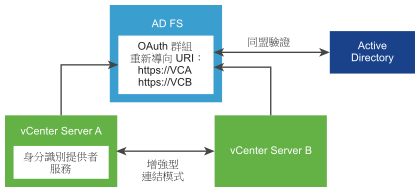

下圖顯示了在增強型連結模式下使用 AD FS 時的驗證工作流程。

- 在增強型連結模式組態中部署了兩個 vCenter Server 節點。

- 已使用 vSphere Client 中的 [變更身分識別提供者] 精靈在 vCenter Server A 設定 AD FS 設定。此外,已為 AD FS 使用者或群組建立群組成員資格和權限。

- vCenter Server A 將 AD FS 組態複寫至 vCenter Server B。

- 兩個 vCenter Server 節點的所有重新導向 URI 都會新增至 AD FS 中的 OAuth 應用程式群組。僅建立一個 OAuth 應用程式群組。

- 當使用者登入 vCenter Server A 並獲得該伺服器授權時,該使用者也會在 vCenter Server B 上獲得授權。如果使用者先登入 vCenter Server B,則同樣適用。

使用 AD FS 的增強型連結模式組態案例

對於 AD FS,vCenter Server 增強型連結模式支援以下組態案例。在此區段中,「AD FS 設定」和「AD FS 組態」一詞是指您使用 [變更身分識別提供者] 精靈在 vSphere Client 中進行的設定,以及針對 AD FS 使用者或群組建立的任何群組成員資格或權限。

在現有的增強型連結模式組態上啟用 AD FS

高層級步驟:

- 在增強型連結模式組態中,部署 N 個 vCenter Server 節點。

- 在其中一個連結的 vCenter Server 節點上設定 AD FS。

- AD FS 組態會複寫至所有其他 (N-1 個) vCenter Server 節點。

- 將全部 N 個 vCenter Server 節點的所有重新導向 URI 新增至 AD FS 中已設定的 OAuth 應用程式群組。

將新的 vCenter Server 連結至現有的增強型連結模式 AD FS 組態

高層級步驟:

- (必要條件) 在 vCenter Server N 節點增強型連結模式組態上設定 AD FS。

- 部署新的獨立 vCenter Server 節點。

- 使用 N 個節點中的一個節點做為其複寫合作夥伴,將新 vCenter Server 重新指向 N 節點 AD FS 增強型連結模式網域。

- 現有增強型連結模式組態中的所有 AD FS 設定都會複寫到新的 vCenter Server。

N 節點 AD FS 增強型連結模式網域中的 AD FS 設定會覆寫新連結 vCenter Server 上的任何現有 AD FS 設定。

- 將新 vCenter Server 的所有重新導向 URI 新增至 AD FS 中現有的已設定 OAuth 應用程式群組。

從增強型連結模式 AD FS 組態取消連結 vCenter Server

高層級步驟:

- (必要條件) 在 N 節點 vCenter Server 增強型連結模式組態上設定 AD FS。

- 解除登錄 N 節點組態中的其中一部 vCenter Server 主機並將其重新指向至新網域,以將該主機從 N 節點組態取消連結。

- 網域重新指向程序不會保留 SSO 設定,因此未連結的 vCenter Server 節點上的所有 AD FS 設定都會還原並遺失。若要繼續在此 vCenter Server 未連結的節點上使用 AD FS,您必須從頭開始重新設定 AD FS,或者必須將 vCenter Server 重新連結至已設定 AD FS 的增強型連結模式組態。

增強型連結模式和 Okta、Microsoft Entra ID 或 PingFederate 身分識別提供者聯盟

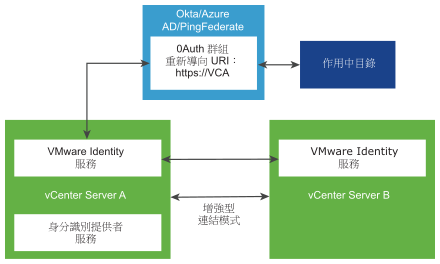

下圖顯示了在增強型連結模式下使用 Okta、Microsoft Entra ID 或 PingFederate 時的驗證工作流程。

- 在增強型連結模式組態中部署了兩個 vCenter Server 節點。

- 已使用 vSphere Client 中的 [變更身分識別提供者] 精靈在 vCenter Server A 設定 Okta、Microsoft Entra ID 或 PingFederate 設定。此外,還為 Okta、Microsoft Entra ID 或 PingFederate 使用者或群組建立了群組成員資格和權限。

備註: vCenter Server A 和 B 均已啟用 VMware Identity Services,但只有 vCenter Server A 上的 VMware Identity Services 與身分識別提供者伺服器進行通訊。

- vCenter Server A 上執行的 VMware Identity Services 允許 vCenter Server B 存取其端點。

- vCenter Server A 的重新導向 URI 將新增至 Okta、Microsoft Entra ID 或 PingFederate 中的 OAuth 應用程式。僅建立一個 OAuth 應用程式。

- 當使用者登入 vCenter Server A 並獲得該伺服器授權時,該使用者也會在 vCenter Server B 上獲得授權。如果使用者先登入 vCenter Server B,則同樣適用。

具有 Okta、Microsoft Entra ID 或 PingFederate 的增強型連結模式組態案例

對於 Okta、Microsoft Entra ID 或 PingFederate,vCenter Server 增強型連結模式支援以下組態案例。在此部分中,術語「Okta 設定」和「Okta 組態」、「Microsoft Entra ID 設定」和「Microsoft Entra ID 組態」或「PingFederate 設定」和「PingFederate 組態」指的是在 vSphere Client 中使用 [變更身分識別提供者] 精靈設定的設定,以及為 Okta、Microsoft Entra ID 或 PingFederate 使用者或群組建立的任何群組成員資格或權限。

在現有增強型連結模式組態上啟用 Okta、Microsoft Entra ID 或 PingFederate

高層級步驟:

- 在增強型連結模式組態中,部署 N 個 vCenter Server 節點。

- 在其中一個連結的 vCenter Server 節點上設定 Okta、Microsoft Entra ID 或 PingFederate。

- VMware Identity Services 端點資訊將複寫到所有其他 (N-1) vCenter Server 節點。

不會複寫 Okta、Microsoft Entra ID 或 PingFederate 組態 (共用用戶端識別碼等) 資訊和使用者/群組資訊。

將新的 vCenter Server 連結到現有的增強型連結模式 Okta、Microsoft Entra ID 或 PingFederate 組態

高層級步驟:

- (必要條件) 在 vCenter Server N 節點增強型連結模式組態上設定 Okta、Microsoft Entra ID 或 PingFederate。

- 部署新的獨立 vCenter Server 節點。

- 使用 N 個節點中的一個節點作為其複寫合作夥伴,將新 vCenter Server 重新指向 N 節點 Okta、Microsoft Entra ID 或 PingFederate 增強型連結模式網域。

- VMware Identity Services 端點資訊將複寫到所有其他 (N-1) vCenter Server 節點。

不會複寫 Okta、Microsoft Entra ID 或 PingFederate 組態 (共用用戶端識別碼等) 資訊和使用者/群組資訊。

您無法將具有現有 VMware Identity Services 組態的 vCenter Server 節點新增至尚未設定 VMware Identity Services 的 ELM 組態。在這種情況下,請先從 vCenter Server 中移除現有 VMware Identity Services 組態,然後再將其新增至 ELM 組態。

取消 vCenter Server 與增強型連結模式 Okta、Microsoft Entra ID 或 PingFederate 組態的連結

高層級步驟:

- (必要條件) 在 vCenter Server N 節點增強型連結模式組態上設定 Okta、Microsoft Entra ID 或 PingFederate。

- 解除登錄 N 節點組態中的其中一部 vCenter Server 主機並將其重新指向至新網域,以將該主機從 N 節點組態取消連結。

- 網域重新指向程序不會保留 SSO 設定,因此未連結的 vCenter Server 節點上的所有 Okta、Microsoft Entra ID 或 PingFederate 設定都會還原並遺失。若要在此取消連結的 vCenter Server 節點上繼續使用 Okta、Microsoft Entra ID 或 PingFederate,必須從頭開始重新設定 Okta、Microsoft Entra ID 或 PingFederate,或者必須將 vCenter Server 重新連結到已設定 Okta、Microsoft Entra ID 或 PingFederate 的增強型連結模式組態。