為了有效地設定 vCenter Server 身分識別提供者聯盟,您必須瞭解發生的通訊流程。

您可以為 AD FS、Microsoft Entra ID (先前稱為 Azure AD)、Okta 或 PingFederate 設定 vCenter Server 身分識別提供者聯盟。

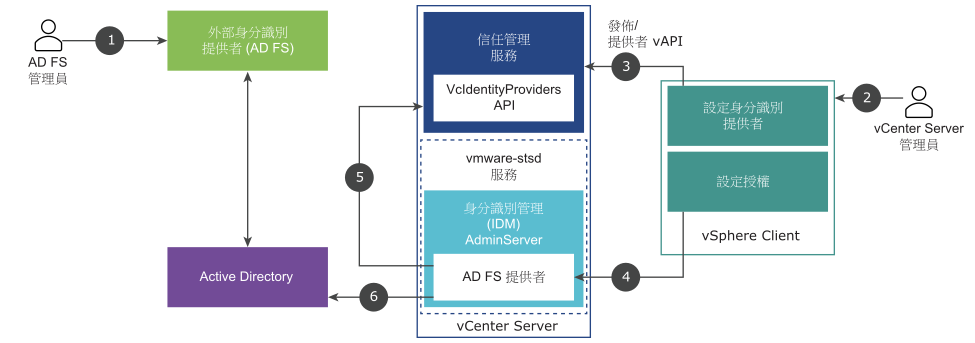

AD FS 的 vCenter Server 身分識別提供者聯盟設定程序流程

下圖顯示了為 AD FS 設定 vCenter Server 身分識別提供者聯盟時執行的程序流程。

vCenter Server、AD FS 和 Active Directory 以如下方式進行互動。

- AD FS 管理員為 vCenter Server 設定 AD FS OIDC 應用程式。

- vCenter Server 管理員使用 vSphere Client 登入 vCenter Server。

- vCenter Server 管理員將 AD FS 身分識別提供者新增至 vCenter Server,並同時輸入 Active Directory 網域的相關資訊。

vCenter Server 需要此資訊才能與 AD FS 伺服器的 Active Directory 網域建立 LDAP 連線。使用此連線時,vCenter Server 搜尋使用者和群組,並在下一個步驟中將其新增至 vCenter Server 的本機群組。如需詳細資訊,請參閱下文中標題為「搜尋 Active Directory 網域」的章節。

- vCenter Server 管理員在 vCenter Server 中為 AD FS 使用者設定授權權限。

- AD FS 提供者查詢 VcIdentityProviders API,以取得 Active Directory 來源的 LDAP 連線資訊。

- AD FS 提供者在 Active Directory 中搜尋查詢的使用者或群組,以完成授權設定。

搜尋 Active Directory 網域

可以使用 vSphere Client 中的 [設定主要身分識別提供者] 精靈,將 AD FS 設定為 vCenter Server 中的外部身分識別提供者。在設定過程中,必須輸入 Active Directory 網域的相關資訊,包括使用者和群組辨別名稱資訊。設定 AD FS 進行驗證需要此 Active Directory 連線資訊。必須具備此連線,才能搜尋 Active Directory 使用者名稱和群組並將其對應至 vCenter Server 中的角色和權限,而 AD FS 則用於驗證使用者。[設定主要身分識別提供者] 精靈的這一步驟不會建立 Active Directory Over LDAP 身分識別來源。而 vCenter Server 會使用此資訊與 Active Directory 網域建立可進行有效搜尋的連線,以便在此尋找使用者和群組。

假設使用下列辨別名稱項目的範例:

- 使用者的基本辨別名稱:cn=Users,dc=corp,dc=local

- 群組的基本辨別名稱:dc=corp,dc=local

- 使用者名稱:cn=Administrator,cn=Users,dc=corp,dc=local

如果 [email protected] 使用者是 [email protected] 群組的成員,則在精靈中輸入此資訊可允許 vCenter Server 管理員搜尋和尋找 [email protected] 群組,並將其新增至 vCenter Server [email protected] 群組。如此一來,[email protected] 使用者在登入後會被授與 vCenter Server 的管理權限。

當您為 Active Directory 使用者和群組設定全域權限時,vCenter Server 也會使用此搜尋程序。無論是設定全域權限,還是新增使用者或群組,在這兩種情況下,您都可以從網域下拉式功能表中選取為 AD FS 身分識別提供者輸入的域以進行搜尋,並從 Active Directory 網域中選取使用者和群組。

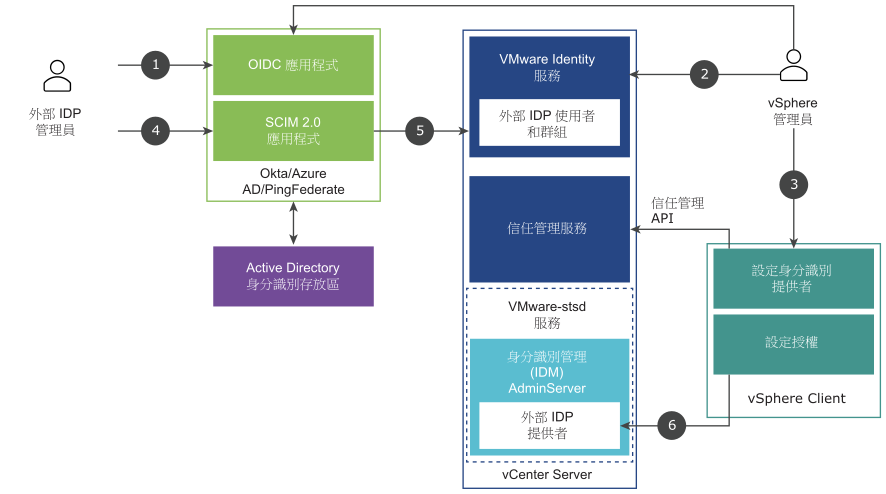

使用 VMware Identity Services 的 vCenter Server 身分識別提供者聯盟設定程序流程

若要設定 Okta、Microsoft Entra ID 和 PingFederate,請使用 VMware Identity Services。下圖顯示了使用 VMware Identity Services 設定 vCenter Server 身分識別提供者聯盟時執行的程序流程。

vCenter Server、VMware Identity Services 和 Active Directory 以如下方式進行互動。

- 外部 IDP 管理員為 vCenter Server 設定 OIDC 應用程式。

- vCenter Server 管理員使用 vSphere Client 登入 vCenter Server,將身分識別提供者新增至 vCenter Server,並輸入網域資訊。

- vCenter Server 管理員將重新導向 URI (從 vSphere Client 中的身分識別提供者組態頁面取得) 提供給身分識別提供者管理員,以將其新增至步驟 2 中建立的 OIDC 應用程式。

- 外部 IDP 管理員設定 SCIM 2.0 應用程式。

- 外部 IDP 管理員將使用者和群組指派給 SCIM 2.0 應用程式,並將使用者和群組推送到 vCenter Server。

- vCenter Server 管理員在 vCenter Server 中為外部 IDP 使用者設定授權權限。

外部 IDP 使用者和群組

由於外部身分識別提供者對使用者和群組使用跨網域身分識別管理系統 (SCIM),因此這些使用者和群組駐留在 vCenter Server 中。在外部身分識別提供者中搜尋使用者和群組 (例如,為了指派權限) 時,將在 vCenter Server 上進行本機搜尋。

當您為外部 IDP 使用者和群組設定全域權限時,vCenter Server 也會使用此搜尋程序。無論是設定全域權限,還是新增使用者或群組,在這兩種情況下,您都可以從網域下拉式功能表中選取為身分識別提供者輸入的網域以進行搜尋,並從網域中選取使用者和群組。