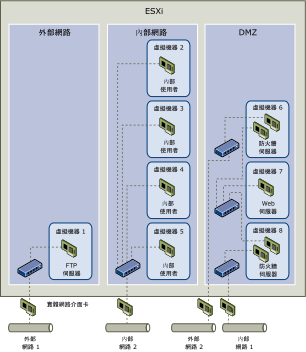

ESXi 系統的設計可讓您將某些虛擬機器群組連線到內部網路,將其他虛擬機器群組連線到外部網路,並將其他虛擬機器群組同時連線到外部和內部網路,而這一切都在同一主機上進行。此功能是由對虛擬機器的基本隔離和對虛擬網路連線功能的有計劃使用組合而成的。

在圖中,系統管理員已將主機設定到三個不同的虛擬機器區域:FTP 伺服器、內部虛擬機器和 DMZ。每個區域均提供唯一功能。

FTP 伺服器區域

虛擬機器 1 設定了 FTP 軟體,可用作從外部資源 (例如,由廠商當地語系化的表單和輔助材料) 傳出及向其傳送之資料的儲存區域。

此虛擬機器僅與外部網路相關聯。它自身擁有可用來與外部網路 1 連線的虛擬交換器和實體網路介面卡。此網路專用於公司在從外部來源接收資料時所使用的伺服器。例如,公司使用外部網路 1 從廠商接收 FTP 流量,並允許廠商透過 FTP 存取儲存在外部可用伺服器上的資料。除了用於虛擬機器 1 之外,外部網路 1 也用於在整個網站內不同 ESXi 主機上設定的 FTP 伺服器。

由於虛擬機器 1 不與主機上的任何虛擬機器共用虛擬交換器或實體網路介面卡,因此,其他駐留的虛擬機器無法透過虛擬機器 1 網路傳送和接收封包。此限制可防止嗅探攻擊 (嗅探攻擊需向受害者傳送網路流量)。更為重要的是,攻擊者再也無法使用 FTP 固有的漏洞來存取主機的任何其他虛擬機器。

內部網路區域

虛擬機器 2 到 5 保留供內部使用。這些虛擬機器用來處理和儲存公司機密資料 (例如,醫療記錄、法律裁決和欺詐調查)。因此,系統管理員必須確保為這些虛擬機器提供最高層級的保護。

這些虛擬機器透過其自身的虛擬交換器和網路介面卡,連線到內部網路 2。內部網路 2 保留供內部人員 (例如,索賠專員、內部律師或調解員) 使用。

虛擬機器 2 到 5 可透過虛擬交換器與另一個虛擬機器通訊,也可透過實體網路介面卡與內部網路 2 上其他位置的內部虛擬機器通訊。它們不能與對外電腦進行通訊。如同 FTP 伺服器一樣,這些虛擬機器不能透過其他虛擬機器網路傳送和接收封包。同樣,主機的其他虛擬機器不能透過虛擬機器 2 到 5 傳送和接收封包。

DMZ 區域

虛擬機器 6 到 8 設定為可供營銷群組用於發佈公司外部網站的 DMZ。

此虛擬機器群組與外部網路 2 和內部網路 1 關聯。公司使用外部網路 2 來支援營銷部門和財務部門用來主控公司網站的 Web 伺服器及公司為外部使用者主控的其他 Web 設施。內部網路 1 是營銷部門用於向公司網站發佈其內容、張貼下載內容及維護服務 (例如,使用者論壇) 的媒介。

由於這些網路與外部網路 1 和內部網路 2 隔離,因此虛擬機器無任何共用連絡點 (交換器或介面卡),FTP 伺服器或內部虛擬機器群組也不存在任何攻擊風險。

使用虛擬機器區域的優勢

透過利用虛擬機器隔離、正確設定虛擬交換器及維護網路分離,您可在同一 ESXi 主機上儲存所有三個虛擬機器區域,並完全不用擔心資料或資源流失。

公司使用多個內部和外部網路,並確保每個群組的虛擬交換器和實體網路介面卡與其他群組的虛擬交換器和實體網路介面卡分離,從而在虛擬機器群組中強制實作隔離。

由於沒有任何虛擬交換器橫跨虛擬機器區域,因此您可成功地消除虛擬機器區域之間的封包洩漏風險。虛擬機本身無法向另一個虛擬交換器直接洩漏封包。僅在以下情況下,封包才會在虛擬交換器之間移動:

- 這些虛擬交換器連線到同一實體 LAN。

- 這些虛擬交換器連線到可用於傳輸封包的一般虛擬機器。

這些條件均未出現在樣本組態中。如果您要確認不存在一般虛擬交換器路徑,可透過在 vSphere Client 中檢閱網路交換器配置,以檢查是否可能存在共用連絡點。

若要保護虛擬機器的資源,請為每個虛擬機器設定資源保留區和限制,以降低 DoS 和 DDoS 攻擊的風險。透過在 DMZ 的前後端安裝軟體防火牆,可以進一步保護 ESXi 主機和虛擬機器。最後,確保主機受到實體防火牆的保護,並設定了連線到網路的儲存資源以使每個資源均有自己的虛擬交換器。