Depois de definir as configurações de autenticação de dois fatores na configuração de gateway de um pod do Horizon Cloud, você também deve definir a configuração do sistema de autenticação de dois fatores correspondente para permitir que solicitações de autenticação sejam comunicadas a ele de endereços IP específicos relacionados ao gateway.

As instâncias do Unified Access Gateway do gateway tentarão se comunicar com seu servidor de autenticação de dois fatores por meio de endereços IP específicos. O administrador de rede determina a visibilidade da rede do servidor de autenticação de dois fatores para a Rede Virtual do Azure (VNet) do pod e as sub-redes. A combinação dessa visibilidade de rede e do tipo de gateway do pod, externo ou interno, determina os endereços IP específicos relacionados ao gateway que você deve definir na configuração do servidor de autenticação de dois fatores para permitir que ele aceite essa comunicação.

Você deve seguir a documentação apropriada para o seu sistema de autenticação de dois fatores.

/etc/raddb/clients.conf contém as definições dos clientes RADIUS como:

client NAME {

ipaddr = IPADDRESS

secret = SECRET

}

Um sistema de autenticação de dois fatores RSA SecurID usa o conceito de agentes de autenticação registrados para se comunicar com o RSA Authentication Manager. Como exemplo, conforme descrito em Documentação do SecurID Authentication Manager: adicionar um agente de autenticação, use o Console de Segurança do RSA Authentication Manager para adicionar os endereços IP necessários a seu banco de dados interno.

Este tópico descreve as informações de seu pod do Horizon Cloud que você deve usar no servidor de autenticação de dois fatores para permitir a comunicação entre o gateway do pod e também para manter a resiliência da comunicação após cada atualização do pod.

Para aceitar a comunicação das instâncias do Unified Access Gateway de configuração do gateway, os servidores de autenticação de dois fatores precisam permitir a comunicação dos endereços IP apropriados.

Normalmente, seu administrador de rede determina qual acesso de rede o servidor de autenticação de dois fatores tem para a VNet e as sub-redes que estão conectadas ao pod implantado. Os IPs de origem específicos que as instâncias do Unified Access Gateway usam ao contatar o servidor de autenticação de dois fatores dependem de:

- Se você definiu um tipo RADIUS ou RSA SecurID na configuração do gateway.

- Se a configuração do gateway é interna ou externa

- Se o administrador de rede configurou o servidor de autenticação de dois fatores como acessível pela VNet do pod ou se ele está localizado fora da VNet

- Se o servidor de autenticação de dois fatores pode ser acessado pela VNet do pod, de qual das sub-redes do pod nessa VNet seu administrador de rede configurou o acesso ao servidor de autenticação de dois fatores

- RSA SecurID: configurações de gateway interno e externo

-

O servidor do RSA Authentication Manager verá a comunicação do NICS nas instâncias individuais do

Unified Access Gateway. Na configuração do RSA Authentication Manager, registre os seguintes endereços IP da NIC como agentes de autenticação:

- Para um gateway externo, as quatro NICs na sub-rede do

dmzdo gateway - Para um gateway interno, as quatro NICs na sub-rede do

tenantdo gateway.

- Para um gateway externo, as quatro NICs na sub-rede do

- RADIUS: configuração de gateway interno

-

As instâncias do

Unified Access Gateway implantadas para uma configuração de gateway interno usam endereços IP privados das NICs para contatar esse servidor de autenticação de dois fatores. O servidor de autenticação de dois fatores vê as solicitações provenientes de endereços IP de origem que são os endereços IP privados das NICs. Seu administrador de rede configurou se esse servidor está acessível ao gerenciamento do pod ou ao intervalo de endereços IP da sub-rede do tenant. O grupo de recursos do gateway interno no Microsoft Azure tem quatro (4) NICs que correspondem a essa sub-rede: duas que estão ativas atualmente para as duas instâncias do

Unified Access Gateway e duas que estão ociosas e se tornarão as ativas após o pod passar por uma atualização. Para dar suporte à conectividade de comunicação entre o gateway e o servidor de autenticação de dois fatores para operações de pod em andamento e após cada atualização de pod, você deve configurar esse servidor para permitir conexões de cliente dos endereços IP das quatro NICs no grupo de recursos do gateway interno no Microsoft Azure que correspondem à sub-rede que tem visibilidade para esse servidor. Consulte a seção abaixo:

Permitir a comunicação dos endereços IP de NICs de gateway do pod.

Observação: Use um tipo RSA SecurID configurado no gateway interno, adicione os endereços IP da NIC para as quatro NICs na sub-rede do tenant.

- RADIUS: a configuração do gateway externo e o servidor de autenticação de dois fatores estão acessíveis dentro da VNet do pod

- Quando o administrador de rede configura o servidor de autenticação de dois fatores para ser acessível na mesma VNet que o pod, as instâncias do Unified Access Gateway usam seus endereços IP privados das NICs para contatar esse servidor. O servidor de autenticação de dois fatores vê as solicitações provenientes de endereços IP de origem que são os endereços IP privados das NICs. Seu administrador de rede configurou se o servidor está acessível ao gerenciamento do pod, tenantg ou intervalo de endereços IP da sub-rede DMZ. O grupo de recursos do gateway externo no Microsoft Azure tem quatro (4) NICs que correspondem a essa sub-rede: duas que estão ativas atualmente para as duas instâncias do Unified Access Gateway e duas que estão ociosas e se tornarão as ativas após o pod passar por uma atualização. Para dar suporte à conectividade de comunicação entre o gateway e o servidor de autenticação de dois fatores para operações de pod em andamento e após cada atualização de pod, você deve configurar esse servidor para permitir conexões de cliente dos endereços IP dos quatro NICs no grupo de recursos do gateway externo no Microsoft Azure que correspondem à sub-rede que tem visibilidade para esse servidor. Consulte a seção abaixo: Permitir a comunicação dos endereços IP de NICs de gateway do pod.

- RADIUS - A configuração do gateway externo e o servidor de autenticação de dois fatores estão acessíveis fora da VNet do pod

- Quando o administrador de rede configura o servidor de autenticação de dois fatores fora da VNet do pod, as instâncias do Unified Access Gateway da configuração externa do gateway usam o endereço IP do recurso do balanceador de carga do Azure do gateway externo para contatar esse servidor. Você deve configurar esse servidor para permitir conexões de cliente do endereço IP do recurso do balanceador de carga do gateway externo. Consulte a seção abaixo: Permitir a comunicação do balanceador de carga do gateway externo.

Permitir a comunicação dos endereços IP das NICs de gateway do pod

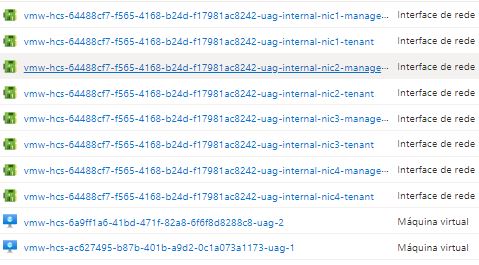

Quando o pod é implantado, o implantador do pod cria um conjunto de NICs no grupo de recursos do gateway na sua assinatura do Microsoft Azure. As seguintes capturas de tela são exemplos dos NICs para os tipos de gateway interno e externo. Ainda que a ID do pod esteja em pixels nessas capturas de tela, você consegue ver o padrão no qual o implantador nomeia as NICs, com -management, -tenant e -dmz nesses nomes. Para os nomes dos grupos de recursos do pod, consulte Tenants de primeira geração: grupos de recursos criados para um pod implantado no Microsoft Azure.

Você precisa obter os endereços IP das NICs para a configuração de gateway na qual você ativou as configurações de autenticação de dois fatores que correspondem à sub-rede que tem visibilidade de rede para o servidor de autenticação de dois fatores e especificar esses endereços IP como clientes permitidos na configuração desse servidor de autenticação de dois fatores.

Para obter os endereços IP da NIC do gateway para adicionar à configuração do servidor de autenticação de dois fatores:

- Obtenha do seu administrador de rede as informações sobre quais sub-redes do pod têm visibilidade de rede para o servidor de autenticação de dois fatores (gerenciamento, tenant ou dmz).

- Faça login no portal do Microsoft Azure para sua assinatura e localize o grupo de recursos do gateway.

- Para as NICs que correspondem à sub-rede que o seu administrador de rede diz ter visibilidade para o servidor de autenticação de dois fatores, clique em cada NIC e copie seu endereço IP.

- Siga a documentação do seu tipo de sistema de autenticação de dois fatores para adicionar esses endereços IP para que o servidor de autenticação de dois fatores aceite comunicações dessas NICs.

- Exemplo de adição de endereços IP de NICs do gateway ao usar um servidor de autenticação de dois fatores RADIUS

-

O bloco de código a seguir é uma ilustração de uma parte das linhas de configuração do cliente para NICs com endereços IP na sub-rede de tenant do pod para um gateway interno em que o administrador de rede configurou o servidor RADIUS na mesma VNet que o pod e com acessibilidade do pod do sub-rede de tenant. A sub-rede do tenant do pod foi configurada como 192.168.25.0/22 quando esse pod foi implantado. Quando o pod é implantado inicialmente, o NIC1 e o NIC2 são ativos, e o NIC3 e o NIC4 ficam ociosos. No entanto, todos os quatro NICs são adicionados à configuração do servidor RADIUS para garantir que, após a atualização do pod, quando o NIC3 e o NIC4 se tornam ativos, e o NIC1 e o NIC2 ficam ociosos, o servidor RADIUS continuará a aceitar conexões a partir desse gateway. Observe que você deve usar a sintaxe apropriada específica para o seu servidor RADIUS.

client UAGTENANTNIC1 { ipaddr = 192.168.25.5 secret = myradiussecret } client UAGTENANTNIC2 { ipaddr = 192.168.25.6 secret = myradiussecret } client UAGTENANTNIC3 { ipaddr = 192.168.25.7 secret = myradiussecret } client UAGTENANTNIC4 { ipaddr = 192.168.25.8 secret = myradiussecret }

Autenticação de dois fatores RADIUS: permitir a comunicação do balanceador de carga do gateway externo

Quando o servidor de autenticação de dois fatores está localizado fora da VNet do pod, para o gateway externo no qual você especificou esse servidor, você deve adicionar o endereço IP público do recurso do balanceador de carga do Azure do gateway externo como um cliente permitido na configuração do servidor de autenticação de dois fatores. Você pode obter esse endereço IP do balanceador de carga usando o portal do Microsoft Azure e localizando o recurso do balanceador de carga no grupo de recursos do gateway.

- Faça login no portal do Microsoft Azure para sua assinatura e localize o grupo de recursos do gateway.

- No grupo de recursos do gateway, clique no recurso do balanceador de carga. Ele tem um nome no padrão vmw-hcs-podID-uag-lb. Seu endereço IP está listado em suas informações de visão geral.

- Siga a documentação do seu tipo de sistema de autenticação de dois fatores para adicionar o endereço IP do balanceador de carga do gateway para que o servidor de autenticação de dois fatores aceite comunicações desse endereço IP.

- Exemplo de adição do endereço IP do balanceador de carga do gateway externo ao usar um servidor de autenticação de dois fatores RADIUS

-

O bloco de código a seguir é um exemplo de ilustração. Observe que você deve usar a sintaxe apropriada específica para o seu servidor RADIUS.

client MYPODUAGEXTLBIP { ipaddr = 52.191.236.223 secret = myradiussecret }