Para habilitar o uso da autenticação de dois fatores nas configurações de gateway de um pod já implantado, use a ação Editar na página de detalhes do pod. As configurações de gateway em seu pod usam as VMs do Unified Access Gateway e são configuradas para fornecer o acesso de seus usuários finais às áreas de trabalho e aplicativos deles. Você pode adicionar essas configurações de autenticação de dois fatores às configurações de gateway existentes do pod ou pode adicioná-las ao mesmo tempo em que adiciona uma nova configuração de gateway. Use o fluxo de trabalho Editar Pod para adicionar as configurações de autenticação de dois fatores à configuração de gateway do pod.

Observação: Quando o tenant está configurado para usar o

Universal Broker, e as configurações do agente têm a autenticação de dois fatores ativada, o mesmo tipo de autenticação de dois fatores deve ser definido nos gateways externos de todos os pods na frota. Nesse cenário, quando você executa essas etapas para adicionar a autenticação de dois fatores a um gateway externo, a interface do usuário impõe a escolha do tipo de autenticação de dois fatores que corresponde ao definido nas configurações do agente.

Pré-requisitos

Para o gateway no qual você está adicionando a autenticação de dois fatores, verifique se preencheu os campos para essa configuração de gateway no assistente. Ao configurar a autenticação de dois fatores para um servidor de autenticação local, você também fornece informações nos seguintes campos para que as instâncias do Unified Access Gateway desse gateway possam resolver o roteamento para esse servidor local.

| Opção |

Descrição |

| Endereços DNS |

Especifique um ou mais endereços de servidores DNS que podem resolver o nome do seu servidor de autenticação local. |

| Rotas |

Especifique uma ou mais rotas personalizadas que permitem que as instâncias do Unified Access Gateway do pod resolvam o roteamento de rede para seu servidor de autenticação local. Por exemplo, se você tiver um servidor RADIUS local que usa 10.10.60.20 como endereço IP, deverá usar 10.10.60.0/24 e seu endereço de gateway de rota padrão como uma rota personalizada. Você obtém seu endereço de gateway de rota padrão na configuração de Express Route ou de VPN que está usando para esse ambiente. Especifique as rotas personalizadas como uma lista separada por vírgulas no formato ipv4-network-address/bits ipv4-gateway-address. Por exemplo: 192.168.1.0/24 192.168.0.1, 192.168.2.0/24 192.168.0.2. |

Verifique se você tem as seguintes informações usadas na configuração do seu servidor de autenticação, para que possa fornecê-las nos campos apropriados do assistente de implantação do pod. Se você estiver usando um servidor de autenticação RADIUS e tiver um servidor primário e um secundário, obtenha as informações de cada um deles.

-

RADIUS

-

"Se você estiver definindo configurações para um servidor RADIUS primário e auxiliar, obtenha as informações para cada um deles."

- Endereço IP ou nome DNS do servidor de autenticação

- O segredo compartilhado que é usado para criptografia e descriptografia em mensagens do protocolo do servidor de autenticação

- Números de porta de autenticação, normalmente 1812/UDP para RADIUS.

- Tipo de protocolo de autenticação. Os tipos de autenticação incluem PAP (Password Authentication Protocol, Protocolo de autenticação de senha), CHAP (Challenge Handshake Authentication Protocol, Protocolo de autenticação por desafios de identidade), MSCHAP1, MSCHAP2 (Microsoft Challenge Handshake Authentication Protocol, Protocolo de autenticação por desafios de identidade, versões 1 e 2).

Observação: Verifique a documentação do seu fornecedor RADIUS para o protocolo de autenticação recomendado e siga o tipo de protocolo indicado. A capacidade do pod de oferecer suporte à autenticação de dois fatores com o RADIUS é fornecida pelas instâncias do Unified Access Gateway, e o Unified Access Gateway é compatível com PAP, CHAP, MSCHAP1 e MSCHAP2. Em geral, o PAP é menos seguro que o MSCHAP2. O PAP também é um protocolo mais simples que o MSCHAP2. Como resultado, embora a maioria dos fornecedores RADIUS seja compatível com o protocolo PAP mais simples, alguns não são tão compatíveis com o MSCHAP2 mais seguro.

-

RSA SecurID

-

Observação: O tipo RSA SecurID é compatível com implantações do

Horizon Cloud on Microsoft Azure que estão executando o manifesto 3139.x ou posterior. A opção de interface do usuário para especificar o tipo de RSA SecurID nos assistentes Adicionar Pod e Editar Pod se tornará visível para seleção nos assistentes a partir de meados de março de 2022.

- Chave de acesso do servidor do gerenciador de autenticação RSA SecurID.

- Número da porta de comunicação RSA SecurID. Normalmente. 5555, conforme definido nas configurações do sistema RSA Authentication Manager para a API de autenticação RSA SecurID.

- Nome do host do servidor do gerenciador de autenticação RSA SecurID.

- Endereço IP desse servidor do gerenciador de autenticação RSA SecurID.

- Se o servidor do gerenciador de autenticação RSA SecurID ou seu servidor do balanceador de carga tiver um certificado autoassinado, você precisará do certificado de autoridade de certificação para fornecer no assistente para Adicionar Pod. O certificado deve estar no formato PEM (tipos de arquivo

.cer ou .cert ou .pem)

Procedimento

- Se a etapa Configurações do Gateway da janela Editar Pod não estiver aberta, clique em Editar na página de detalhes do pod e depois em Avançar para ir para a etapa Configurações do Gateway.

- Posicione a janela no tipo de gateway para o qual você deseja habilitar a autenticação de dois fatores, seja externa ou interna.

- Alterne para a opção Ativar a autenticação de dois fatores.

Quando a opção de alternância está ativada, o assistente exibe os campos de configuração adicionais. Use a barra de rolagem para acessar todos os campos.

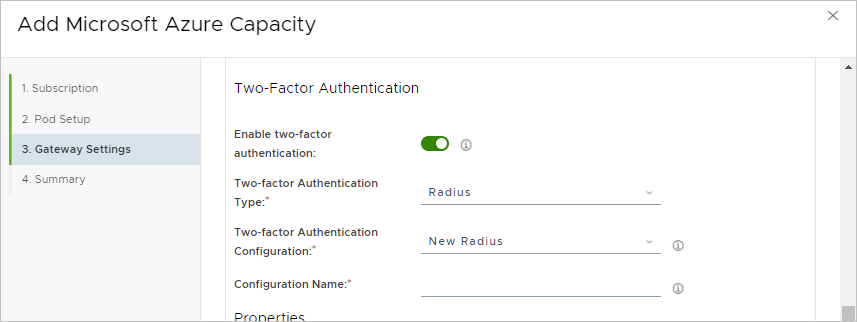

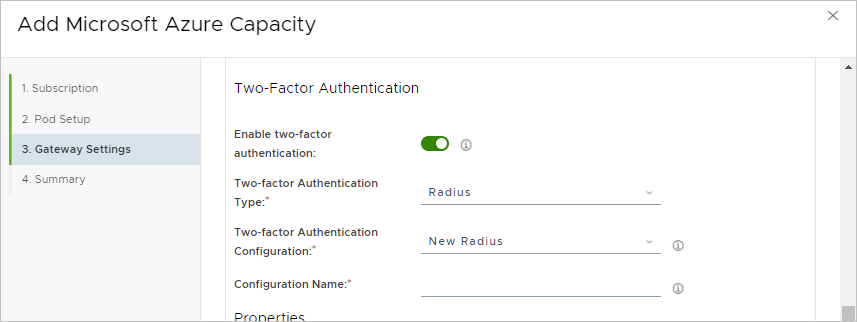

A seguinte captura de tela é um exemplo do que aparecerá após você ativar o botão de alternância na seção UAG Externo.

- Selecione seu tipo de autenticação de dois fatores, Radius ou RSA SecurID.

Atualmente, os tipos compatíveis disponíveis são RADIUS e RSA SecurID.

Após a seleção do tipo, o menu Configuração de autenticação de dois fatores reflete automaticamente que você está adicionando uma configuração desse tipo selecionado. Por exemplo, se o tipo RSA SecurID for selecionado, o menu Configuração de autenticação de dois fatores exibirá Novo RSA SecurID.

- No campo Nome da Configuração, digite um nome de identificação para essa configuração.

- Na seção Propriedades, especifique os detalhes relacionados à interação dos usuários finais com a tela de logon, que eles usarão para autenticar para obter acesso.

O assistente exibe campos com base na configuração à qual uma implantação do Horizon Cloud on Microsoft Azure dá suporte usando com suas configurações de gateway. Os campos variam de acordo com o tipo de autenticação de dois fatores selecionado. Consulte a tabela abaixo que corresponde ao seu tipo selecionado, RADIUS ou RSA SecurID.

-

RADIUS

-

À medida que você preenche os campos, é necessário especificar os detalhes sobre o servidor de autenticação primário. Se você tiver um servidor de autenticação secundário, ative o botão de alternância Servidor Auxiliar e especifique os detalhes desse servidor também.

| Opção |

Descrição |

| Nome de Exibição |

Você pode deixar este campo em branco. Embora esse campo seja visível no assistente, ele define apenas um nome interno na configuração do Unified Access Gateway. Esse nome não é usado pelos clientes do Horizon. |

| Dica de Exibição |

Opcionalmente, insira uma cadeia de texto que será exibida para os usuários finais na mensagem na tela de login do cliente final quando solicitar ao usuário o código de acesso e a senha RADIUS. A dica especificada aparece para o usuário final como Enter your DisplayHint user name and passcode, em que DisplayHint é o texto que você especifica neste campo. Essa dica pode ajudar a orientar os usuários a inserir o código de acesso correto do RADIUS. Como exemplo, especificando uma frase como Exemplo de nome de usuário e senha de domínio da empresa abaixo resultaria em um aviso para o usuário final que diz Enter your Example Company user name and domain password below for user name and passcode. |

| Sufixo da ID do Nome |

Essa configuração é usada em cenários SAML, onde seu pod está configurado para usar o TrueSSO para Single Sign-on. Opcionalmente, forneça uma cadeia que será anexada ao nome de usuário da declaração SAML enviado na solicitação ao gerenciador de pods. Por exemplo, se o nome de usuário for inserido como user1 na tela de logon e um sufixo de ID de nome de @example.com for especificado aqui, um nome de usuário de declaração SAML de [email protected] será enviado na solicitação. |

| Número de Iterações |

Insira o número máximo de tentativas de autenticação com falha que um usuário tem permissão ao tentar fazer logon usando o sistema do RADIUS. |

| Manter o nome de usuário |

Ative essa opção para manter o nome de usuário do Active Directory durante o fluxo de autenticação que ocorre entre o cliente, a instância do Unified Access Gateway e o serviço RADIUS. Quando ativado:

- O usuário deve ter as mesmas credenciais de nome de usuário para o RADIUS e para a autenticação do Active Directory.

- O usuário não pode alterar o nome de usuário na tela de logon.

Se essa alternância estiver desativada, o usuário poderá digitar outro nome de usuário na tela de logon.

|

| Nome do host/Endereço IP |

Insira o nome DNS ou o endereço IP do servidor de autenticação. |

| Segredo compartilhado |

Insira o segredo da comunicação com o servidor de autenticação. O valor deve ser idêntico ao valor configurado do servidor. |

| Porta de autenticação |

Especifique a porta UDP configurada no servidor de autenticação para enviar ou receber tráfego de autenticação. O padrão é 1812. |

| Porta de contabilização |

Opcionalmente, especifique a porta UDP configurada no servidor de autenticação para enviar ou receber tráfego contábil. O padrão é 1813. |

| Mecanismo |

Selecione o protocolo de autenticação que é compatível com o servidor de autenticação especificado e que você deseja que seja usado pelo pod implantado. |

| Tempo limite do servidor |

Especifique o número de segundos durante os quais o pod deverá esperar por uma resposta do servidor de autenticação. Após esse número de segundos, uma nova tentativa será enviada se o servidor não responder. |

| Número Máximo de Novas Tentativas |

Especifique o número máximo de vezes que o pod deve enviar novamente as solicitações com falha para o servidor de autenticação. |

| Prefixo do território |

Opcionalmente, forneça uma cadeia de caracteres que o sistema colocará no começo do nome do usuário quando o nome for enviado ao servidor de autenticação. A localização da conta do usuário é chamada território. Por exemplo, se o nome de usuário for inserido como user1 na tela de logon e um prefixo de território de DOMAIN-A\ for especificado aqui, o sistema enviará DOMAIN-A\user1 ao servidor de autenticação. Se você não especificar um prefixo de território, somente o nome de usuário inserido será enviado. |

| Sufixo do território |

Opcionalmente, forneça uma cadeia de caracteres que o sistema anexará ao nome de usuário quando o nome for enviado ao servidor de autenticação. Por exemplo, se o nome de usuário for inserido como user1 na tela de logon e um sufixo de território de @example.com for especificado aqui, o sistema enviará [email protected] ao servidor de autenticação. |

-

RSA SecurID

-

| Opção |

Descrição |

| Chave de Acesso |

Digite a chave de acesso para o seu sistema RSA SecurID obtida nas configurações da API de Autenticação RSA SecurID do sistema. |

| Porta do Servidor |

Especifique o valor definido nas configurações de API de Autenticação RSA SecurID do seu sistema para a porta de comunicação, normalmente 5555 por padrão. |

| Nome do Host do Servidor |

Insira o nome DNS do servidor de autenticação. |

| Endereço IP do Servidor |

Insira o endereço IP do servidor de autenticação. |

| Número de Iterações |

Insira o número máximo de tentativas de autenticação com falha permitidas a um usuário antes de ser bloqueado por uma hora. O padrão é de cinco (5) tentativas. |

| Certificado da CA |

Este item é necessário quando o servidor do RSA SecurID Authentication Manager ou seu balanceador de carga usa um certificado autoassinado. Nesse caso, copie o certificado de autoridade de certificação e cole-o neste campo. Conforme descrito acima nesta página, as informações do certificado devem ser fornecidas no formato PEM. Quando o servidor tem um certificado assinado por uma Autoridade de Certificação (CA) pública, este campo é opcional. |

| Tempo Limite da Autenticação |

Especifique o número de segundos que você deseja que a tentativa de autenticação esteja disponível entre as instâncias do Unified Access Gateway e o servidor de autenticação RSA SecurID antes do tempo limite. O valor padrão é 180 segundos. |

- Após ter feito todas as configurações desejadas, clique em Salvar e Sair.

É exibida uma mensagem de confirmação solicitando a confirmação para o início do fluxo de trabalho.

- Clique em Sim para iniciar o fluxo de trabalho.

Resultados

Até que o sistema termine a implantação da nova configuração no pod, a seção da página de resumo do pod para o gateway no qual você adicionou a autenticação de dois fatores mostrará o status Pendente.

Quando o fluxo de trabalho for concluído, o status mostrará Pronto, e as configurações de autenticação de dois fatores do gateway serão exibidas na página.

Observação: Ao executar esse fluxo de trabalho para um pod do Microsoft Azure na China, o processo pode demorar mais de uma hora para ser concluído. O processo está sujeito a problemas de rede geográfica que podem fazer com que a velocidade de download fique lenta à medida que os binários são baixados da camada de controle da nuvem.

O que Fazer Depois

Importante: Antes que os usuários finais possam começar a usar o gateway com o recurso de autenticação de dois fatores, você deve concluir as seguintes tarefas.

- Se o gateway externo do pod tiver a autenticação de dois fatores configurada e o servidor de autenticação de dois fatores não estiver acessível na mesma topologia VNet na qual as instâncias do Unified Access Gateway do gateway estão implantadas, configure esse servidor de autenticação de dois fatores para permitir a comunicação do endereço IP do balanceador de carga do gateway externo.

Nesse cenário em que o servidor de autenticação de dois fatores não é acessível na mesma topologia de VNet que a implantação do gateway, as instâncias do Unified Access Gateway tentam entrar em contato com esse servidor usando esse endereço do balanceador de carga. Para permitir esse tráfego de comunicação, certifique-se de que o endereço IP do recurso do balanceador de carga que está no grupo de recursos desse gateway externo seja especificado como um cliente ou um agente registrado na configuração do servidor de autenticação de dois fatores. Consulte a documentação do seu servidor de autenticação de dois fatores para obter as especificações sobre como permitir essa comunicação.

- Se o servidor de autenticação de dois fatores estiver acessível na mesma topologia de VNet, configure o servidor de autenticação de dois fatores para permitir a comunicação dos NICs apropriados que foram criados para as instâncias do Unified Access Gateway de implantação no Microsoft Azure.

Seu administrador de rede determina a visibilidade da rede do servidor de autenticação de dois fatores para a topologia de VNet do Azure e suas sub-redes usadas para a implantação. O servidor de autenticação de dois fatores deve permitir a comunicação dos endereços IP das NICs das instâncias do Unified Access Gateway que correspondem à sub-rede para a qual seu administrador de rede deu visibilidade de rede ao servidor de autenticação de dois fatores.

O grupo de recursos do gateway no Microsoft Azure tem quatro NICs que correspondem a essa sub-rede, duas que estão ativas atualmente para as duas instâncias do Unified Access Gateway e duas que estão ociosas e se tornarão as ativas após o pod e seus gateways passarem por uma atualização.

Para oferecer suporte ao tráfego de comunicação entre o gateway e o servidor de autenticação de dois fatores para operações de pod em andamento e após cada atualização de pod, certifique-se de que os endereços IP desses quatro NICs sejam especificados como clientes ou como agentes registrados na configuração desse servidor. Consulte a documentação do seu servidor de autenticação de dois fatores para obter as especificações sobre como permitir essa comunicação.

Para obter informações sobre como obter esses endereços IP, consulte Atualizar seu sistema de autenticação de dois fatores com as informações de gateway de pod do Horizon Cloud necessárias.