Essa página descreve o suporte do serviço para usar um ambiente do Active Directory configurado para LDAPS com o tenant do plano de nuvem.

A partir da versão de serviço 2201, o serviço oferece suporte ao uso de ambientes de domínio do Active Directory (AD) que são configurados para usar LDAPS. Para que esse recurso possa ser usado, seu tenant deve ser explicitamente ativado para ele, e os pods na frota de pods devem consistir apenas em pods do Horizon Cloud que executam o nível de manifesto da versão v2201. Para solicitar a ativação desse recurso, você pode registrar uma solicitação de suporte conforme descrito no artigo da KB 2006985 da VMware.

Breve introdução a este recurso

Como um serviço de fornecimento de VDI, o serviço requer a capacidade de realizar pesquisas no seu domínio do AD usando uma conta de BIND de domínio. Quando o ambiente do AD está configurado para LDAPS, o serviço precisa dos certificados da Autoridade de Certificação (CA) raiz do controlador de domínio e, opcionalmente, dos certificados da Autoridade de Certificação intermediária. Use o Horizon Universal Console para coletar e salvar os certificados no sistema.

O serviço fornece dois métodos para fornecer seus certificados de CA confiáveis ao sistema: detecção automática e carregamento manual. Esses métodos são descritos mais detalhadamente nesta página.

Pontos-chave e requisitos

Antes de registrar um domínio do AD configurado para LDAPS, examine estes pontos e requisitos importantes.

- Não há suporte para certificados autoassinados.

- O serviço requer que o seu DNS tenha registros SRV para os domínios configurados para usar o LDAPS. A escolha de usar LDAPS para um domínio impõe implicitamente o uso de registros SRV.

- Como uma recomendação expressa, seu ambiente do AD deve ser configurado para impor associação de canal. Impor associação de canal é uma parte vital da proteção correta do LDAPS, especialmente para evitar ataques man-in-the-middle (MITM).

- No fluxo de trabalho de registro de domínio do serviço, se você quiser especificar os controladores de domínio preferenciais para o serviço usar, eles deverão ser especificados usando seus nomes de host DNS totalmente qualificados. Ao inserir esses controladores de domínio preferenciais no Horizon Universal Console, o console impedirá a entrada de endereços IP. As boas práticas consistem em especificar pelo menos dois (2) DCs preferenciais.

- Se você não especificar os DCs preferenciais no assistente de BIND de Domínio do console, os DCs que o serviço descobrir usando o DNS deverão ser acessíveis a todos os pods.

- Sua configuração de firewall deve permitir conexões de saída de cada pod para seus controladores de domínio com as seguintes portas e protocolos:

- Porta 88/TCP: autenticação Kerberos

- Portas 636/TCP e 3269/TCP: comunicação LDAPS

- Você deve ter um endpoint de revogação HTTP definido para todos os certificados na cadeia de confiança, exceto para o certificado raiz, e esse endpoint deve ser acessível aos pods em

HTTP. Esse requisito inclui os seguintes pontos:- O LDAP não deve ser usado para endpoints de revogação.

- O serviço executará verificações de revogação usando as URLs OCSP ou CRL

HTTPdefinidas em seus certificados. - O serviço não poderá realizar uma verificação de revogação se um certificado não definir um endpoint OCSP ou CRL para o protocolo HTTP. Nesse caso, a conectividade LDAPS falhará.

- Cada pod deve ter uma linha de visão para seus endpoints de revogação. Seus firewalls não devem bloquear o tráfego de saída que vai dos pods implantados para o endpoint de revogação por meio de

HTTP.

Detecção automática: Autoridades de Certificação da Microsoft

Se você estiver usando Autoridades de Certificação da Microsoft para emitir certificados de controlador de domínio, o Horizon Universal Console fornecerá um mecanismo de detecção automática. Esse mecanismo localizará automaticamente todos os certificados raiz e intermediários do seu ambiente do Active Directory e os exibirá no console para sua confirmação e aprovação para uso com o sistema. As opções são aceitar todos os certificados descobertos automaticamente ou nenhum deles. Não há suporte para a aprovação parcial.

Após a aprovação no console, o sistema armazenará os certificados aprovados para uso posterior para todos os domínios da mesma floresta. Quando você realizar o processo de detecção automática com um domínio e registrar esse domínio no serviço e, mais tarde, estiver registrando outro domínio da mesma floresta, será necessário aceitar os certificados descobertos automaticamente exibidos no console, embora o domínio anterior da mesma floresta já esteja registrado. Esse fluxo fornecerá uma maneira de descobrir, no momento do novo registro de domínio, se novos certificados foram criados na floresta ou se os certificados foram excluídos no período entre o registro do domínio anterior e o próximo da mesma floresta.

O console fornece esse caminho de detecção automática nos seguintes locais:

- Na parte de BIND de Domínio do fluxo de registro de domínio do AD, na etapa de Protocolo. Quando o LDAPS é selecionado para o protocolo, a opção e o botão Detecção automática estão disponíveis para descobrir automaticamente os certificados e fazer com que você aprove seu uso.

- Na página de certificados AD, em . O console disponibiliza essa página quando o tenant tem pelo menos um domínio do AD registrado existente. A página exibe os certificados descobertos automaticamente para que você possa ver quais foram autorizados e para permitir que você limpe o conjunto excluindo certificados que não estão em uso.

Carregamento manual: CAs que não são da Microsoft ou são da Microsoft

Se você estiver usando uma autoridade de certificação que não seja da Microsoft para emitir certificados de controlador de domínio ou se estiver usando AADDS, que não oferece suporte a Autoridades de Certificação corporativas, o Horizon Universal Console fornecerá um caminho de carregamento manual para fornecer os certificados de CA ao sistema. Nesse caso, você deve carregar manualmente seus certificados de CA raiz e intermediários codificados por PEM usando o console.

Mesmo quando seu ambiente estiver usando CAs da Microsoft, você poderá optar por usar a forma de carregamento manual, se desejar.

Se você tiver publicado seus certificados de CA de terceiros, que não são da Microsoft, no seu domínio do Active Directory usando um utilitário como o certutil, o método de detecção automática funcionará para descobrir esses certificados de CA.

O console fornece esse caminho de carregamento manual para você nos seguintes locais:

- Na parte de BIND de Domínio do fluxo de registro de domínio do AD, na etapa de Protocolo. Quando o LDAPS é selecionado para o protocolo, a opção e o botão Carregar estão disponíveis para carregar os certificados.

- Na página Certificados AD, em . O console disponibiliza essa página quando o tenant tem pelo menos um domínio do AD registrado existente. Nessa página, use o botão Carregar para carregar cada certificado.

Verificações de revogação

O serviço executa verificações de revogação de certificado usando o que está definido nos certificados: URLs OCSP ou CRL http://. O serviço prefere a verificação por OCSP. Se o endpoint não estiver acessível, o serviço tentará normalmente uma verificação usando a CRL.

Há suporte para respostas OCSP agrupadas.

HTTP. As verificações de serviço não funcionarão se você não atender a esse requisito.

Novos certificados de CA emitidos: necessidade de atualizar o registro do domínio

Quando você emite um novo certificado de CA, assim que possível, deve atualizar o sistema para informá-lo desse certificado de CA recém-emitido. Use uma das maneiras a seguir para obter certificados de CA no sistema

- Quando o carregamento manual é usado no registro de domínio

- Assim que os certificados de CA forem recém-emitidos, você deverá carregá-los no sistema. Vá para e use Carregar.

- Quando a detecção automática é usada no registro de domínio

-

Ao ser usado esse método, o sistema detecta automaticamente a existência de tais certificados de CA recém-emitidos. Quando o sistema detecta novos certificados de CA, ele gera uma notificação e a exibe com a exibição de notificações padrão do console. Essa notificação tem o objetivo de alertá-lo sobre a necessidade de salvar novos certificados de CA no sistema. Para florestas de domínio, essa notificação é gerada para um domínio por floresta, em vez de para cada domínio na floresta, pois a atualização do registro de um domínio realizará a ação para todos os domínios da floresta.

Para atualizar o registro de domínio, inicie o assistente de BIND de Domínio do console e repita o processo de detecção automática com o botão Detecção automática na etapa Protocolo do assistente.

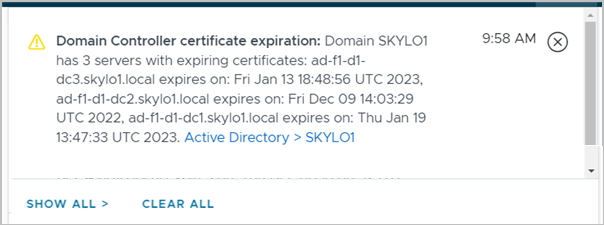

Quando os certificados de DC estiverem próximos da data de expiração: corrija o mais rápido possível

Quando o serviço detecta que os certificados do controlador de domínio (DC) estão se aproximando do tempo de expiração, uma notificação é criada e exibida no console com a exibição de notificações padrão do console. A primeira notificação aparece 21 dias antes do momento da expiração.

- Tome medidas corretivas para reemitir certificados de DC que estão prestes a expirar.

- Se a ação corretiva envolver a emissão de um novo certificado de CA, o novo certificado de CA deverá ser salvo no sistema antes que a CA seja usada para emitir um novo certificado de DC. As instruções sobre como salvar novos certificados de CA no sistema estão na seção anterior.

- Exemplo de notificação de certificados expirados

-

A captura de tela a seguir ilustra uma dessas notificações. Para florestas de domínio, essa notificação é gerada para um domínio por floresta, em vez de para cada domínio na floresta, pois a atualização de um domínio realizará a ação para todos os domínios da floresta. Clicar no hiperlink leva você para a configuração desse domínio, e você pode iniciar o assistente de BIND de Domínio lá.

Suporte para alternância entre LDAP e LDAPS

Quando seu tenant atende aos critérios desse recurso, conforme descrito na parte superior desta página, e depois de registrar um domínio do AD usando um protocolo, você pode usar o console para atualizar essa configuração de BIND de domínio existente para alternar para o outro protocolo. Por exemplo, quando tiver configurado o BIND de domínio para usar o protocolo LDAPS e precisar alternar para LDAP, ou vice-versa, você poderá ir para e editar as informações de BIND de domínio para selecionar o outro protocolo. Quando você começa a editar o BIND de Domínio, o console abre o assistente de BIND de Domínio. Em seguida, você conclui o assistente, inserindo as informações necessárias e percorrendo as etapas para fazer a alteração da escolha de protocolo atual para o outro.

Excluir certificados da coleção salva do serviço

O console exibe todos os certificados que estão atualmente salvos no serviço. Para dar a você a capacidade de limpar os certificados da tela do console que não são mais necessários, a página do console fornece uma ação Excluir nas exibições de certificados de Detecção automática e Carregado.

Assistente de BIND de Domínio quando seu tenant está ativado para o suporte LDAPS

Quando esse recurso estiver ativado, o fluxo de BIND de domínio na tela terá aparência diferente de quando não está ativado. Quando esse recurso está ativado, as etapas são as seguintes.

- Faça login no console em

https://cloud.horizon.vmware.com. - Se o seu tenant não tiver nenhum domínio do AD registrado, como quando o tenant e o primeiro pod forem novos, você iniciará o fluxo de BIND de domínio do único local que é acessível nessa situação: do console.

Se o seu tenant já tiver um domínio do AD registrado, de forma que o console permita acesso ao menu de páginas à esquerda, você poderá iniciar a inserção de informações de BIND de domínio acessando a página do console.

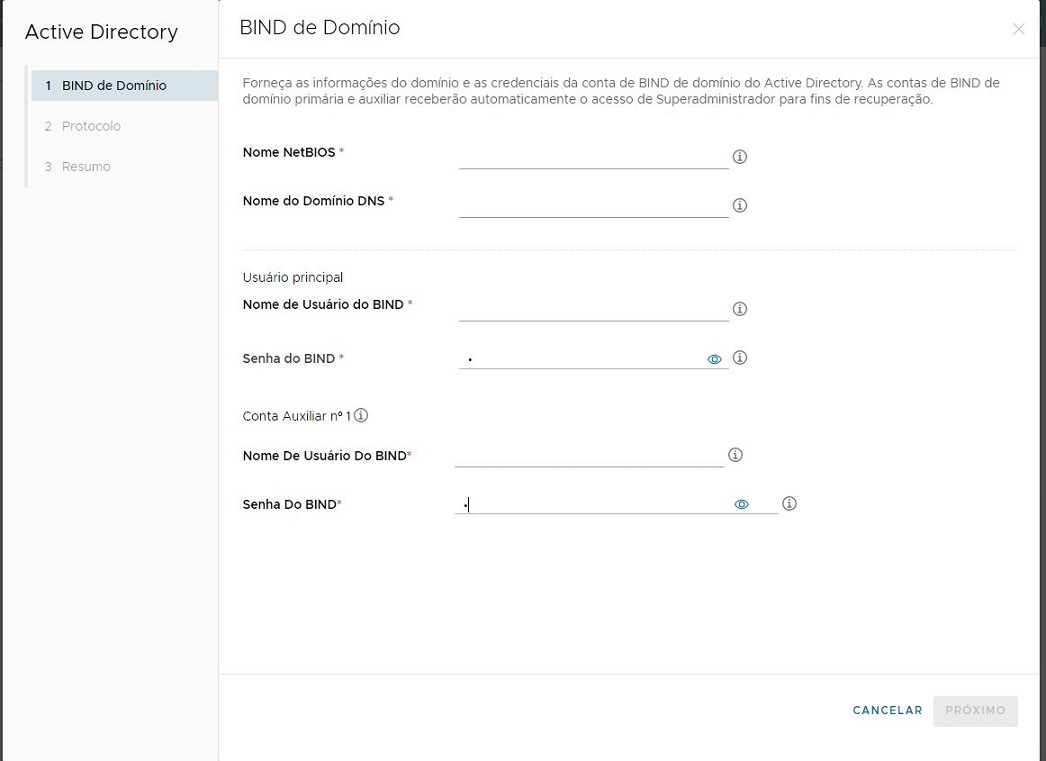

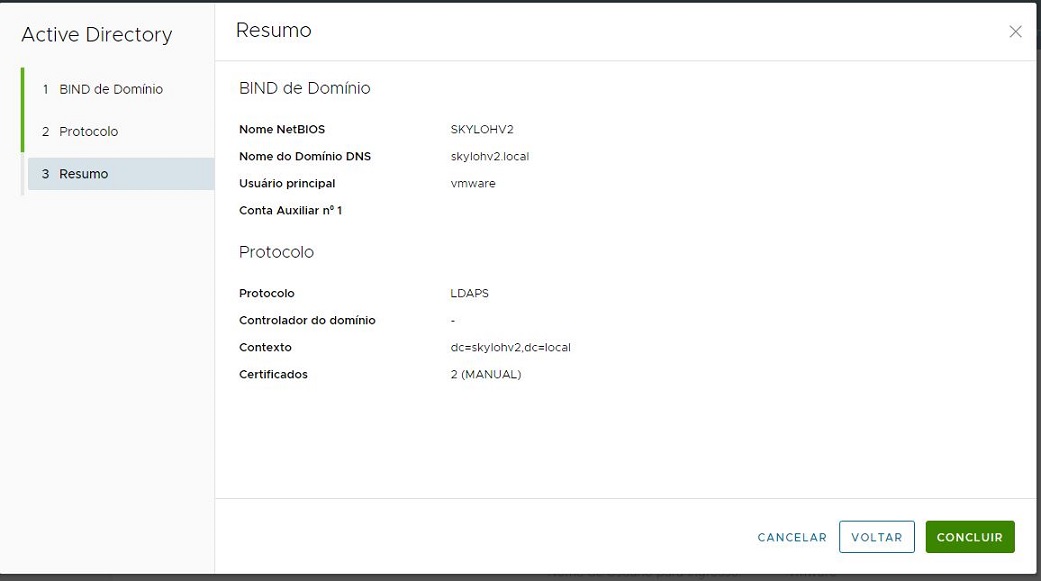

- Quando você executa a etapa 2, o assistente de BIND de Domínio é exibido. Este assistente tem três partes: BIND de Domínio, Protocolo e Resumo.

A captura de tela a seguir ilustra essa exibição e as três partes, começando com a parte de BIND de Domínio.

- Nesta primeira etapa do assistente, forneça as informações solicitadas e clique em Avançar para salvá-las e passar para a próxima etapa. Ao digitar o nome de cada conta de BIND, digite o nome da conta sem o nome de domínio, como o nome de logon do usuário, semelhante a

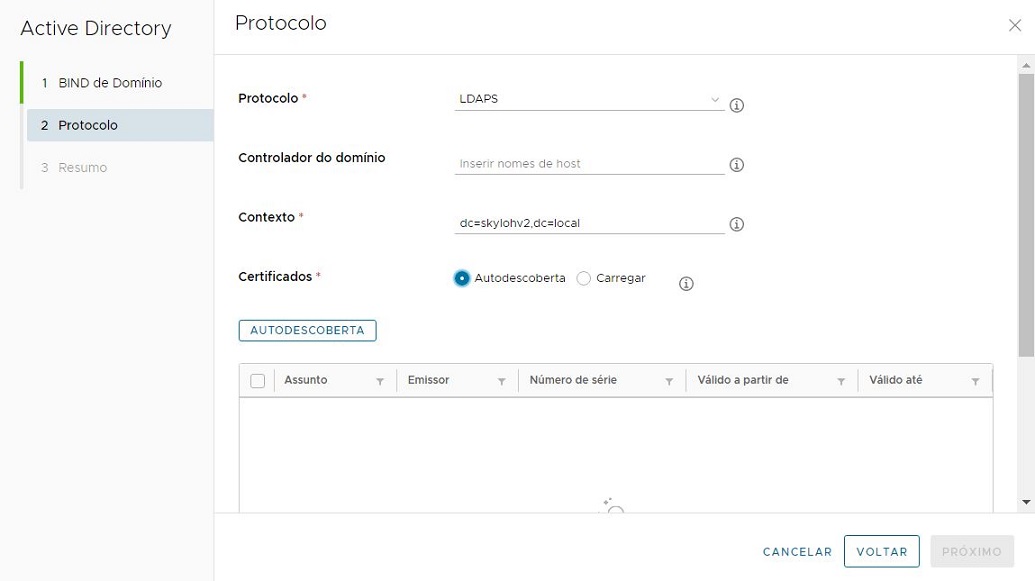

ouraccountname. Para obter informações sobre o que o serviço exige para essas contas de BIND de domínio, consulte Conta de BIND de domínio: características obrigatórias.Campo Descrição Nome NETBIOS O sistema exibe uma caixa de texto. Digite o nome NetBIOS para o domínio do AD para o qual o pod tem linha de visão. Normalmente, esse nome não contém um ponto. Para obter um exemplo de como localizar o valor a ser usado a partir do seu ambiente de domínio do Active Directory, consulte Obter o nome NETBIOS e as informações do nome de domínio DNS. Nome de Domínio DNS Digite o nome de domínio DNS totalmente qualificado do domínio do AD especificado para Nome do NETBIOS. Nome de Usuário do BIND e Senha do BIND Forneça as credenciais da conta de serviço de BIND de domínio para o serviço usar com o domínio selecionado. Conta Auxiliar n° 1 Nos campos Nome de usuário do BIND e Senha do BIND, digite uma conta de usuário no domínio a ser usado como conta de BIND LDAP auxiliar e a senha associada a ela. - Na etapa Protocolo, selecione o protocolo, opcionalmente forneça os controladores de domínio preferenciais que o serviço deve usar para se comunicar com o domínio do AD inserido na primeira etapa do assistente e informações adicionais. No contexto de um ambiente do AD configurado para LDAPS, você fornece os certificados de CA confiáveis nesta etapa do assistente.

A interface do usuário refletirá a seleção do Protocolo. A captura de tela a seguir ilustra a opção LDAPS e a seleção do botão de opção Detecção automática.

Esses campos estão todos no contexto do domínio do AD que você especificou na etapa anterior do assistente. A interface do usuário mudará dinamicamente com base em suas seleções.

Campo Descrição Protocolo Escolha LDAPS ou LDAP. Controlador do Domínio Opcional. Você pode usar essa caixa de texto para especificar uma lista separada por vírgulas dos DCs que você prefere que o serviço use para acessar o domínio do AD especificado na primeira etapa. Se essa caixa de texto for deixada em branco, o serviço usará qualquer controlador de domínio disponível para o domínio do AD. - Quando o LDAPS é selecionado como o protocolo, os DCs devem ser especificados usando seus nomes de host DNS totalmente qualificados.

- Quando o LDAP é selecionado como o protocolo, os endereços IP ou os nomes de host DNS totalmente qualificados podem ser usados.

Contexto Contexto de nomenclatura para o domínio do AD. Essa caixa de texto é preenchida automaticamente com base nas informações que foram especificadas para o Nome de Domínio DNS na etapa anterior do assistente. Certificados Disponível quando LDAPS é selecionado para o protocolo. Selecione como você fornecerá os certificados de CA ao sistema. Conforme descrito anteriormente nesta página, o sistema oferece suporte a estes dois métodos: - Detecção automática de certificados de CA. Consulte a seção Detecção automática: CAs da Microsoft mais acima nesta página de documentação para ver se o seu ambiente de domínio do AD oferece suporte ao uso desse método.

- Carregue manualmente os certificados de CA. Selecione esse método se o seu ambiente de domínio do AD não for compatível com o uso do método de detecção automática.

Depois de selecionar LDAPS para o protocolo e selecionar um dos botões de opção em Certificados, execute uma das seguintes etapas, dependendo do método selecionado para fornecer os certificados. Em ambos os casos, siga os prompts na tela à medida que a interface do usuário os exibe.

- Autodescoberta

- Clique em Detecção automática. Conforme descrito nas seções anteriores desta página, o sistema detecta os certificados da CA no ambiente especificado pelo domínio do AD e as informações do controlador de domínio que foram inseridas nos campos relevantes do assistente. Esses certificados de autoridade de certificação são exibidos na interface do usuário. Siga o fluxo na tela. A interface do usuário solicitará que você aceite todos os certificados descobertos. Você deve aceitar o conjunto de certificados descobertos antes que o assistente possa prosseguir para sua etapa final.

- Carregar

- Com esse método, você deve carregar manualmente seus certificados de autoridade de certificação raiz e intermediários codificados por PEM. Clique em Carregar para carregar os arquivos de certificado de CA do seu sistema local. A interface do usuário aceitará apenas arquivos com uma extensão de arquivo PEM.

Quando você vir que o botão Avançar do assistente está pronto para ser clicado, clique nele para ir para a etapa final.

- Na etapa Resumo, revise as informações e, quando estiver satisfeito, clique em Concluir.

A captura de tela a seguir ilustra o resumo quando o método de carregamento foi usado para fornecer os certificados na etapa anterior. Oito (8) certificados foram carregados neste exemplo.

No final desse fluxo, a configuração de BIND de domínio para o domínio do AD agora é salva no sistema.

Se você executou o fluxo acima como parte do registro do primeiro domínio do AD para o seu novo tenant do Horizon Cloud, a interface do usuário solicitará que você conclua o fluxo de Ingresso no Domínio e o fluxo Adicionar Administradores. Para obter as informações sobre esses dois fluxos, consulte as seções intituladas Ingresso no Domínio e Adicionar Função de Superadministrador em Realizar seu primeiro registro de domínio do Active Directory.

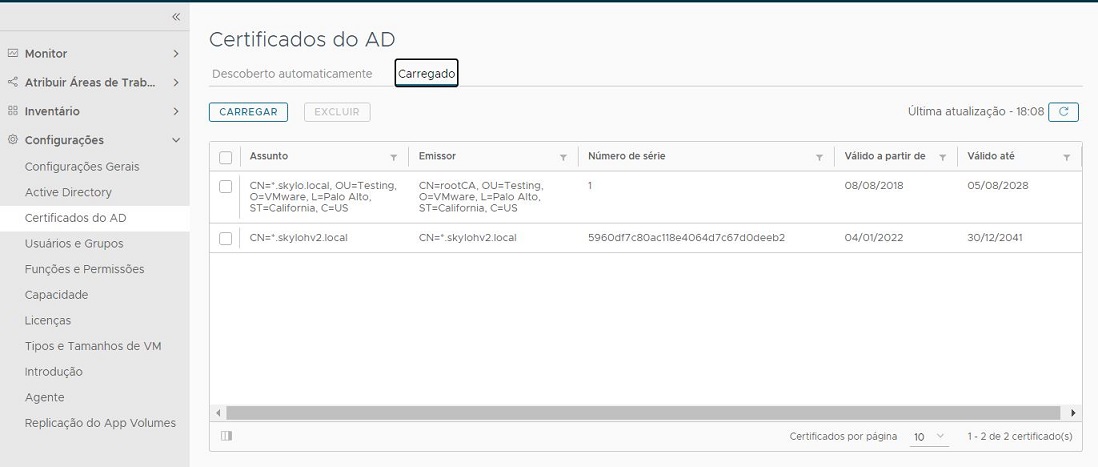

Página de certificados do AD

Depois que os certificados são salvos no sistema, o console os exibe na página Certificados do AD. Você pode usar essa página para ver quais certificados de CA estão salvos no sistema e para excluir certificados que você sabe que não estão mais em uso. Apenas para fins ilustrativos, a captura de tela a seguir descreve o caso em que um administrador carregou certificados no sistema.