Essa página aplica-se às implantações do Horizon Cloud Service de primeira geração. Esta página descreve o fluxo de trabalho de várias etapas para configurar as informações de domínio do Active Directory que são necessárias para desbloquear os recursos de gerenciamento do Horizon Universal Console de primeira geração.

Conclua esse fluxo de registro desbloqueia todos os recursos de gerenciamento do console apropriados para o ambiente do tenant de primeira geração.

Finalidade

As boas práticas são concluir esse fluxo de trabalho imediatamente ou logo após o primeiro pod ser adicionado à frota de pods do tenant, seja esse pod uma implantação do Horizon Cloud on Microsoft Azure, seja ele uma implantação de um pod do Horizon com o Horizon Cloud Connector.

O motivo pelo qual a conclusão consiste em boas práticas é porque esse fluxo de trabalho desbloqueará os recursos de gerenciamento do console. Até que o tenant tenha pelo menos um domínio do Active Directory configurado, quase todos os recursos de gerenciamento do console ficarão esmaecidos e bloqueados.

Visão geral de alto nível

O fluxo de trabalho geral de registro de domínio tem esta sequência de alto nível.

- Em cloud.horizon.vmware.com, siga os prompts na tela para fazer login no console. No console, inicie o fluxo de trabalho de configuração do Active Directory.

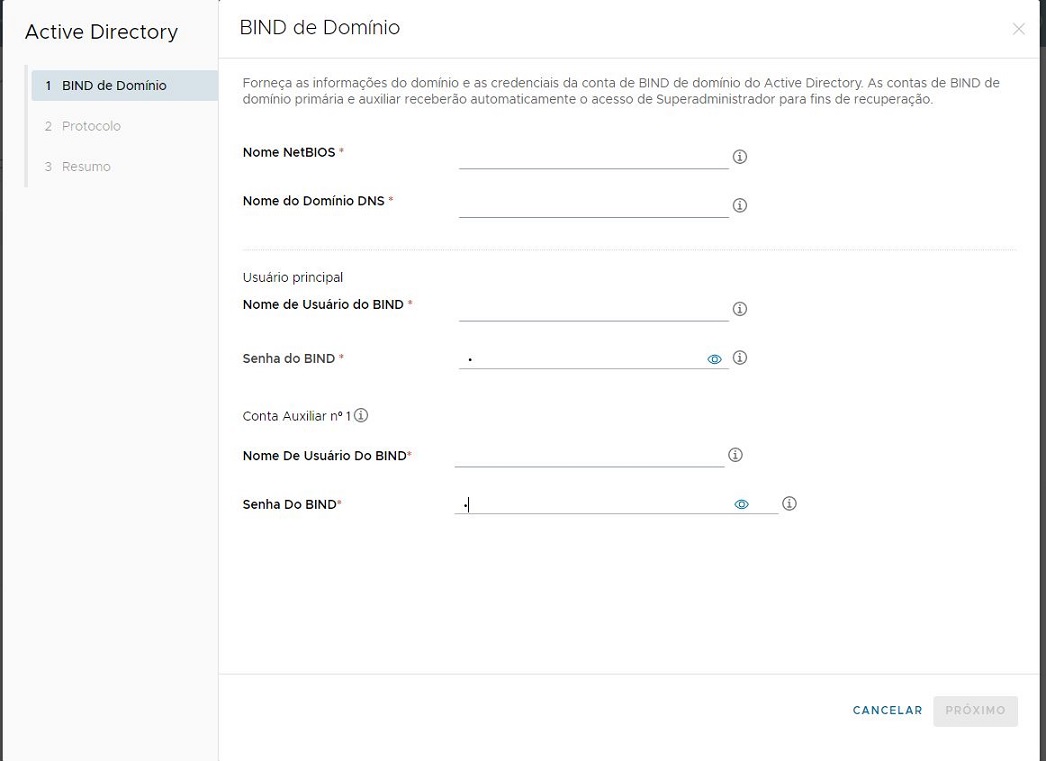

- Para a etapa de BIND de domínio, você especifica as informações relacionadas a nome de domínio do Active Directory, as informações relacionadas ao protocolo e as credenciais de uma conta de serviço de BIND de domínio que seu tenant possa usar para consultar o domínio do Active Directory. Devem ser especificadas uma conta primária e uma auxiliar. Para obter informações sobre as exigências do Horizon Cloud para essa conta de BIND de domínio, consulte Conta de BIND de domínio: características obrigatórias.

- As informações de ingresso no domínio são necessárias a uma implantação do Horizon Cloud on Microsoft Azure. Nessa etapa, você fornece o endereço IP para o servidor DNS que permitirá que o serviço resolva os nomes de máquina para seu tenant, a unidade organizacional (UO) padrão em que deseja que as máquinas de sessão única e de várias sessões provisionadas por pod (VMs) sejam criadas e as credenciais de uma conta de serviço de ingresso no domínio que o tenant pode usar para ingressar essas VMs no domínio do Active Directory. Dentre elas estão as VMs importadas, as instâncias de RDSH do farm e as instâncias de área de trabalho VDI, entre outras. Para obter informações sobre os requisitos do tenant para essa conta de ingresso no domínio, consulte Conta de ingresso no domínio: características obrigatórias.

Se o primeiro pod do seu tenant for um tipo de pod do Servidor de Conexão do Horizon, você poderá optar por ignorar a inserção das informações da conta de ingresso no domínio, e os serviços de plano de nuvem para esses pods funcionarão bem. No entanto, se você optar por fazer isso e, posteriormente, adicionar uma implantação de pod do Horizon Cloud a esse mesmo tenant e esse pod provisionar recursos para usuários finais no mesmo domínio, lembre-se de configurar as informações de ingresso no domínio depois de implantar esse pod. O console não notifica automaticamente que as informações de ingresso no domínio não estão configuradas após a implantação de um pod do Horizon Cloud.

- Na etapa final Adicionar Administrador do fluxo de trabalho, você atribui a função de Horizon Cloud Superadministrador a um grupo de domínio do Active Directory.

- Depois que você salvar as informações do administrador, o console fará o logout automaticamente. Essa etapa garante que apenas os administradores no grupo de domínio identificado na etapa anterior tenham permissão para acessar os recursos de gerenciamento do console.

Quando o fluxo de trabalho for concluído para um domínio do Active Directory, mais tarde você poderá configurar domínios adicionais do Active Directory, conforme apropriado para as necessidades de sua organização.

Principais considerações

- Você deve concluir todo esse fluxo de trabalho para pelo menos um domínio a fim de poder ir para outras páginas no console. Os serviços principais estarão bloqueados até você conclua essas tarefas.

- A conclusão da etapa do fluxo de trabalho de atribuição da função de Superadministrador a um grupo de domínio do Active Directory é um requisito para o uso compatível dos recursos do console. Se você cancelar o assistente antes de concluir essa etapa, reabra o assistente Registrar Active Directory clicando no botão Configurar na página Como começar do console e conclua a atribuição de função.

- A partir da versão de serviço v2202, o uso de LDAPS tem suporte para implantações do Horizon Cloud on Microsoft Azure. Para esse uso, seu tenant deve estar explicitamente ativado para ele, e o primeiro pod do tenant e os pods subsequentes devem estar executando o nível de manifesto da versão v2201. Consulte Suporte ao Horizon Cloud on Microsoft Azure e LDAPS para obter detalhes.

- Os grupos de distribuição não são compatíveis, mesmo se estiverem aninhados em um grupo de segurança. Ao criar grupos do Active Directory, marque sempre Segurança para Tipo de grupo.

- As contas de BIND de domínio principais e auxiliares sempre recebem a função de Superadministrador, que concede todas as permissões para executar ações de gerenciamento no console. Certifique-se de que suas contas de BIND de domínio especificadas não estejam acessíveis para os usuários que você não deseja que tenham permissões de superadministrador.

- Verifique se o desalinhamento do relógio do servidor Active Directory é inferior a 4 minutos. Começando com o manifesto 2474.x, o sistema verificará se o relógio do servidor Active Directory registrado é inferior a 4 minutos. Se esse desalinhamento for superior a 4 minutos, a detecção do servidor de domínio do sistema falhará com a exceção "O desalinhamento do relógio é muito grande". As solicitações de conexão da área de trabalho do usuário final poderão ser afetadas se a descoberta do servidor de domínio do sistema falhar.

- Pensando no futuro, lembre-se de que, se você planejar adicionar implantações de pods à frota de pods desse tenant, esses pods precisarão ter linha de visão para esse mesmo domínio do Active Directory no momento em que você se conectar ou implantar esses pods.

- Além disso, devido a um problema conhecido, ao conectar pods do Horizon usando o Horizon Cloud Connector, poderão ocorrer resultados inesperados se você não concluir esse processo de registro de domínio do Active Directory para o primeiro pod antes de tentar executar o fluxo de trabalho de emparelhamento na nuvem do conector para os pods subsequentes. Mesmo que o fluxo de trabalho de emparelhamento na nuvem permita que você o execute para vários pods antes de concluir o primeiro registro de domínio do Active Directory no Horizon Cloud, se você ainda não tiver concluído o primeiro registro de domínio antes de executar esse processo de emparelhamento na nuvem no próximo pod, o processo de registro de domínio poderá falhar. Nesse caso, primeiro você precisará usar Desconectar no portal de configuração do Horizon Cloud Connector para remover a conexão entre cada um dos pods conectados à nuvem, até restar um único pod conectado à nuvem. Em seguida, remova o registro do Active Directory com falha, conclua o processo de registro de domínio para esse único pod conectado à nuvem e execute novamente o fluxo de trabalho do Horizon Cloud Connector nos pods subsequentes.

Antes de executar o fluxo de trabalho no console

- Verifique se o primeiro pod foi implantado com êxito. A seção Como Começar do console indica se o primeiro pod foi implantado com êxito, exibindo um ícone com marca de seleção verde (

).

). - Obtenha o nome NetBIOS do domínio do Active Directory e o nome de domínio DNS para o domínio que você está registrando. Você fornecerá esses valores na janela Registrar Active Directory do console na primeira etapa deste fluxo de trabalho. Para obter um exemplo de como localizar esses valores, consulte Obter o nome NETBIOS e as informações do nome de domínio DNS. Observe que você inserirá o nome da conta nos campos, como

ouraccountname, como o nome de logon do usuário sem o nome de domínio. - Obtenha informações válidas prontas para serem inseridas nos campos obrigatórios do console para as contas de BIND de domínio primárias e auxiliares necessárias e para a conta de ingresso no domínio. Verifique se essas contas existem no domínio e cumprem os requisitos descritos em Contas de serviço que o Horizon Cloud requer para suas operações. Como parte do fluxo de trabalho do console, o serviço validará as informações da conta que você inserir.

- Para evitar que a etapa da conta de ingresso no domínio falhe, certifique-se de que a infraestrutura do Active Directory esteja sincronizada com uma fonte de horário precisa. Tal falha pode exigir que você entre em contato com o Suporte da VMware para obter assistência. Se a etapa de bind de domínio for bem-sucedida, mas a etapa de ingresso no domínio falhar, você poderá tentar redefinir o domínio e, em seguida, investigar se você precisa ajustar a fonte de horário. Para redefinir o domínio, consulte as etapas em Remover o registro de domínio do Active Directory.

Fazer login e iniciar o fluxo de trabalho

- Faça login no console navegando até a URL do portal do Horizon Universal Console em https://cloud.horizon.vmware.com/.

"Essa URL redireciona para a tela de login do VMware Cloud Services, conforme ilustrado na captura de tela a seguir." Faça login usando as credenciais que estão associadas ao seu tenant do Horizon Cloud. Siga o fluxo na tela.

Se você ainda não aceitou os termos de serviço usando as credenciais, uma caixa de notificação dos termos de serviço é exibida depois que você clica no botão Login. Aceite os termos de serviço para continuar.

Quando seu login for autenticado com êxito, o console será aberto e exibirá a página Como começar.

- Na página de Introdução, expanda a seção Configurações Gerais se ela já não estiver expandida.

- No Active Directory, clique em Configurar.

O console exibe uma janela que é o início do fluxo de trabalho de registro do Active Directory. A aparência dessa janela variará dependendo de o tenant estar começando com um tipo de pod do Servidor de Conexão do Horizon ou com uma implantação do Horizon Cloud on Microsoft Azure.

BIND de domínio: pod do Servidor de Conexão do Horizon

Forneça as informações solicitadas na janela do console e clique em BIND de domínio para salvá-las. Ao digitar o nome de cada conta de BIND, digite o nome da conta sem o nome de domínio, como o nome de logon do usuário, semelhante a ouraccountname.

| Campo | Descrição |

|---|---|

| Nome NETBIOS | O console exibe um menu de seleção preenchido com os nomes de todos os domínios do Active Directory que o pod do Horizon pode ver. Selecione o domínio do Active Directory que você deseja registrar primeiro. |

| Nome de Domínio DNS | Somente leitura. O console exibe automaticamente o nome de domínio DNS totalmente qualificado para o domínio do Active Directory selecionado para o Nome NETBIOS. |

| Protocolo | Exibe automaticamente LDAP, o protocolo com suporte para esse tipo de pod. |

| Nome de Usuário do BIND e Senha do BIND | Forneça as credenciais da conta de serviço de BIND de domínio para o serviço usar com o domínio selecionado. |

| Conta Auxiliar n° 1 | Nos campos Nome de usuário do BIND e Senha do BIND, digite uma conta de usuário no domínio a ser usado como conta de BIND LDAP auxiliar e a senha associada a ela. |

| Propriedades avançadas | A menos que você altere os padrões, o serviço usará os valores padrão conforme exibidos no console.

|

BIND de domínio: implantação do Horizon Cloud on Microsoft Azure

Forneça as informações solicitadas na janela do console e clique em BIND de domínio para salvá-las. Ao digitar o nome de cada conta de BIND, digite o nome da conta sem o nome de domínio, como o nome de logon do usuário, semelhante a ouraccountname.

| Campo | Descrição |

|---|---|

| Nome NETBIOS | O sistema exibe uma caixa de texto. Digite o nome NetBIOS para o domínio do AD para o qual o pod tem linha de visão. Normalmente, esse nome não contém um ponto. Para obter um exemplo de como localizar o valor a ser usado do seu ambiente de domínio do Active Directory, consulte Obter o nome NETBIOS e as informações do nome de domínio DNS. |

| Nome de Domínio DNS | Digite o nome de domínio DNS totalmente qualificado do domínio do AD especificado para Nome do NETBIOS. |

| Protocolo | Exibe automaticamente LDAP, o protocolo com suporte para esse tipo de pod. |

| Nome de Usuário do BIND e Senha do BIND | Forneça as credenciais da conta de serviço de BIND de domínio para o serviço usar com o domínio selecionado. |

| Conta Auxiliar n° 1 | Nos campos Nome de usuário do BIND e Senha do BIND, digite uma conta de usuário no domínio a ser usado como conta de BIND LDAP auxiliar e a senha associada a ela. |

| Propriedades avançadas | Opcional. A menos que você altere os padrões, o serviço usará os valores padrão conforme exibidos no console.

|

A captura de tela a seguir ilustra a janela Registrar Active Directory quando seu primeiro pod conectado à nuvem está no Microsoft Azure. Os campos têm valores para um exemplo de domínio do Active Directory com o nome do NetBIOS do ENAUTO e o nome do domínio DNS do ENAUTO.com.

Ingresso no Domínio

Quando a etapa de BIND de domínio for bem-sucedida, o console exibirá automaticamente a caixa de diálogo Ingresso no Domínio. Para as credenciais da conta, use uma conta do Active Directory que siga as diretrizes para a conta de ingresso no domínio descrita nos pré-requisitos.

As boas práticas consistem em preencher os campos obrigatórios nessa etapa do assistente. Embora nesta versão a conta de ingresso em domínio seja usada principalmente para operações do sistema envolvendo VMs localizadas em pods no Microsoft Azure, a conclusão dessa etapa garante que o console solicite que você conclua a etapa subsequente de concessão da função de Superadministrador.

- Na caixa de diálogo Ingresso no Domínio, forneça as informações necessárias.

Opção Descrição IP do servidor DNS principal O endereço IP do servidor DNS primário a ser utilizado pelo Horizon Cloud para resolver nomes de máquinas. Para um pod bi Microsoft Azure, esse DNS deve ser capaz de resolver os nomes de máquina dentro da sua nuvem do Microsoft Azure, bem como resolver nomes externos.

IP do servidor DNS secundário (Opcional) IP de um servidor DNS secundário UO padrão Unidade organizacional (UO) do Active Directory que você deseja que seja usada pelas máquinas virtuais relacionadas à área de trabalho do pod, como VMs importadas, VMs RDSH de farm e instâncias de área de trabalho VDI. Uma OU do Active Directory tem o formato OU=NestedOrgName, OU=RootOrgName,DC=DomainComponent. O padrão do sistema éCN=Computers. Você pode alterar o padrão para atender às suas necessidades, comoCN=myexample.Observação: Para obter uma descrição dos nomes de organização aninhada, consulte Considerações para o uso de unidades organizacionais aninhadas do Domínio do Active Directory. Cada UO individual inserida deve ter 64 caracteres ou menos, sem contar a parte OU = da sua entrada. A Microsoft limita uma UO individual para 64 caracteres ou menos. Um caminho de UO que tem mais de 64 caracteres, mas sem um UO individual que tenha mais de 64 caracteres, é válido. No entanto, cada UO individual deve ter 64 caracteres ou menos.Nome de usuário de ingresso e Senha de ingresso Conta de usuário no Active Directory que possui permissões para ingressar nos computadores daquele domínio do Active Directory. Forneça o nome de usuário e a senha associada. Observação: Forneça somente o nome de usuário. Não inclua o nome de domínio aqui.Nome de usuário de ingresso auxiliar e Senha de ingresso auxiliar Opcional. Especifique uma conta auxiliar de ingresso no domínio. Se a conta de ingresso em domínio principal especificada ficar inacessível, o sistema usará a conta auxiliar de ingresso em domínio para essas operações em pods no Microsoft Azure que exigem ingresso em domínio, como importar VMs de imagens, criar instâncias RDSH de farm, criar instâncias de área de trabalho VDI e assim por diante.

Utilize uma conta do Active Directory que siga as mesmas diretrizes para a conta primária de ingresso no domínio descrita nos pré-requisitos. Certifique-se de que essa conta auxiliar de ingresso no domínio tenha um tempo de expiração diferente do da conta principal de ingresso no domínio, a menos que ambas as contas estejam com a opção Nunca Expira definida. Se ambas as contas primárias e auxiliares de ingresso no domínio expirarem ao mesmo tempo, as operações do sistema para selamento de imagens e provisionamento de VMs RDSH de farm e VMs de área de trabalho VDI falharão.

Se você não adicionar uma conta auxiliar de ingresso no domínio nesse momento, poderá adicionar uma conta mais tarde. Se você a adicionar agora, poderá atualizá-la ou removê-la mais tarde. Apenas uma conta auxiliar de ingresso no domínio pode ser adicionada.

- Clique em Salvar.

Quando a etapa de ingresso no domínio for bem-sucedida, a caixa de diálogo Adicionar Administrador será exibida, e você deverá continuar com a etapa para adicionar a função de Superadministrador ao grupo de administradores no domínio do AD.

Importante: Se a etapa de ingresso em domínio falhar, o processo de registro não estará totalmente concluído. Se essa situação ocorrer, siga as etapas em Remover o registro de domínio do Active Directory e comece novamente na etapa 4.

Adicionar função de Superadministrador a um grupo do AD

- Na caixa de diálogo Adicionar Administrador, use a função de pesquisa do Active Directory para adicionar o grupo de administradores do Active Directory que você deseja que realize ações de gerenciamento em seu ambiente utilizando este console. Essa atribuição assegura que pelo menos uma das contas de usuário do seu domínio do Active Directory tenha permissões para fazer login no console agora que o domínio do Active Directory está configurado para essa conta do cliente.

- Clique em Salvar.

Quando você clica em Salvar, o sistema o desconecta automaticamente. Observe que você registrou o pod com seu domínio Active Directory. O sistema exigirá que você faça login novamente para impor o uso de uma conta do Active Directory juntamente com suas credenciais da conta da VMware. Por exemplo, desta vez, você faz login com suas credenciais da conta da VMware e, em seguida, com as credenciais de conta do Active Directory de um usuário que esteja no grupo do Active Directory ao qual você atribuiu a função de Superadministrador.

Resultados da conclusão do processo

Quando todas as etapas do assistente forem concluídas, os seguintes itens estarão em vigor:

- O domínio do Active Directory está configurado na camada da nuvem como o primeiro domínio do Active Directory configurado na nuvem associado a essa conta de cliente do Horizon Cloud.

- O Horizon Cloud tem a conta de ingresso no domínio necessária para as operações do sistema que envolvem o ingresso de máquinas virtuais nesse domínio, para os pods do Horizon Cloud.

- As atividades de gerenciamento no console estão acessíveis agora.

- O fluxo de login ao fazer login no console é alterado, agora que o tenant do Horizon Cloud tem seu primeiro domínio do Active Directory registrado. Para obter uma visão geral do fluxo de login, consulte Sobre a autenticação em um ambiente de tenant do Horizon Cloud.

- Os usuários do grupo ao qual você concedeu a função de Superadministrador poderão acessar o console e executar atividades de gerenciamento quando fizerem login usando as credenciais da conta da VMware associadas. Para habilitar esses administradores a usarem suas próprias credenciais da conta da VMware para se autenticarem no Horizon Cloud, conclua as etapas descritas em Atribua funções administrativas aos indivíduos da sua organização para que façam login e executem ações em seu ambiente de tenant do Horizon Cloud usando o Horizon Universal Console.

- As contas de usuário do domínio do Active Directory registrado podem ser selecionadas para atribuições que envolvam recursos de pods no Microsoft Azure.

- Os recursos de help desk do console podem ser usados com contas de usuário desse domínio do Active Directory registrado.

O que fazer agora

A partir desse momento, você normalmente executa as tarefas a seguir:

- Adicionar contas de BIND auxiliares adicionais a essa configuração de domínio do Active Directory. Se a conta de BIND primária que você especificou se tornar inacessível, o sistema utilizará a conta de BIND auxiliar para se conectar ao Active Directory. Ter uma conta de BIND auxiliar evita o bloqueio do acesso dos seus usuários ao console em situações em que a conta de BIND primária está inacessível no domínio do Active Directory. Consulte Adicionar mais contas de BIND auxiliares para um domínio do Active Directory configurado na nuvem no Horizon Cloud.

- Conceder acesso a usuários adicionais para administrar o seu ambiente. Primeiro adicione suas contas da VMware com funções associadas do Horizon Cloud e atribua a função apropriada do Active Directory à função do Horizon Cloud apropriada. Consulte Atribua funções administrativas aos indivíduos da sua organização para que façam login e executem ações em seu ambiente de tenant do Horizon Cloud usando o Horizon Universal Console e Atribuir funções a grupos do Active Directory que controlam quais áreas do Horizon Universal Console são ativadas para indivíduos nesses grupos após a autenticação em seu ambiente de tenant do Horizon Cloud.

- Continue com as etapas do Assistente de Introdução. Consulte Horizon Cloud Assistente de Introdução: visão geral.

- Navegue até o Dashboard e outras áreas do console para explorar ou realizar outras tarefas de gerenciamento. Consulte Tenants de primeira geração: tour do Horizon Universal Console de primeira geração.

- Se você possui domínios adicionais do Active Directory com usuários aos quais deseja conceder acesso de gerenciamento ao console ou usuários finais aos quais deseja oferecer atribuições, também é possível registrar esses domínios do Active Directory. Consulte Registrar domínios do Active Directory adicionais como domínios do Active Directory configurados na nuvem com seu ambiente de tenant do Horizon Cloud.

- Atribua a função de administrador de demonstração aos usuários nesse domínio aos quais deseja conceder o acesso somente leitura ao console. Consulte Práticas recomendadas sobre os dois tipos de funções que você concede às pessoas para que usem o console para trabalhar em seu ambiente de Horizon Cloud e Atribuir funções a grupos do Active Directory que controlam quais áreas do console são ativadas para indivíduos nesses grupos depois que eles se autenticam em seu ambiente de tenant do Horizon Cloud.