Depois de ativar o VMware Identity Services para o tenant do Workspace ONE, configure a integração ao Microsoft Entra ID.

- No assistente de Introdução do VMware Identity Services. clique em Iniciar na etapa 2, Integrar um Provedor de Identidade Baseado no SCIM 2.0.

- Clique em Configurar no cartão do Microsoft Entra ID.

- Siga o assistente para configurar a integração ao Microsoft Entra ID.

Etapa 1: criar um diretório

Como a primeira etapa na configuração do provisionamento de usuários e da federação de identidade com o VMware Identity Services, crie um diretório no console do Workspace ONE Cloud para usuários e grupos provisionados por meio de seu provedor de identidade.

Procedimento

O que Fazer Depois

Configure o provisionamento de usuários e grupos.

Etapa 2: Configurar o provisionamento de usuários e grupos

Antes de criar um diretório no VMware Identity Services, configure o provisionamento de usuários e grupos. Você inicia o processo no VMware Identity Services gerando as credenciais do administrador necessárias para o provisionamento e, em seguida, cria um aplicativo de provisionamento no Microsoft Entra ID para provisionar usuários e grupos para o Workspace ONE.

Pré-requisitos

Você tem uma conta de administrador no Microsoft Entra ID com os privilégios necessários para configurar o provisionamento.

Procedimento

O que Fazer Depois

Retorne ao console do Workspace ONE Cloud para continuar com o assistente do VMware Identity Services.

Etapa 3: mapear atributos de usuário do SCIM

Mapeie os atributos do usuário para sincronizar do Microsoft Entra ID com os serviços do Workspace ONE. No centro de administração do Microsoft Entra, adicione os atributos de usuário do SCIM e mapeie-os para atributos do Microsoft Entra ID. No mínimo, sincronize os atributos que o VMware Identity Services e os serviços do Workspace ONE exigem.

O VMware Identity Services e os serviços do Workspace ONE exigem os seguintes atributos de usuário do SCIM:

| Atributo do Microsoft Entra ID | Atributo de Usuário do SCIM (Obrigatório) |

|---|---|

| userPrincipalName | userName |

| emails[type eq "work"].value | |

| givenName | name.givenName |

| surname | name.familyName |

| objectId | externalId |

| Switch([IsSoftDeleted], , "False", "True", "True", "False") | ativo |

Para obter mais informações sobre esses atributos e como eles são mapeados para atributos do Workspace ONE, consulte Mapeamento de atributos do usuário para o VMware Identity Services.

Além dos atributos necessários, você pode sincronizar atributos opcionais e atributos personalizados. Para obter a lista de atributos opcionais e personalizados com suporte, consulte Mapeamento de atributos do usuário para o VMware Identity Services.

Procedimento

O que Fazer Depois

Retorne ao console do Workspace ONE Cloud para continuar com o assistente do VMware Identity Services.

Etapa 4: selecione o protocolo de autenticação

No console do Workspace ONE Cloud, selecione o protocolo a ser usado para autenticação federada. O VMware Identity Services oferece suporte aos protocolos OpenID Connect e SAML.

Procedimento

O que Fazer Depois

Configure o VMware Identity Services e o provedor de identidade para autenticação federada.

Etapa 5: configurar a autenticação

Para configurar a autenticação federada com o Microsoft Entra ID, configure um aplicativo OpenID Connect ou SAML no Microsoft Entra ID usando os metadados do provedor de serviços do VMware Identity Services e configure o VMware Identity Services com os valores do aplicativo.

OpenID Connect

Se você tiver selecionado OpenID Connect como o protocolo de autenticação, siga estas etapas.

- Na etapa 5, Configurar o OpenID Connect, do assistente do VMware Identity Services, copie o valor URI de Redirecionamento.

Você precisará desse valor para a próxima etapa ao criar um aplicativo OpenID Connect no centro de administração do Microsoft Entra.

- No centro de administração do Microsoft Entra, navegue até .

- Clique em Novo Registro.

- Na página Registrar um aplicativo, digite um nome para o aplicativo.

- Para URI de Redirecionamento, selecione Web e copie e cole o valor de URI de Redirecionamento copiado da seção Configurar o OpenID Connect do assistente do VMware Identity Services.

Por exemplo:

- Clique em Registrar.

É exibida uma mensagem O aplicativo name foi criado com êxito.

- Crie um segredo de cliente para o aplicativo.

- Clique no link Credenciais do Cliente: adicionar um certificado ou segredo.

- Clique em + Novo segredo do cliente.

- No painel Adicionar um segredo do cliente, digite uma descrição e o período de expiração do segredo.

- Clique em Adicionar.

O segredo é gerado e exibido na guia Segredos do cliente.

- Copie o valor secreto clicando no ícone de cópia ao lado dele.

Se você sair da página sem copiar o segredo, terá que gerar um novo segredo.

Você digitará o segredo no assistente do VMware Identity Services em uma etapa posterior.

- Conceda permissões para que o aplicativo chame as APIs do VMware Identity Services.

- Em Gerenciar, selecione Permissões de API.

- Clique em Dar ao administrador consentimento para a organização e clique em Sim na caixa de confirmação.

- Copie o ID do cliente.

- No painel esquerdo na página do aplicativo, selecione Visão geral.

- Copie o valor de ID do aplicativo (cliente).

Você digitará o ID do cliente no assistente do VMware Identity Services em uma etapa posterior.

- Copie o valor do documento de metadados do OpenID Connect.

- Na página Visão geral do aplicativo, clique em Endpoints.

- No painel Endpoints, copie o valor de Documento de metadados do OpenID Connect.

Você digitará o ID do cliente no assistente do VMware Identity Services na próxima etapa.

- Retorne ao assistente do VMware Identity Services no console do Workspace ONE Cloud e conclua a configuração na seção Configurar o OpenID Connect.

ID do aplicativo (cliente) Cole o valor da ID do aplicativo (cliente) que você copiou do aplicativo Microsoft Entra ID OpenID Connect. Segredo do Cliente Cole o segredo do cliente que você copiou do aplicativo Microsoft Entra ID OpenID Connect. URL de Configuração Cole o valor do documento de metadados do OpenID Connect que você copiou do aplicativo Microsoft Entra ID OpenID Connect. Atributo de Identificador de Usuário do OIDC O atributo de e-mail é mapeado para o atributo Workspace ONE para pesquisas de usuários. Atributo do identificador do usuário do Workspace ONE Especifique o atributo do Workspace ONE para mapear para o atributo OpenID Connect para pesquisas de usuário. - Clique em Concluir para concluir a configuração da integração entre o VMware Identity Services e o Microsoft Entra ID.

SAML

Se você tiver selecionado SAML como o protocolo de autenticação, siga estas etapas.

- Obtenha os metadados do provedor de serviços no console do Workspace ONE Cloud.

Na etapa 5, Configurar Logon Único de SAML, do assistente do VMware Identity Services, copie ou baixe os metadados do provedor de serviço SAML.

Observação: Ao usar o arquivo de metadados, você não precisa copiar e colar os valores de ID de Entidade, URL de Logon Único e Certificado de Assinatura individualmente. - Configure o aplicativo no Microsoft Entra ID.

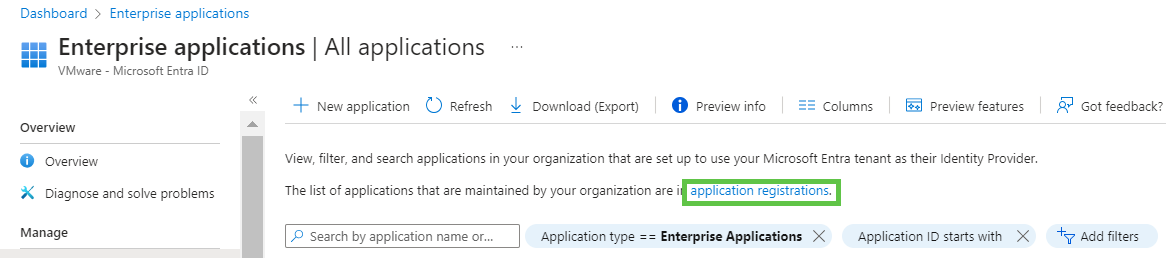

- No centro de administração do Microsoft Entra, selecione Aplicativos empresariais no painel esquerdo.

- Procure e selecione o aplicativo de provisionamento que você criou em Etapa 2: Configurar o provisionamento de usuários e grupos.

- No menu Gerenciar, selecione Logon único.

- Selecione SAML como o método de logon único.

- Clique em Carregar arquivo de metadados, selecione o arquivo de metadados que você copiou do console do Workspace ONE Cloud e clique em Adicionar.

- No painel Configuração de SAML Básico, verifique os seguintes valores:

- O valor de Identificador (ID da Entidade) deve corresponder ao ID da Entidade exibido na etapa 5 do assistente do VMware Identity Services.

Por exemplo: https://yourVMwareIdentityServicesFQDN/SAAS/API/1.0/GET/metadata/sp.xml

- O valor de URL de Resposta (URL do Serviço do Consumidor de Declaração) deve corresponder ao valor de URL de Logon Único exibido na etapa 5 do assistente do VMware Identity Services.

Por exemplo: https://yourVMwareIdentityServicesFQDN/SAAS/auth/saml/response

- O valor de Identificador (ID da Entidade) deve corresponder ao ID da Entidade exibido na etapa 5 do assistente do VMware Identity Services.

- Obtenha os metadados de federação do Microsoft Entra ID.

- No aplicativo SAML no Microsoft Entra ID, role até a seção Certificados SAML.

- Clique no link XML de Metadados de Federação Download para baixar os metadados.

- No console do Workspace ONE Cloud, copie e cole os metadados de federação do arquivo que você baixou do Microsoft Entra ID para a caixa de texto Metadados do provedor de identidade na etapa 5 do assistente do VMware Identity Services.

- Configure o restante das opções na seção Configurar Logon Único de SAML.

- Protocolo de associação: selecione o protocolo de associação SAML, HTTP POST ou Redirecionamento HTTP.

- Formato da ID de nome: use as configurações de Formato da ID de nome e Valor da ID de nome para mapear usuários entre o Microsoft Entra ID e o VMware Identity Services. Para o Formato da ID de nome, especifique o formato da ID de nome usado na resposta SAML.

- Valor da ID de nome: selecione o atributo de usuário do VMware Identity Services para o qual mapear o valor de ID de nome recebido na resposta SAML.

- Opções avançadas > Usar logout único SAML: selecione essa opção se quiser desconectar os usuários da sessão do provedor de identidade depois que eles fizerem logout dos serviços do Workspace ONE.

- Clique em Concluir para concluir a configuração da integração entre o VMware Identity Services e o Microsoft Entra ID.

Resultados

A integração entre o VMware Identity Services e o Microsoft Entra ID foi concluída.

O diretório é criado no VMware Identity Services e será preenchido quando você enviar usuários e grupos do aplicativo de provisionamento no Microsoft Entra ID. Usuários e grupos provisionados aparecerão automaticamente nos serviços do Workspace ONE que você escolher para integrar ao Microsoft Entra ID, como o Workspace ONE Access e o Workspace ONE UEM.

Não é possível editar o diretório nos consoles do Workspace ONE Access e do Workspace ONE UEM. Diretório, usuários, grupos de usuários, atributos de usuário e páginas do provedor de identidade são somente leitura.

Próximo passo

Em seguida, selecione os serviços de Workspace ONE aos quais você deseja provisionar usuários e grupos.

Se Workspace ONE UEM for um dos serviços selecionados, defina configurações adicionais no console do Workspace ONE UEM.

Em seguida, envie usuários e grupos do aplicativo de provisionamento do Microsoft Entra ID. Consulte Provisionar usuários para o Workspace ONE.