Para fornecer acesso seguro ao portal de aplicativos do Workspace ONE dos usuários e inicializar aplicativos Web e de desktop, configure as políticas de acesso. As políticas de acesso incluem regras que especificam os critérios que devem ser atendidos para se fazer login no portal de aplicativos e usar recursos.

As políticas de acesso permitem que os administradores configurem recursos, como Single Sign-On móvel, acesso condicional a aplicativos com base em inscrição, status de conformidade, upgrade e autenticação multifator.

As regras de política mapeiam o endereço IP solicitante para intervalos de rede e designam o tipo de dispositivo que os usuários podem usar para fazer login. A regra define os métodos de autenticação e o número de horas durante as quais a autenticação é válida. Você pode selecionar um ou mais grupos a serem associados à regra de acesso.

Uma grande variedade de opções de configuração estão disponíveis, mas este guia de início rápido descreve a camada gerenciada e não gerenciada de mobilidade empresarial do acesso ao aplicativo.

A política de acesso padrão é configurada quando você executa o assistente para Configurar Single Sign-on Móvel para permitir o acesso a todos os tipos de dispositivos que foram configurados. Essa política é considerada como acesso de nível 1 para aplicativos que podem ser acessados por dispositivos não gerenciados.

Você pode criar políticas para aplicativos que exigem acesso restrito dos dispositivos compatíveis gerenciados. O VMware Identity Manager fornece vários adaptadores de autenticação integrados para ter sucesso nessa experiência. Quando o Single Sign-On móvel estiver configurado, esses métodos de autenticação serão habilitados.

SSO Móvel (para iOS). Adaptador baseado em Kerberos para dispositivos iOS

SSO Móvel (para Android). Implementação personalizada especialmente da autenticação de certificado para Android

Certificado (Implantação em Nuvem). Serviço de autenticação de certificado direcionado a navegadores da Web e dispositivos de desktop

Senha. Permite a autenticação de senhas de diretório com um único conector quando o VMware Identity Manager e o AirWatch são implantados em conjunto com os dois componentes do VMware Enterprise Systems Connector

Senha (AirWatch Connector). Permite a autenticação de senhas de diretório com um único conector quando o VMware Identity Manager e o AirWatch são implantados em conjunto usando somente o ACC

Conformidade do Dispositivo (com o AirWatch). Mede a integridade de dispositivos gerenciados, resultando em um êxito ou falha com base nos critérios definidos do AirWatch. A conformidade pode ser encadeada com outro adaptador integrado, exceto senha

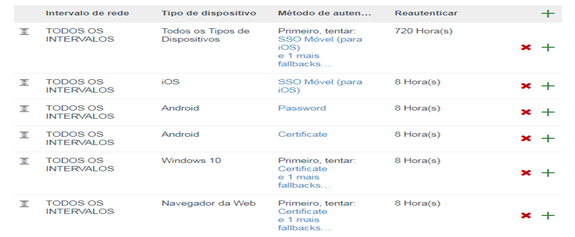

Política de acesso padrão de nível 1 para dispositivos não gerenciados

Use a política de acesso padrão como uma política L1 de linha de base para acessar todos os aplicativos. Quando o Single Sign-On móvel é configurado, as regras de acesso são criadas para dispositivos iOS, Android e Windows 10. Cada dispositivo está habilitado para Single Sign-On usando o método de autenticação específico para este dispositivo. Em cada regra, o método de fallback é a senha. Esta configuração fornece a melhor experiência para gerenciar dispositivos, além de fornecer uma opção manual de login para dispositivos não gerenciados.

A política padrão é configurada para permitir o acesso a todos os intervalos de rede. O tempo limite da sessão é de oito horas.

Você pode querer proteger ainda mais o acesso a dispositivos não gerenciados com o VMware Verify ou outra autenticação multifator.

Quando o Single Sign-On móvel no assistente é usado para configurar o SSO móvel, as regras de política de acesso padrão refletem esse nível de controle de acesso.

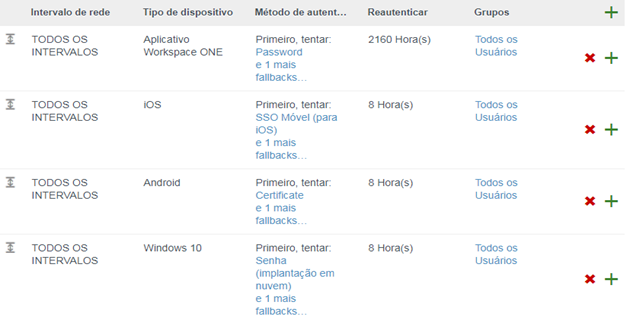

Configurando políticas de nível 2 para dispositivos gerenciados

Se a sua organização implantar aplicativos que contêm dados confidenciais, você poderá restringir o acesso a esses aplicativos para somente dispositivos gerenciados por MDM. Os dispositivos gerenciados podem ser rastreados e apagados, se necessário, e os dados da empresa são removidos quando o dispositivo tem o registro cancelado.

Para impor esse requisito gerenciado em uma seleção de aplicativos, crie políticas específicas ao aplicativo para estes aplicativos. Ao criar a política, na seção Aplicável a, você seleciona os aplicativos que se aplicam a esta política.

Crie uma regra de política para cada plataforma de dispositivo na sua implantação. Defina o método de autenticação correto do SSO. No entanto, como os dispositivos não gerenciados não devem acessar esses aplicativos, não defina um método de autenticação de fallback. Por exemplo, se um dispositivo iOS não gerenciado tentar se conectar a um aplicativo configurado somente para o acesso de dispositivos gerenciados, o dispositivo não responde ao certificado envolto por Kerberos apropriado. A tentativa de autenticação falha e o usuário não é capaz de acessar o conteúdo.