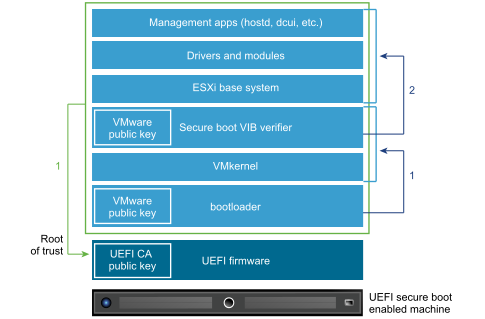

A inicialização segura faz parte do padrão de firmware UEFI. Com a inicialização segura em uso, uma máquina se recusa a carregar qualquer driver ou aplicativo UEFI, a menos que o carregador de inicialização do sistema operacional esteja assinado criptograficamente. No vSphere 6.5 e posterior, o ESXi oferece suporte à inicialização segura se estiver ativado no hardware.

Como o ESXi usa a inicialização segura UEFI

O ESXi versão 6.5 e posterior é compatível com a inicialização segura UEFI em cada nível da pilha de inicialização.

Com a inicialização segura em uso, a sequência de inicialização prossegue da seguinte maneira.

- No vSphere 6.5 e posterior, o carregador de inicialização ESXi contém uma chave pública VMware. O carregador de inicialização usa essa chave para verificar a assinatura do kernel e um pequeno subconjunto do sistema que inclui um verificador VIB de inicialização segura.

- O verificador VIB verifica cada pacote VIB instalado no sistema.

Nesse ponto, todo o sistema é inicializado com a raiz de confiança nos certificados que fazem parte do firmware UEFI.

Solução de problemas de inicialização segura UEFI

Se a inicialização segura não for bem-sucedida em nenhum nível da sequência de inicialização, ocorrerá um erro.

- Se você tentar inicializar com um carregador de inicialização que não tenha sido assinado ou que tenha sido adulterado, ocorrerá um erro durante a sequência de inicialização. A mensagem exata depende do fornecedor do hardware. Pode ser semelhante ao seguinte erro, mas pode ser diferente.

UEFI0073: Unable to boot PXE Device...because of the Secure Boot policy

- Se o kernel tiver sido adulterado, ocorrerá um erro como o seguinte.

Fatal error: 39 (Secure Boot Failed)

- Se um pacote (VIB ou driver) tiver sido adulterado, uma tela roxa com a seguinte mensagem será exibida.

UEFI Secure Boot failed: Failed to verify signatures of the following vibs (XX)

Para resolver problemas com a inicialização segura, siga estas etapas.

- Reinicialize o host com a inicialização segura desativada.

- Execute o script de verificação de inicialização segura (consulte Executar o script de validação de inicialização segura em um host ESXi atualizado).

- Examine as informações no arquivo /var/log/esxupdate.log.

Executar o script de validação de inicialização segura em um host ESXi atualizado

Depois de atualizar um host ESXi de uma versão mais antiga do ESXi que não era compatível com a inicialização segura UEFI, você poderá ativar a inicialização segura. A ativação da inicialização segura depende de como você executou a atualização e se a atualização substituiu todos os VIBs existentes ou deixou alguns VIBs inalterados. Você pode executar um script de validação após realizar a atualização para determinar se a instalação atualizada oferece suporte à inicialização segura.

- Se você fizer upgrade usando comandos ESXCLI, a versão antiga do ESXi executará a instalação dos novos VIBs, para que suas assinaturas não sejam salvas e a inicialização segura não seja possível.

- Se você atualizar usando o ISO, as assinaturas dos novos VIBs serão salvas. Isso também vale para atualizações de vSphere Lifecycle Manager que usam o ISO.

- Se VIBs antigos permanecerem no sistema, as assinaturas desses VIBs não estarão disponíveis e a inicialização segura não será possível.

- Se o sistema usar um driver de terceiros e o upgrade do VMware não incluir uma nova versão do driver VIB, o VIB antigo permanecerá no sistema após o upgrade.

- Em casos raros, o VMware pode interromper o desenvolvimento contínuo de um VIB específico sem fornecer um novo VIB que o substitua ou o torne obsoleto, para que o VIB antigo permaneça no sistema após a atualização.

Pré-requisitos

- Verifique se o hardware oferece suporte à inicialização segura UEFI.

- Verifique se todos os VIBs estão assinados com um nível de aceitação de pelo menos PartnerSupported. Se você incluir VIBs no nível CommunitySupported, não poderá usar a inicialização segura.