本页介绍了在开始迁移第一次容器之前应根据需要评估、准备和更新的内容。

简介

在登录到新的下一代环境并看到“迁移”UI 之前,可以随时完成其中的大多数评估和准备步骤。

其中的一些评估和准备步骤涉及部署了第一代容器的 Microsoft Azure 订阅环境和网络。对于这些步骤,您可能需要 IT 团队帮助处理该环境。

术语

下一代服务具有新的概念和术语。在下一代服务中,部署称为 Horizon Edge(而不是称为容器)。

自助迁移旨在将 Microsoft Azure Horizon Edge 部署到用于迁移的第一代容器的同一 Microsoft Azure 订阅中,并使用相同的订阅信息、VNet 和子网。

在迁移每个容器时,迁移过程默认重用该容器中的以下项目:

- Microsoft Azure 订阅 ID、目录 ID、服务主体应用程序 ID 和密钥。

- VNet

- 管理子网、租户子网、DMZ 子网

- 在第一代租户中注册的 Active Directory 域信息以及域绑定和域加入服务帐户(域绑定和域加入用户、辅助域绑定和域加入用户)。

在计划迁移您的第一个容器时,系统复制第一代租户注册的所有 Active Directory 域信息和服务帐户信息,并在下一代环境中注册相同的信息。

不会重用第一代容器中的某些项目。对于其中的一些项目,您必须设置新的额外资源。

因此,您必须评估以下内容,并根据需要做好准备以满足下一代要求。

必备条件表

此表后面的部分提供了其中每个必备条件的详细信息。此表作为一个方便的大纲包括在内。

| ☐ | 为下一代 Unified Access Gateway. 获取新的 FQDN 和证书 |

| ☐ | 评估第一代容器和代理版本,并根据需要进行更新。 |

| ☐ | 确定容器的 VNet 或连接的网络是否包含受 AKS 限制的 IP 地址。 |

| ☐ | 确定您的部署类型并满足其要求。 |

| ☐ | 确定容器的 Microsoft Azure 订阅是否具有有关资源组标记的策略。如果是,请制定一个如何处理迁移要求的计划。 |

| ☐ | 网络 - 评估网络流量的现有设置并根据需要进行更新。 |

| ☐ | 确认容器的关联应用程序密钥仍然有效。 |

| ☐ | VNet - 评估您用于对桌面进行内部访问的当前路由。 |

| ☐ | 评估 Microsoft Azure vCPU 系列配额并根据需要增加配额。 |

| ☐ | 在您具有 Unified Access Gateway 负载均衡器的公用 IP 时,请按照在您具有该负载均衡器的公用 IP 中的指导进行操作。 |

| ☐ | 在您具有 Unified Access Gateway 负载均衡器的专用 IP 时,请按照在您具有该负载均衡器的专用 IP 中的指导进行操作。 |

| ☐ | 评估登录到新下一代环境的能力,并查看下一代 Horizon Universal Console。 |

| ☐ | 确定您的身份提供程序,并将 AD 用户和组同步到该身份提供程序。 |

| ☐ | 评估您使用Active Directory内置用户或内置组,并根据需要进行更新。 |

| ☐ | 评估您对App Volumes应用程序分配的使用情况。 |

| ☐ | 特殊情况 - 如果您的第一代容器的应用程序注册使用自定义角色,请按照如果您的第一代容器的应用程序注册使用自定义角色中的指导更新下一代部署所需的权限。 |

为下一代 Unified Access Gateway 获取新的 FQDN 和证书

计划向导 UI 要求您在向导中指定该 FQDN,并提供基于该 FQDN 的 SSL 证书。

对于下一代环境,SSL 证书可以采用 PEM 或 PFX 格式。

证书中设置的公用名或 FQDN 必须与您打算在计划向导中输入的 FQDN 相匹配。该向导验证证书中的数据是否与在向导中输入的 FQDN 相匹配。

评估第一代容器和代理版本,并根据需要进行更新

容器和代理版本必须满足以下条件,然后才能迁移容器:

- Horizon Cloud 容器必须运行容器清单 4136.0 或更高版本。如果运行较早的清单,请提交一个服务请求以升级容器。

- 容器的专用 VDI 桌面必须运行迁移过程支持的代理版本,这些版本Horizon Agents Installer 23.1.0.22973254 及更高版本。如果专用 VDI 桌面运行的代理版本低于 23.1.0.22973254,请在迁移之前将代理更新到版本 23.1.0.22973254 或更高版本。

- 浮动 VDI 桌面和映像可以具有 22.3.x 之前版本的代理,只要代理版本符合 Horizon Cloud on Microsoft Azure 版本 2210 的 VMware 互操作性列表要求即可。

确定容器的 VNet 或连接的网络是否包含 AKS 限制的 IP 地址

确定第一代容器的管理子网、VNet 或 VNet 连接到的网络(例如,通过 ExpressRoute 连接的内部部署网络)是否包含此处列出的 AKS 限制的范围内的 IP 地址:

- 169.254.0.0/16

- 172.30.0.0./16

- 172.31.0.0/16

- 192.0.2.0/24

如果是,要迁移该容器,您需要接下来评估单个虚拟机部署类型是否可以满足您的需求,或者您是否具有仅 AKS 部署类型可以满足的要求。

- 您可以使用单个虚拟机部署类型迁移该容器,或者

- 如果您的要求要求要求使用 AKS 部署类型,则必须在该 VNet 的订阅中设置一个新的 VNet 和管理子网(最小 CIDR /26),并将该新 VNet 与容器的现有 VNet 对等互连。对于 AKS 部署类型,强烈建议使用最小 CIDR /26。

确保新 VNet 中没有任何子网包含或使用受限制的范围内的 IP 地址。对于新的 VNet 和管理子网,您可以使用提供 HA 的 AKS 部署类型。

请参阅介绍如何确定 Edge 网关部署类型的下一节以获得详细指导。

这些特定范围之所以是 AKS 限制的范围,是因为 Microsoft 对用于 AKS 类型的 Horizon Edge 网关部署的 Azure Kubernetes 服务 (AKS) 集群实施了该规则。

如果这些受限制的 IP 包含在容器的管理子网或 VNet 中,或者包含在连接到 VNet 的内部部署网络中,则使用 AKS 类型的迁移过程无法重用容器的现有 VNet。

确定您的部署类型并满足其要求

在将第一代容器迁移到下一代环境时,系统将所谓的 Horizon Edge 网关部署到容器的 Microsoft Azure 订阅中。

部署具有两种类型 - 单个虚拟机类型或 Azure Kubernetes 服务 (AKS) 类型。

系统允许您指定用于每个容器迁移的类型。

因此,您必须按照下表根据所需的特性确定使用的类型。

| Edge 网关部署 | 重要特性 | 详细信息 |

|---|---|---|

| 单个虚拟机 |

|

在迁移第一代容器时,单个虚拟机类型提供比 AKS 类型更高的简便性。 该选项可以提供更高简便性的原因是,单个虚拟机类型在容器的 Azure 订阅中涉及的新要求比 AKS 类型更少。因此,它适合无法轻松满足 AKS 类型要求的第一代容器部署。 除了简便性以外,如果部署的虚拟机变得不可用,单个虚拟机类型的行为与 AKS 类型也不同。在不可用时:

|

| AKS |

|

AKS 是 Microsoft Azure 数据中心内适用于企业云原生应用程序的 Microsoft Azure 标准。 AKS 类型提供了集群架构的 Edge 网关,该网关提供了支持 SSO 登录体验和监控数据收集的复制服务。 |

- 以下决策表有两个问题:

-

- 您是否要求具有超过 5K 的会话,或者要求通过具有完全故障切换功能的服务支持 SSO 登录体验和监控数据收集以防止发生故障?

- 容器的管理子网、容器的 VNet 中是否包含任何 AKS 限制的 IP 范围,或者连接到内部部署网络的已知 VNet 的计算机正在使用这些 IP 范围?

| 您的回答 | 使用的方法 | 满足的必备条件 |

|---|---|---|

|

如果对第一个问题回答“是”,则需要使用 AKS 类型。 在您需要超过 5K 会话并需要满足 SSO 登录体验和监控数据收集要求时,需要使用 AKS 类型以提供这些功能。 |

AKS 类型必备条件 |

|

如果对第一个问题回答“是”,则需要使用 AKS 类型。 在这种情况下,您需要使用 AKS 类型提供超过 5K 会话并满足 SSO 登录体验和监控数据收集要求,但容器的 VNet 与 AKS 类型的 IP 地址限制相反。 要支持 AKS 类型的要求,您必须:

然后,在运行迁移向导时,您选择该新 VNet 和管理子网以及 Azure Kubernetes 服务选项。 |

AKS 类型必备条件 |

|

如果对第一个问题回答“否”,则意味着单个虚拟机类型满足您的需求。 同时,由于容器的 VNet 满足 AKS 类型的 IP 限制,您也可以选择使用 AKS 类型进行迁移。 |

除了迁移第一代 Horizon Cloud 容器的必备条件页面及其所有小节中详细介绍的要求以外,单个虚拟机类型没有任何特定的要求。 |

|

如果对第一个问题回答“否”,则意味着单个虚拟机类型满足您的需求。您可以选择以下任一选项:

|

除了迁移第一代 Horizon Cloud 容器的必备条件页面及其所有小节中详细介绍的要求以外,单个虚拟机类型没有任何特定的要求。 |

确定容器的 Microsoft Azure 订阅是否具有有关资源组标记的策略

截至撰写本文时,Horizon Edge 的部署过程要求 Microsoft Azure 订阅允许创建没有标记的资源组。

在您安排迁移维护时段的日期和时间后,系统会立即为 Horizon Edge 网关和Unified Access Gateway 实例创建资源组。

因此,如果容器的订阅具有阻止创建未标记资源组的 Microsoft Azure 策略,或者如果订阅具有任何类型的资源标记要求,则迁移过程将在该调度步骤后不久失败。

如果订阅具有此类策略,您可以制订计划以满足该要求:就在完成迁移计划向导之前禁用该 Azure 策略,并在订阅中部署 Horizon Edge 网关和 Unified Access Gateway 实例之前将该策略保持禁用状态。当您看到 Horizon Edge 网关和Unified Access Gateway 实例已成功部署时,可以重新启用在创建资源组时需要标记的 Azure 策略,而不会影响迁移活动。

网络 - 评估网络流量的现有设置,并根据需要进行更新

评估当前防火墙设置是否允许连接到下一代 Horizon Edge 所需的端点、端口和协议。

下一代服务所需的端点 URL 和端口可能与您的网络团队已为第一代容器允许的端点 URL 和端口不同。

有关所需的端点、端口和协议列表,请参阅《使用 Horizon Cloud Service - next-gen》指南中的以下页面,并确定要在第一代容器的环境中进行的更改。

验证容器的关联应用程序密钥是否仍然有效

登录到容器部署的 Azure 门户,并检查容器使用的应用程序密钥是否没有过期。

Azure 门户在“应用程序注册”区域中使用客户端密钥术语。查找与容器关联的应用程序注册。

VNet - 评估内部桌面访问的路由

根据您为第一代容器和内部桌面访问设置的路由,您可能需要调整该路由,以继续在下一代 Horizon Edge 中正常进行内部桌面访问。

评估 Microsoft Azure vCPU 系列配额并根据需要增加配额

根据第一代容器的 Microsoft Azure 订阅中的当前 vCPU 系列配额,您可能需要增加特定 vCPU 系列的配额以支持迁移过程。

迁移过程将部署至少包含一个 Horizon Edge 网关和两个Unified Access Gateway实例的 Horizon Edge。

Microsoft Azure 中部署的 Horizon Edge 具有单个虚拟机部署类型或 AKS 部署类型的 Horizon Edge 网关。

您可以确定用于容器迁移的类型,如确定 Edge 网关部署类型中所述。

| 用途 | 其他 vCPU/配额需求 |

|---|---|

| Unified Access Gateway 实例 | 额外配额,可容纳两 (2) Standard_F8s_v2 |

| Horizon Edge 网关 - 单个虚拟机部署类型(如果您选择该类型) | 用于容纳 1 个以下虚拟机 SKU 规格的虚拟机的额外配额:

|

| Horizon Edge 网关 - AKS 部署类型(如果您选择该类型) | 用于容纳 5 个以下虚拟机 SKU 规格的虚拟机的额外配额:

如果容器订阅具有容量以容纳五 (5) 个虚拟机,并且这些虚拟机至少采用上面列出的虚拟机 SKU 规格之一,则满足 4 节点 Edge 网关 (AKS) 的迁移要求,并且还满足将来升级 AKS 的单节点要求。 这些虚拟机 SKU 要求的背景是,Edge 网关 (AKS) 部署使用 Azure Kubernetes 服务 (AKS) 集群,这要求通过四个采用下面列出的虚拟机规格之一的虚拟机节点提供容量。 然后,还需要一 (1) 个额外的节点,并在升级过程中使用。 这意味着,总共需要 5 个采用这些虚拟机 SKU 的节点。 |

| 映像 |

|

在将公用 IP 用于 Unified Access Gateway 负载均衡器时

如果第一代容器将公用 IP 用于其外部 Unified Access Gateway 配置的负载均衡器,则系统支持下一代 Horizon Edge 将公用 IP 用于 Horizon Edge 的 Unified Access Gateway 配置。

在这种情况下,容器的订阅需要一个额外的公用 IP。因此,在计划迁移之前,请确保订阅具有容量以提供该额外的公用 IP。

在将专用 IP 用于 Unified Access Gateway 负载均衡器时

如果第一代外部 Unified Access Gateway 部署的负载均衡器使用专用 IP,请获取要路由到下一代部署的负载均衡器的公用 IP 地址。

如果待迁移的第一代外部网关配置对其负载均衡器使用专用 IP,并将公用 IP 路由到该专用 IP,则在开始调度迁移时,系统会检测此配置。

如果在外部网关配置的 Azure 负载均衡器前面配置了防火墙或 NAT,以在允许访问外部网关配置的 Unified Access Gateway 设备之前控制基于 Internet 的流量,则在第一代部署中使用此方案。

当系统确定准备迁移状态时,会在扫描过程中检测第一代配置。

当系统检测到该配置时,“计划迁移”向导 UI 会显示手动公用 IP 字段。在该字段中,您需要输入要用于下一代 Unified Access Gateway 部署的公用 IP 地址。

因此,如果您具有此配置,请获取要使用的新公用 IP 地址,该地址与当前用于第一代容器的外部网关的地址不同。

评估能否登录到新的下一代环境并看到下一代 Horizon Universal Console

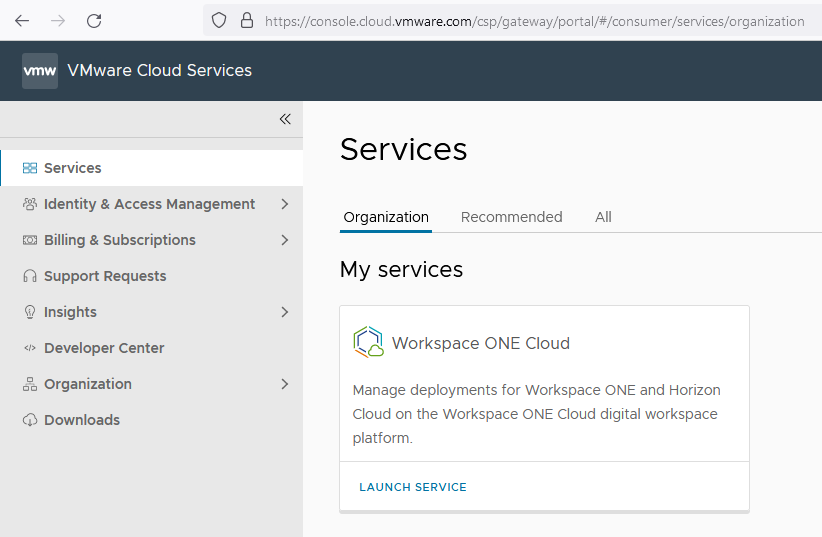

尝试登录到 console.cloud.vmware.com,并在登录后检查是否在“服务”UI 中看到标有 Workspace ONE Cloud 的卡。以下屏幕截图提供了一个示例。

- 先检查您是否在“服务”UI 中看到标有 Workspace ONE Cloud 的卡。以下屏幕截图提供了一个示例。

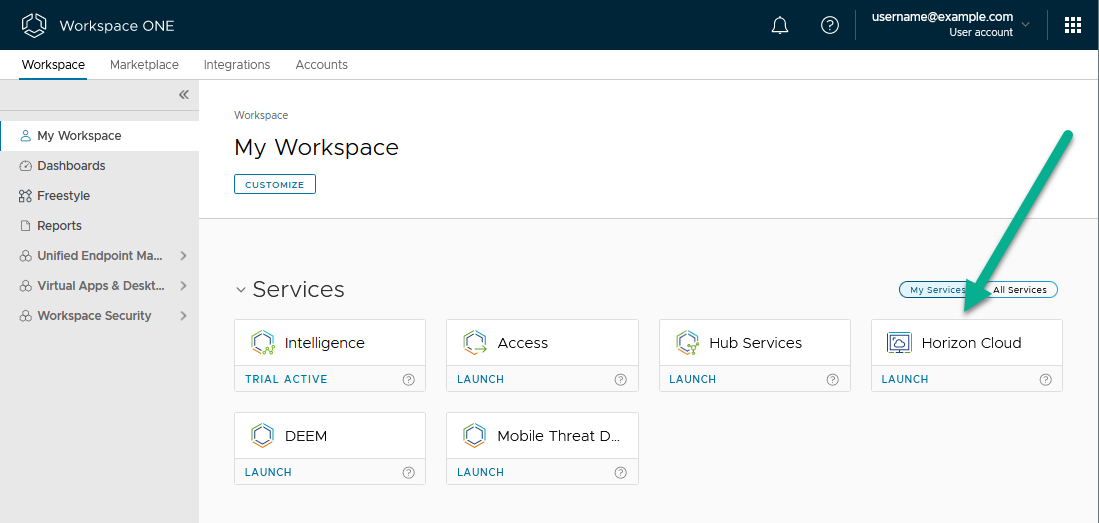

- 如果您看到该卡,请单击其启动服务链接,然后检查是否看到标有 Horizon Cloud 的卡。该屏幕截图说明 Workspace ONE 服务中的该卡。您的一组特定的卡可能会有所不同。

在单击该 Horizon Cloud 卡时,将开始打开下一代 Horizon Universal Console。

- 如果您以前载入到下一代环境,您将会看到具有“迁移”屏幕的下一代 Horizon Universal Console。

- 如果您以前尚未完成载入到下一代环境的过程,系统将显示区域选择 UI(如云区域选择一节中所述),您可以执行其中所述的步骤以完成载入并看到具有“迁移”屏幕的控制台。

如果执行上述步骤没有导致显示下一代 Horizon Universal Console,并且您已与 VMware Horizon 迁移团队合作,请与该团队中与您合作的人员联系。如果您尚未与 VMware Horizon 迁移团队合作,请与 VMware 全球支持部门联系并请求 Horizon Cloud 迁移帮助。

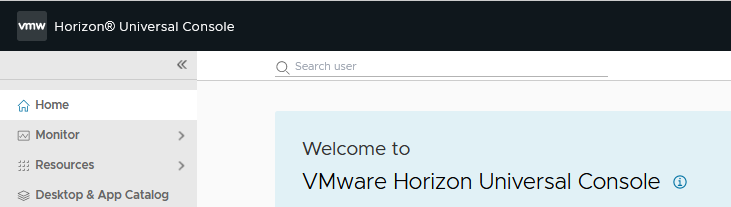

以下屏幕截图说明在上述步骤 2 结束时下一代控制台导航栏顶部的内容。主区域可能会显示该屏幕截图中显示的欢迎内容,也可能不会显示该内容。主区域可能会自动显示“迁移”屏幕。看到这种类型的导航栏意味着,您位于下一代控制台中。

确定您的身份提供程序,并将 AD 用户和组同步到该身份提供程序

在下一代环境中,该服务依赖于使用外部身份提供程序和 Active Directory 域。

后台

在第一代租户中,您注册的 Active Directory 域用于计算机身份和用户身份,以对最终用户访问桌面和发布的应用程序进行身份验证。

在下一代环境中,您可以为该服务提供外部身份提供程序以满足用户身份要求。

使用外部身份提供程序可以与第三方解决方案集成在一起,以提供多因素身份验证等功能。

在将第一代容器迁移到下一代 Horizon Edge 时,该迁移后 Horizon Edge 使用 Active Directory 域管理计算机身份,这与第一代环境相同。迁移的虚拟桌面和提供发布的(远程)应用程序的那些虚拟机将加入 Active Directory 域。

确定您使用的身份提供程序

您决定在下一代服务中注册的身份提供程序必须满足 Horizon Cloud Service - next-gen 要求。

截至撰写本文时:

- 只能将一个身份提供程序用于下一代环境。

- 支持的类型包括:

- Microsoft Entra ID

- Workspace ONE Access(云或内部部署)

有关其他背景信息,请参阅 Horizon Cloud Service next-gen 文档中的设置身份提供程序。

必备条件 - Microsoft Entra ID

您将在下一代 Horizon Universal Console 中运行向导,以将下一代设置配置为使用 Microsoft Entra ID。

您需要提供以下项目以完成该向导。

| 必填项目 | 详细信息 |

|---|---|

| 具有全局管理员特权的用户 | 需要在 Microsoft Entra ID 中具有该用户,才能执行以下操作:

作为向导 UI 的一部分,您可以生成一个链接,并提供给该用户以登录到 Microsoft Entra ID,批准权限并同意下一代服务访问 Microsoft Entra ID 中的用户信息。 如果您是 Microsoft Entra ID 中的全局管理员,向导将提示您登录到 Microsoft Entra ID,批准权限并表示同意。请按照屏幕上的指导进行操作。 |

| 租户子域 | 向导将要求您在标有租户子域的字段中输入一个字符串。它必须以字母 [a-Z] 或数字 [0-9] 开头和结尾,并且仅包含字母、数字和短划线 [-]。 该字符串是您自己创建的,这是您和您的团队共同编写并使用的字符串。大多数人输入与其公司或组织名称或公司域相关的字符串。 但请记住,以后最终用户使用迁移的下一代环境登录到其桌面和应用程序时,他们将在使用公司域字段中输入该字符串。该字段是作为最终用户登录流程的一部分提供的。 |

必备条件 - Workspace ONE Access 云或内部部署

您将在下一代 Horizon Universal Console 中运行向导,以将下一代设置配置为使用 Workspace ONE Access。

您需要提供以下项目以完成该向导。

| 必填项目 | 详细信息 |

|---|---|

| 具有管理员特权的用户 | 需要在 Workspace ONE Access 中具有该用户,才能执行以下操作:

|

| 租户子域 | 向导将要求您在标有租户子域的字段中输入一个字符串。它必须以字母 [a-Z] 或数字 [0-9] 开头和结尾,并且仅包含字母、数字和短划线 [-]。 该字符串是您自己创建的,这是您和您的团队共同编写并使用的字符串。大多数人输入与其公司或组织名称或公司域相关的字符串。 但请记住,以后最终用户使用迁移的下一代环境登录到其桌面和应用程序时,他们将在使用公司域字段中输入该字符串。该字段是作为最终用户登录流程的一部分提供的。 |

| Workspace ONE Access 租户 FQDN | 在向导中,您可以输入您的 Workspace ONE Access 租户 FQDN。该 FQDN 通常采用 yourcompany.workspaceoneaccess.com 格式。您可以从 Workspace ONE Access 控制台中获取该 FQDN。 |

| Workspace ONE Access 租户客户端 ID 和客户端密钥(如果在本地使用 Workspace ONE Access) | 在本地使用 Workspace ONE Access 时,向导要求提供您为与下一代环境集成而配置的 OAuth 客户端 ID 和 OAuth 客户端密钥。 |

将 Active Directory (AD) 用户和组与该身份提供程序同步

选择要迁移的容器之前,请确认已授权从待迁移的容器访问桌面和应用程序的所有 AD 用户和 AD 组均已与所选身份提供程序同步。

在系统的预验证检查期间,系统会从第一代容器的桌面和应用程序分配中获取一组 AD 用户和组,并检查在下一代环境中注册的这些 AD 用户和组的身份提供程序。如果系统在注册的身份提供程序中找不到这些 AD 用户或组之一,则预验证步骤将失败。从 UI 获取的故障报告将报告缺少的 AD 用户或组。

评估 Active Directory 内置用户或内置组的使用情况,并根据需要进行更新

如果将第一代 Horizon Cloud on Microsoft Azure 部署配置为使用 Azure Active Directory (Azure AD),您必须在迁移之前更新指定了内置用户或内置组的位置,并更改为非内置组和用户。

系统会扫描第一代容器以确定它们是否符合迁移条件,然后收集有关每个分配中指定的用户和组的信息,并尝试在下一代环境配置的身份提供程序中创建等效配置。如果您在下一代环境中将 Microsoft Azure AD 作为身份提供程序,Microsoft Azure AD Connect 会将Active Directory域同步到 Microsoft Azure AD。

但是,如 Microsoft 文档中所述,处理将 Active Directory 组同步到 Azure AD 的 Microsoft Azure AD Connect 同步会从其目录同步中排除内置安全组。因此,如果系统尝试在该身份提供程序中创建等效的第一代配置,并且您以前在该配置中使用内置组和内置用户,则系统在 Azure AD 中找不到等效的实体,因为永远不会同步这些内置组和用户。系统将报告无法迁移涉及内置用户和内置组的容器。

在此方案中,请创建与内置组和内置用户具有相同成员资格的常规 Active Directory 组,无论您指定内置组和内置用户接收桌面或远程应用程序的位置,请更新这些设置以使用常规 Active Directory 组。

评估 App Volumes 应用程序分配的使用情况

如果第一代租户具有 App Volumes 应用程序分配,请验证下一代环境是否具有有效的 App Volumes 许可证订阅。

在系统预验证检查期间,系统检查您的下一代环境是否存在有效的 App Volumes 许可证订阅。

如果未找到,系统禁止计划容器迁移并显示错误。

在下一代控制台中,您可以执行使用 Horizon Universal Console 跟踪 Horizon 许可证中所述的步骤,以验证在下一代环境中是否具有许可证。

特殊情况 - 如果您的第一代容器的应用程序注册使用的是自定义角色

如果将第一代容器配置为使用自定义角色进行其订阅Horizon Cloud应用程序注册,则迁移必备条件是使用该下一代环境中所需的权限更新该自定义角色。

使用自定义角色是非典型角色。大多数第一代容器部署使用参与者角色进行 Horizon Cloud 服务主体的应用程序注册。

以前,在部署第一代容器时,它可能使用了自定义角色,如第一代文档页面在您的组织希望使用自定义角色时中所述。

如果您的容器属于此场景,则必须更新现有的自定义角色,以包含下一代环境执行所需 API 调用所需的权限。

在第一代容器的订阅中,确认允许在 Horizon Cloud 应用程序注册的自定义角色(容器使用的应用程序注册)中执行以下操作。

其中一些要求与第一代容器部署所需的相同。下表指出了下一代环境还需要哪些环境。

下一代强制权限

| 运维 | |

|---|---|

| Additional new ones to allow for next-gen |

Microsoft.ContainerService/managedClusters/delete Microsoft.ContainerService/managedClusters/read Microsoft.ContainerService/managedClusters/write Microsoft.ContainerService/managedClusters/commandResults/read Microsoft.ContainerService/managedClusters/runcommand/action Microsoft.ContainerService/managedClusters/upgradeProfiles/read Microsoft.ManagedIdentity/userAssignedIdentities/*/assign/action Microsoft.ManagedIdentity/userAssignedIdentities/*/read

Microsoft.ResourceGraph/*

Microsoft.Resources/subscriptions/read

Microsoft.Network/privateEndpoints/read Microsoft.Network/privateEndpoints/write Microsoft.Network/privateEndpoints/delete Microsoft.Network/locations/availablePrivateEndpointTypes/read |

| Needed by next-gen which should be already allowed in your first-gen pod's custom role | 如果自定义角色中尚不允许使用其中的任何一项,请在为上述操作更新角色时包括缺少的这些角色。

|

可选权限

尽管在 Microsoft Azure 中部署下一代 Horizon Edge 时,以下权限不是强制性权限,但如果您不包括这些可选权限,则依赖于这些可选权限的服务将无法正常工作。

| 运维 | 用途 | |

|---|---|---|

| Additional new ones to allow for next-gen |

Microsoft.Network/natGateways/join/action Microsoft.Network/natGateways/read Microsoft.Network/privateEndpoints/write Microsoft.Network/privateEndpoints/read Microsoft.Network/routeTables/join/action Microsoft.Network/routeTables/read |

如果您使用 AKS 部署类型进行迁移,并在 AKS 类型必备条件中选择在管理子网上使用 NAT 网关,Microsoft.Network/natGateways/join/action 和 Microsoft.Network/natGateways/read 是所需的操作。服务需要这些权限才能创建专用端点资源并验证管理子网的 NAT 网关是否已正确配置。 使用 AKS 部署类型进行迁移时,需要这些专用端点权限。这些与迁移将 Horizon Edge (AKS) 与 Azure 专用链路结合使用有关。 如果您使用 AKS 部署类型,并在 AKS 类型必备条件中选择在管理子网上使用路由表,则需要使用这些路由表权限。服务需要这些权限才能创建专用端点资源并验证与管理子网关联的路由表,以确保正确配置默认路由。 |

| Needed by next-gen which could be already allowed in your first-gen pod's custom role | 如果自定义角色中尚不允许使用其中的任何一项,请在为上述操作更新角色时包括缺少的这些角色。

|

池虚拟机的磁盘加密需要密钥文件库权限。 需要具有公用 IP 地址权限才能在具有公用 IP 地址的负载均衡器后面部署具有 Unified Access Gateway 实例的 Horizon Edge 实例。另外,需要此权限才能部署公用 IP 地址并将其添加到映像。 |

当您的下一代环境的身份提供程序是 Microsoft Entra ID,并且您希望将其用于计算机标识时,会出现这种情况。

有关详细信息,请参阅下一代文档页面上有关 Microsoft Entra ID 的说明。