在 Horizon Cloud 容器的网关配置中配置双因素身份验证设置后,您还必须配置相应双因素身份验证系统的配置,以允许从网关相关的特定 IP 地址向其传递身份验证请求。

网关的 Unified Access Gateway 实例将尝试通过特定 IP 地址来与双因素身份验证服务器进行通信。网络管理员将确定双因素身份验证服务器对容器的 Azure 虚拟网络 (VNet) 和子网的网络可见性。该网络可见性和容器网关类型(外部或内部)的组合决定了您必须在双因素身份验证服务器配置中进行配置以允许其接受该通信的与网关相关的特定 IP 地址。

您必须按照适用于双因素身份验证系统的文档进行操作。

/etc/raddb/clients.conf 文件包含 RADIUS 客户端的定义,如下所示:

client NAME {

ipaddr = IPADDRESS

secret = SECRET

}

RSA SecurID 双因素身份验证系统使用已注册以与 RSA Authentication Manager 通信的身份验证代理的概念。例如,如 SecurID Authentication Manager 文档 - 添加身份验证代理中所述,可使用 RSA Authentication Manager 的安全控制台将必需的 IP 地址添加到其内部数据库。

本主题介绍了在双因素身份验证服务器中必须使用的 Horizon Cloud 容器的信息,以便可以启用容器网关间的通信,同时还可以在每个容器更新后保持该通信的弹性。

要接受来自网关配置的 Unified Access Gateway 实例的通信,双因素身份验证服务器需要允许来自相应 IP 地址的通信。

通常,网络管理员将确定双因素身份验证服务器对连接到已部署容器的 VNet 及子网所具有的网络访问权限。当与双因素身份验证服务器联系时,Unified Access Gateway 实例使用的特定源 IP 取决于:

- 在网关配置上配置了 RADIUS 还是 RSA SecurID 类型。

- 网关配置是内部还是外部

- 网络管理员是已将双因素身份验证服务器配置为可从容器 VNet 内访问,还是位于 VNet 外部

- 如果在容器 VNet 内可以访问双因素身份验证服务器,则网络管理员需要配置在该 VNet 的哪个容器子网中可以访问双因素身份验证服务器

- RSA SecurID - 外部和内部网关配置

-

RSA Authentication Manager 服务器将看到来自各个

Unified Access Gateway 实例上网卡的通信。在 RSA Authentication Manager 配置中,将以下网卡 IP 地址注册为身份验证代理:

- 对于外部网关,网关的

dmz子网上的四个网卡 - 对于内部网关,网关的

tenant子网上的四个网卡。

- 对于外部网关,网关的

- RADIUS - 内部网关配置

-

为内部网关配置部署的

Unified Access Gateway 实例将使用其网卡的专用 IP 地址来与该双因素身份验证服务器联系。此双因素身份验证服务器会看到来自源 IP 地址(即网卡的专用 IP 地址)的请求。网络管理员已配置了是可从容器的管理子网还是租户子网的 IP 地址范围来访问该服务器。Microsoft Azure 中的内部网关资源组具有四 (4) 个与该子网相对应的网卡:两个活动网卡用于两个

Unified Access Gateway 实例,两个空闲网卡将在容器经过更新后变为活动网卡。在执行日常容器操作时以及在每次容器更新后,要支持网关与双因素身份验证服务器之间的通信连接,您必须将该服务器配置为允许与 Microsoft Azure 内部网关资源组中四个网卡(对应于对该服务器可见的子网)的 IP 地址建立客户端连接。请参阅下文中的

允许来自容器网关网卡 IP 地址的通信一节。

注: 对于在内部网关上配置的 RSA SecurID 类型,需为租户子网上的四个网卡添加网卡 IP 地址。

- RADIUS - 外部网关配置以及可从容器 VNet 内访问的双因素身份验证服务器

- 当网络管理员将双因素身份验证服务器配置为可从容器所在 VNet 中访问时, Unified Access Gateway 实例将使用其网卡的专用 IP 地址来与该服务器联系。此双因素身份验证服务器会看到来自源 IP 地址(即网卡的专用 IP 地址)的请求。网络管理员已配置了是可从容器的管理子网、租户子网还是 DMZ 子网的 IP 地址范围来访问该服务器。Microsoft Azure 中的外部网关资源组具有四 (4) 个与该子网相对应的网卡:两个活动网卡用于两个 Unified Access Gateway 实例,两个空闲网卡将在容器经过更新后变为活动网卡。在执行日常容器操作时以及在每次容器更新后,要支持网关与双因素身份验证服务器之间的通信连接,您必须将该服务器配置为允许与 Microsoft Azure 外部网关资源组中四个网卡(对应于对该服务器可见的子网)的 IP 地址建立客户端连接。请参阅下文中的 允许来自容器网关网卡 IP 地址的通信一节。

- RADIUS - 外部网关配置以及可从容器 VNet 外部访问的双因素身份验证服务器

- 当网络管理员在容器 VNet 外部配置了双因素身份验证服务器时,外部网关配置的 Unified Access Gateway 实例将使用外部网关的 Azure 负载均衡器资源的 IP 地址来与该服务器联系。您必须将该服务器配置为允许与外部网关的负载均衡器资源的 IP 地址建立客户端连接。请参阅下文中的 允许来自外部网关负载均衡器的通信一节。

允许来自容器网关网卡 IP 地址的通信

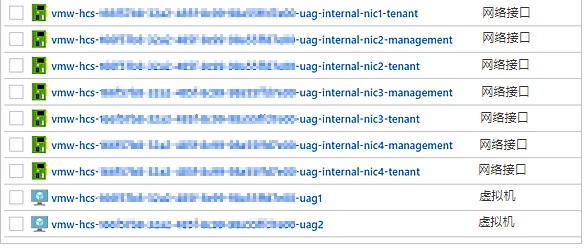

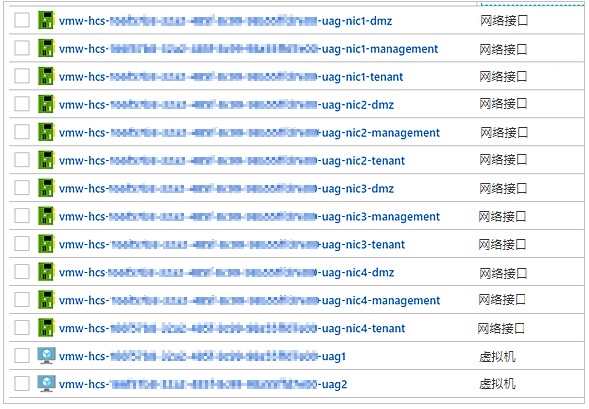

部署容器时,容器部署程序会在您的 Microsoft Azure 订阅中的网关资源组中创建一组网卡。以下屏幕截图是内部网关类型和外部网关类型的网卡示例。即使在这些屏幕截图中容器 ID 已进行了模糊处理,您仍可以看到部署程序命名网卡时所使用的格式,-management、-tenant 和 -dmz 会出现在这些名称中。要了解容器的资源组名称,请参阅第一代租户 - 为 Microsoft Azure 中部署的容器创建的资源组。

您需要为已启用双因素身份验证设置的网关配置获取网卡(对应于对双因素身份验证服务器可见的子网)的 IP 地址,并将这些 IP 地址指定为该双因素身份验证服务器配置所允许的客户端。

要获取需要添加到双因素身份验证服务器配置中的网关网卡 IP 地址,请执行以下操作:

- 从网络管理员处获取有关容器的哪个子网(管理子网、租户子网还是 dmz 子网)对双因素身份验证服务器可见的信息。

- 登录到 Microsoft Azure 门户,查看您的订阅,并找到网关的资源组。

- 对于网络管理员声称对双因素身份验证服务器可见的子网所对应的网卡,请单击每个网卡并复制其 IP 地址。

- 请按照适用于您的双因素身份验证系统类型的文档添加这些 IP 地址,以便双因素身份验证服务器接受来自这些网卡的通信。

- 在使用 RADIUS 双因素身份验证服务器时添加网关的网卡 IP 地址的示例

-

以下代码块展示了客户端配置行的一部分,其中网卡的 IP 地址位于内部网关容器的租户子网中,网络管理员已将同一 VNet 中的 RADIUS 服务器配置为容器,同时容器的租户子网可以访问这些网卡。部署此容器时,此容器的租户子网配置为 192.168.25.0/22。最初部署容器时,网卡 1 和网卡 2 处于活动状态,网卡 3 和网卡 4 处于空闲状态。但是,所有四个网卡均会添加到 RADIUS 服务器配置中,以确保在完成容器更新后,当网卡 3 和网卡 4 变为活动状态,网卡 1 和网卡 2 进入空闲状态时,RADIUS 服务器将继续接受来自此网关的连接。请注意,您必须使用特定于 RADIUS 服务器的相应语法。

client UAGTENANTNIC1 { ipaddr = 192.168.25.5 secret = myradiussecret } client UAGTENANTNIC2 { ipaddr = 192.168.25.6 secret = myradiussecret } client UAGTENANTNIC3 { ipaddr = 192.168.25.7 secret = myradiussecret } client UAGTENANTNIC4 { ipaddr = 192.168.25.8 secret = myradiussecret }

RADIUS 双因素身份验证 - 允许来自外部网关负载均衡器的通信

当双因素身份验证服务器位于容器 VNet 的外部时,对于您在其中指定了该服务器的外部网关,您必须将该外部网关的 Azure 负载均衡器资源的公共 IP 地址添加为该双因素身份验证服务器配置所允许的客户端。您可以使用 Microsoft Azure 门户并在网关资源组中找到负载均衡器资源来获取负载均衡器的 IP 地址。

- 登录到 Microsoft Azure 门户,查看您的订阅,并找到网关的资源组。

- 在网关的资源组中,单击负载均衡器资源。它具有以下格式的名称:vmw-hcs-podID-uag-lb。将在其概述信息中列出其 IP 地址。

- 请按照适用于您的双因素身份验证系统类型的文档添加网关的负载均衡器 IP 地址,以便双因素身份验证服务器接受来自该 IP 地址的通信。