本节介绍了为 IDM Horizon 服务配置 NSX Advanced Load Balancer (HTTPS 443) 的步骤。

在部署了 NSX Advanced Load Balancer 控制器 并完成云配置后,请按照下面所述配置虚拟服务和其他实体:就本文而言,我们在不同的后端端口上运行所有服务。

前提条件

假设已部署 NSX Advanced Load Balancer 控制器 并完成了云配置。

过程

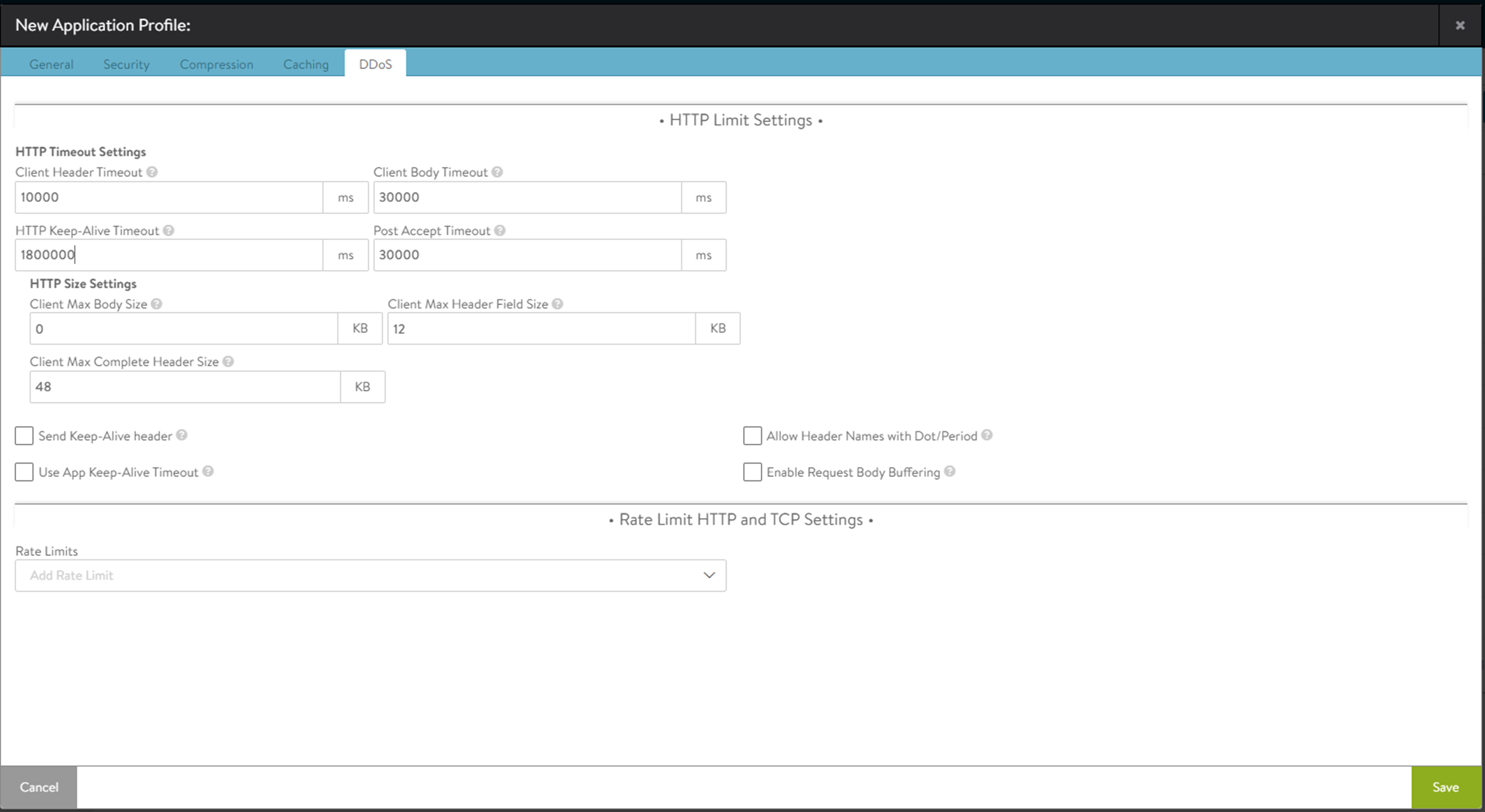

- 创建 HTTP 应用程序配置文件

- 要创建新的应用程序配置文件,请导航到模板 > 配置文件 > 应用程序。

- 单击创建,然后从下拉菜单中选择 HTTP。

- 单击 DDoS 选项卡,并将 HTTP 保持活动状态超时值设置为 1800000 毫秒。

- 单击保存并继续执行下一步。

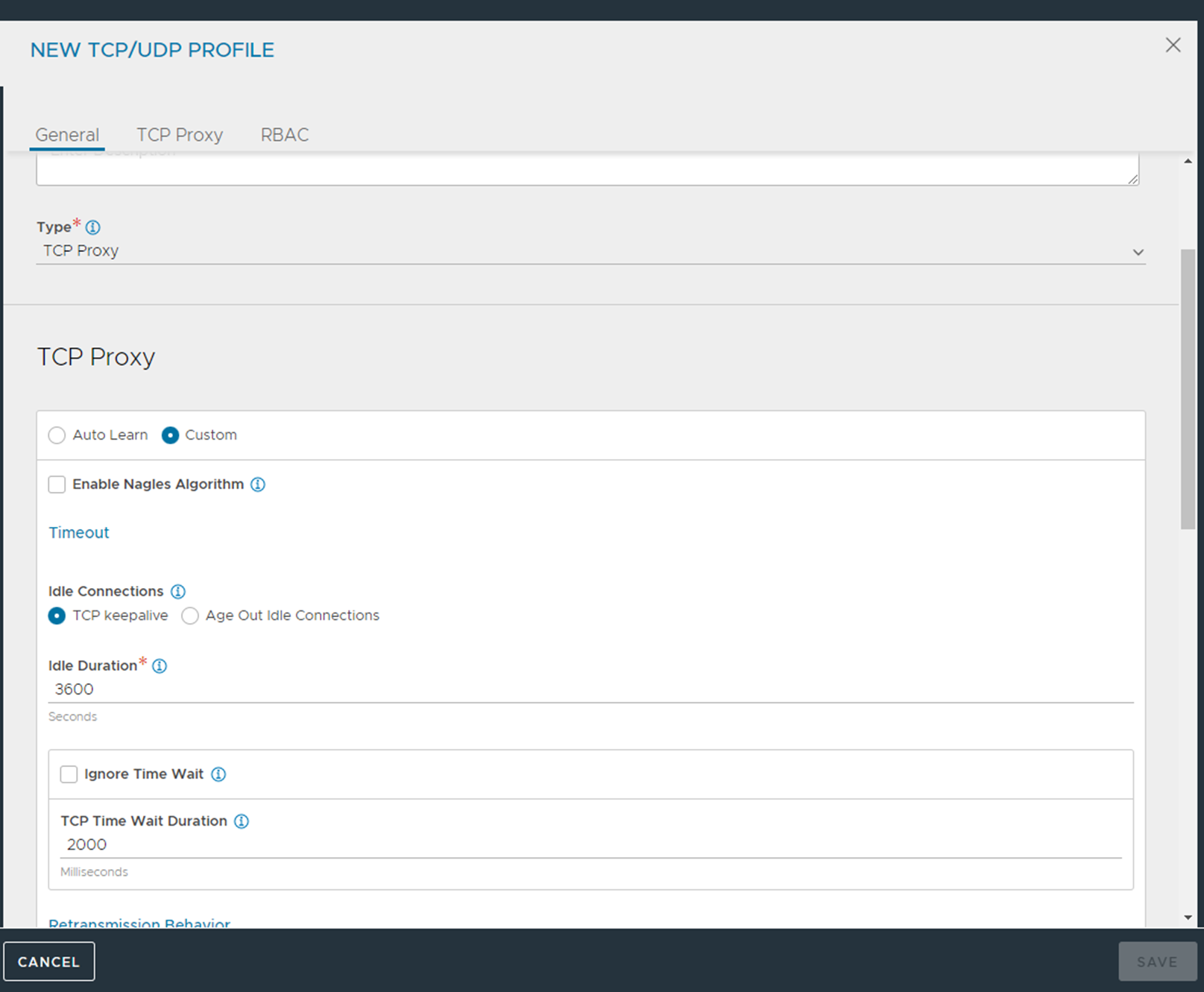

- 创建 TCP 配置文件

- 对于 TCP/UDP,请导航到模板 > 配置文件 > TCP/UDP,然后单击创建。

- 单击TCP 代理选项卡,然后选择自定义。

- 将空闲持续时间值设置为 3600 秒。可以根据要求增加该值。

- 单击保存。

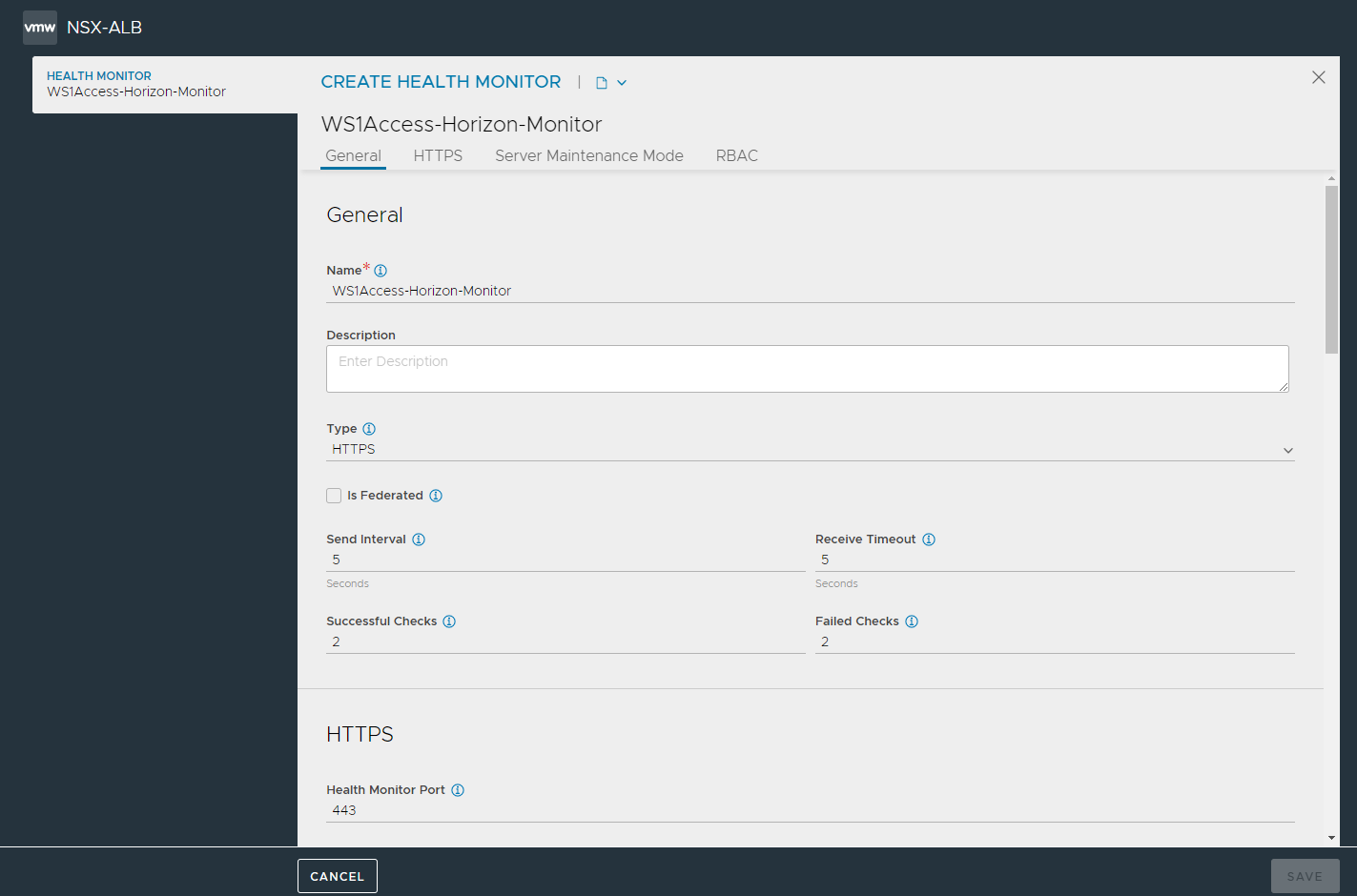

- 创建自定义运行状况监控器

- 要创建自定义运行状况监控器,请导航到模板 > 配置文件 > 运行状况监控器。

- 单击创建。

- 输入新运行状况监控器所需的详细信息,然后单击保存。

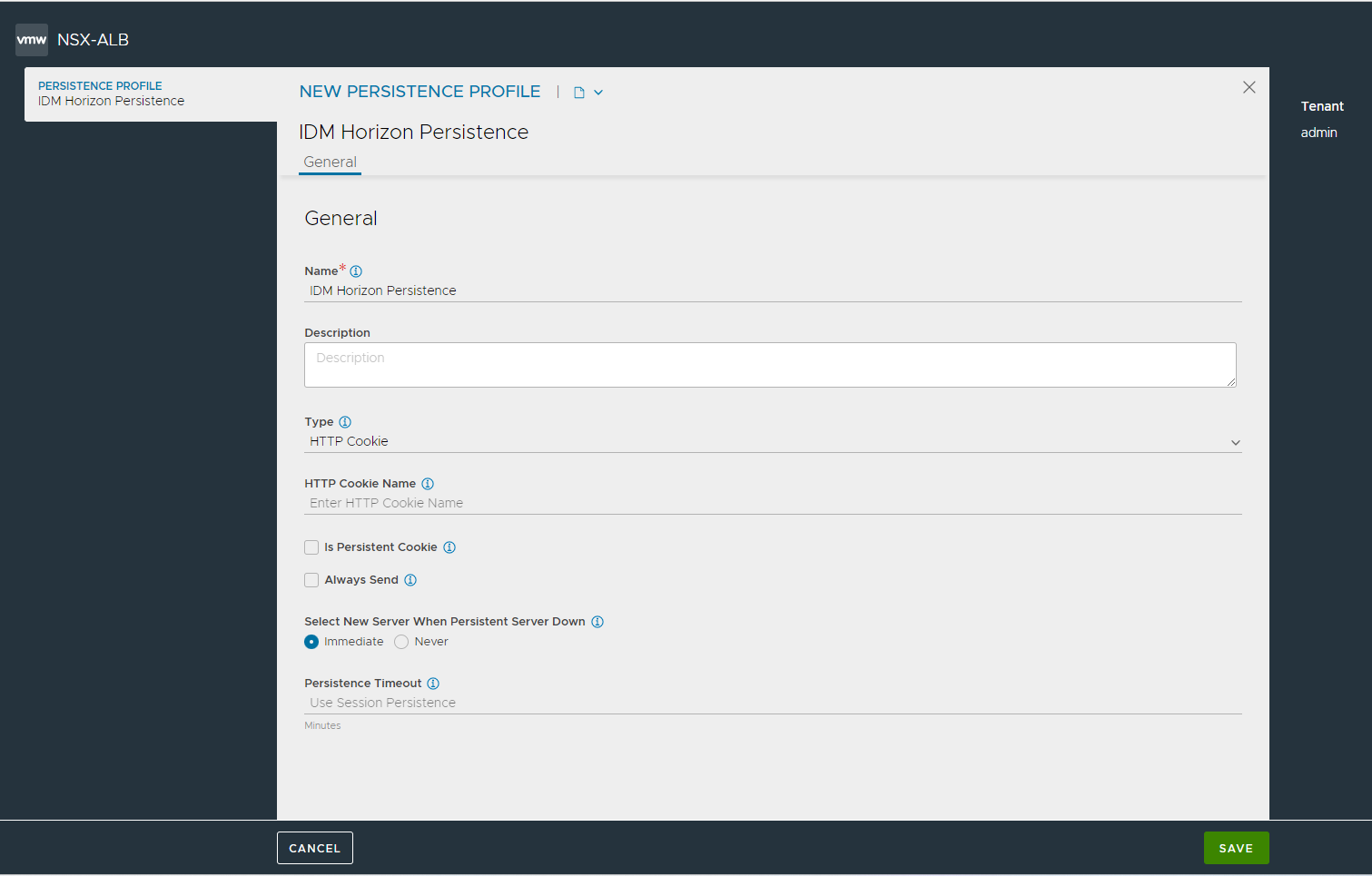

- 创建持久性配置文件

- 要创建持久性配置文件,请导航到模板 > 配置文件 > 持久性。

- 单击创建。

- 为新建持久性配置文件屏幕提供以下详细信息,如下所示。

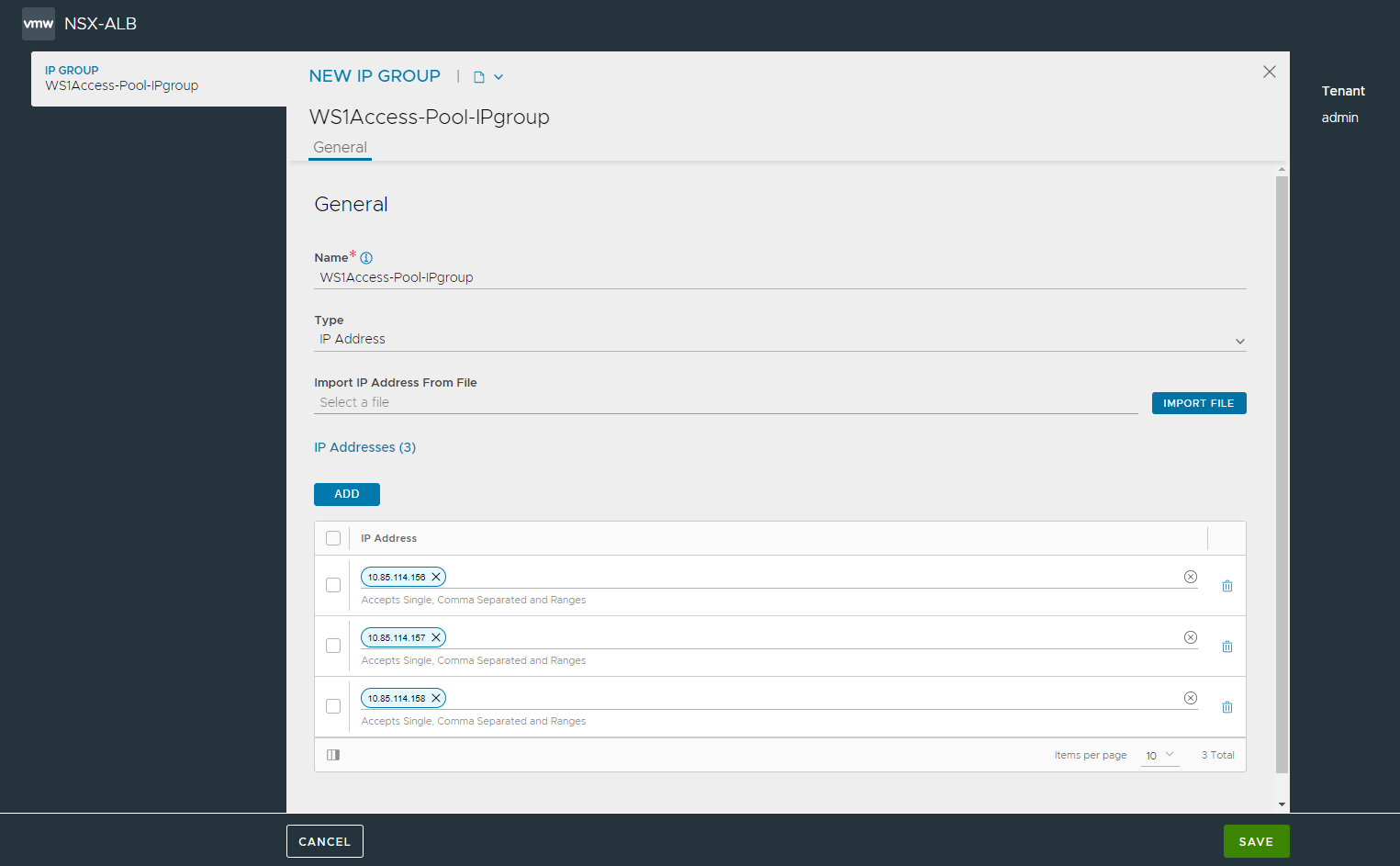

- 创建 IP 组 - 该步骤将所有三个 WS1 Access/vidm IP 地址划分到一个 IP 组以便于使用。

- 要创建 IP 组,请导航到模板 > 组 > IP 组,然后选择创建。

- 输入所需的详细信息,然后单击保存。

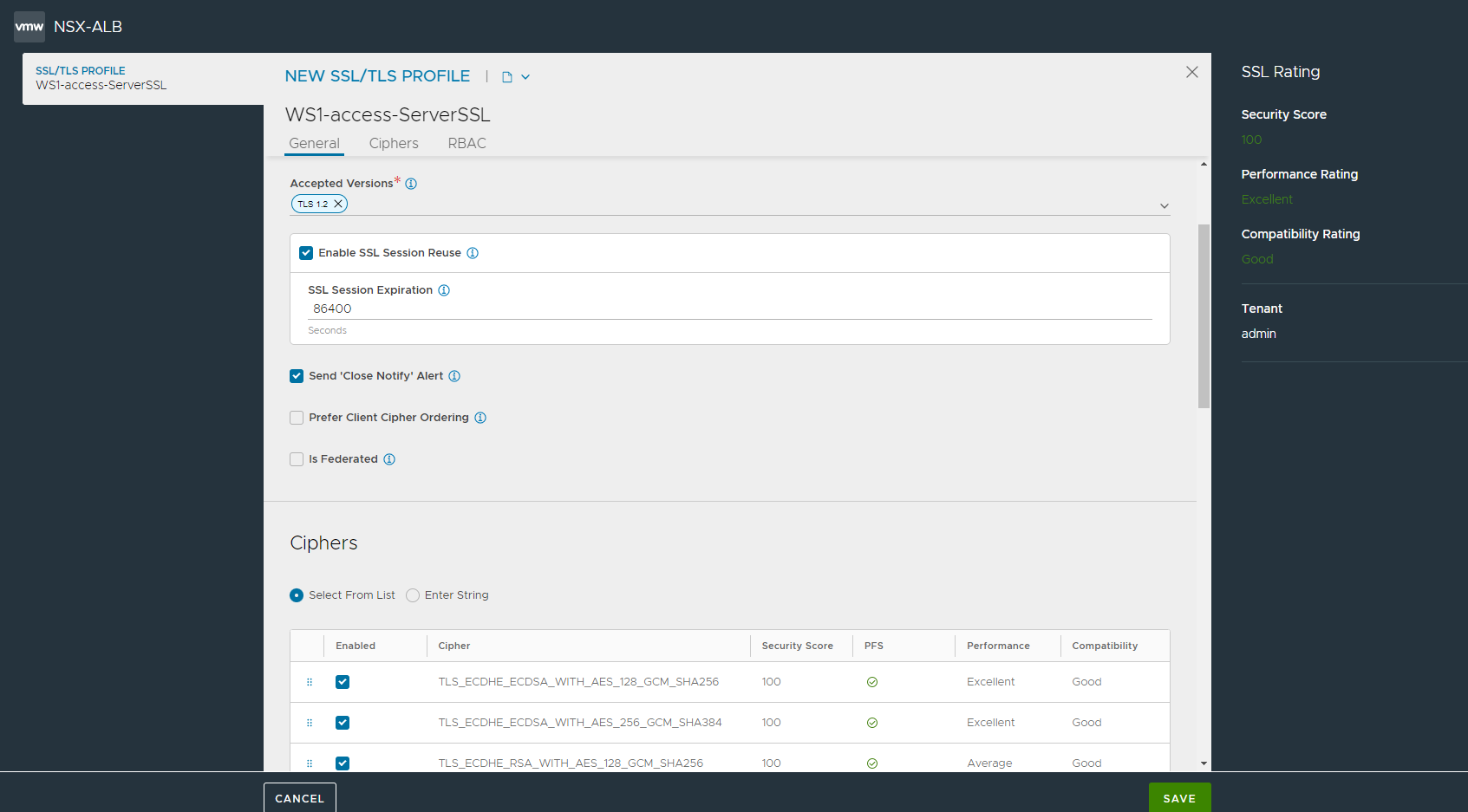

- 创建服务器 SSL 配置文件

没有这样的建议配置文件。不过,如果您具有 iOS 用户,则 Apple iOS 应用程序传输安全要求适用于 iOS 上的 Workspace ONE 应用程序。要允许用户使用 iOS 上的 Workspace ONE 应用程序,负载均衡器必须具有采用向前保密的密码。以下密码满足该要求:处于 GCM 或 CBC 模式的 ECDHE_ECDSA_AES 和 ECDHE_RSA_AES,如 iOS 11 iOS 安全文档中所述。

- 要创建 SSL 配置文件,请导航到模板 > 安全性 > SSL/TLS 配置文件,然后单击创建。

- 在新建 SSL/TLS 配置文件屏幕中,选择应用程序以作为类型。

- 输入所需的详细信息,然后单击保存。

注:此步骤是可选的。我们还可以使用默认系统 SSL 配置文件。该步骤只是为了说明以下过程:根据您可能要进行的任何自定义创建新的 SSL 配置文件(如果需要)。

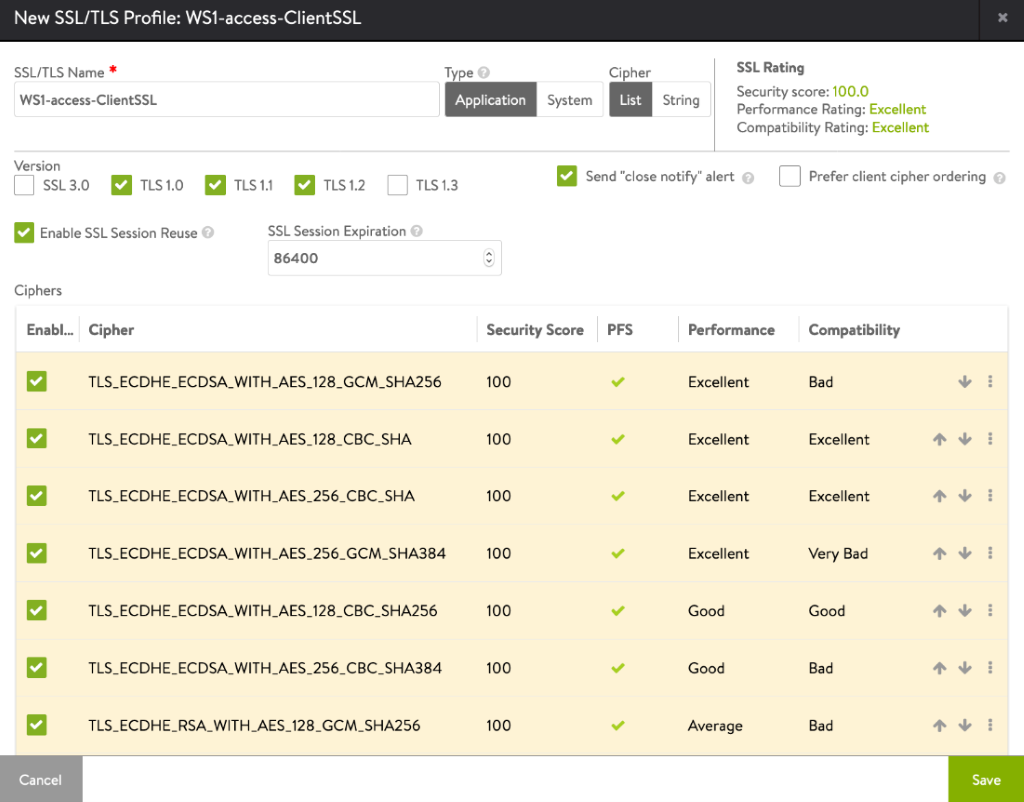

- 创建客户端 SSL 配置文件(可选)

您可以在客户端和服务器端使用相同的配置文件。就本文而言,我们显示了两个不同的配置文件。如果您希望允许旧客户端的前端使用旧密码,但需要在后端通信中使用不同的密码,则可以这样做。

我们还可以使用默认系统 SSL 配置文件。该步骤只是为了说明以下过程:根据您可能要进行的任何自定义创建新的 SSL 配置文件(如果需要)。没有这样的建议配置文件。不过,如果您具有 iOS 用户,则 Apple iOS 应用程序传输安全要求适用于 iOS 上的 Workspace ONE 应用程序。

要允许用户使用 iOS 上的 Workspace ONE 应用程序,负载均衡器必须具有采用向前保密的密码。

以下密码满足该要求:处于 GCM 或 CBC 模式的 ECDHE_ECDSA_AES 和 ECDHE_RSA_AES,如 iOS 11 iOS 安全文档中所述。

我们还可以使用默认系统 SSL 配置文件。该步骤仅作为以下过程的参考:根据您可能要进行的任何自定义创建新的 SSL 配置文件(如果需要)。

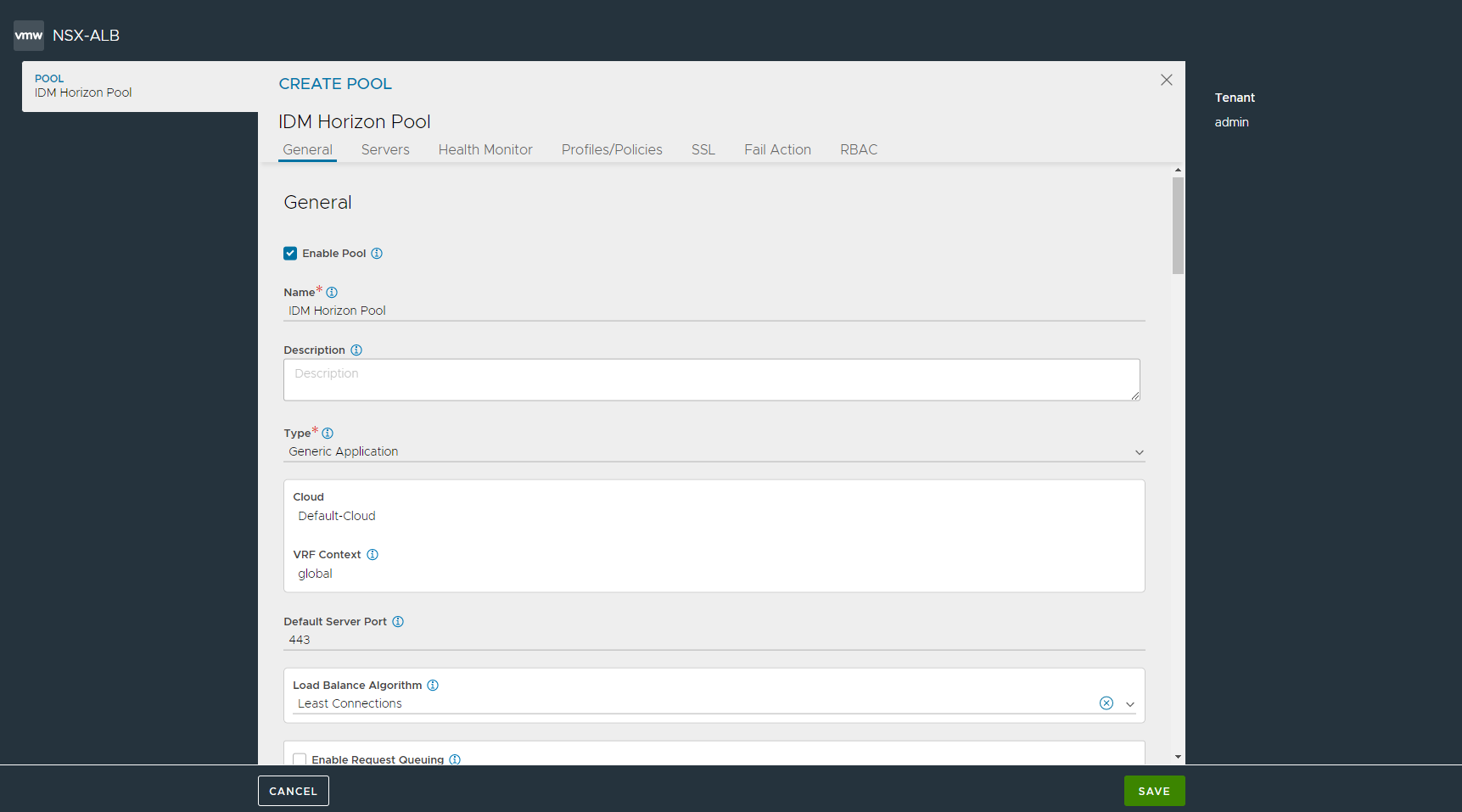

- 创建池

- 要创建池,请导航到应用程序 > 池,然后选择创建池。

- 输入以下部分中所示的详细信息(针对相应的服务)。

- 单击运行状况监控器选项卡以绑定监控器,在运行状况监控器部分下面单击添加,然后选择在上一步中创建的自定义监控器。

- 单击启用 SSL,然后选择在上一步中创建的服务器 SSL 配置文件。

- 在服务器选项卡中,选择 IP 组字段,然后选择我们在上面创建的服务器的 IP 组。

- 单击保存。

- 导入证书

SSL 连接将会在 NSX Advanced Load Balancer 虚拟服务中被终止。因此,必须将 SSL 证书分配给虚拟服务。建议安装由有效证书颁发机构签名的证书,而不要使用自签名证书。在 NSX Advanced Load Balancer 中安装证书,并确保已导入并关联 CA 证书。

必须在 NSX Advanced Load Balancer 上面安装 vidm/WS1 Access 根 CA 证书。由于您将证书绑定到 NSX Advanced Load Balancer HTTPS VS,因此,还要在 VIDM 上添加与该证书关联的根证书和中间证书。

注:对于该设置,已安装一个名为 WS1Access_Certificate 的证书。

- 创建虚拟服务器

创建两个 VIP - 访问 VIP 和连接器 VIP。有关创建新虚拟服务的更多信息,请参见 创建虚拟服务。

服务/组件

VIP:端口

虚拟服务类型

池

IDM Horizon

10.79.186.188:443

L7:HTTPS

IDM Horizon-Pool

证书代理

10.79.186.188:5262

L4:TCP

CertProxy-Pool

证书颁发机构

10.79.186.188:7443

L4:TCP

CertAuth-Pool

KDC

10.79.186.188:88

L4:TCP

L4-UDP

KDC-Pool

连接器/IWA

I10.79.186.189:443

L7-HTTPS

Connection IWA-Pool