本节介绍了为 NSX Advanced Load Balancer 配置 Workspace ONE (WS1) Access。

VMware Identity Manager 将应用程序和桌面合并到一个汇总的工作空间中。无论员工身在何处,都可以访问桌面和应用程序。通过更少的管理点和灵活的访问,Identity Manager 降低了 IT 管理的复杂性。

在负载均衡范围内,具有 5 种 Workspace ONE Access 服务:

Horizon IDM 服务 - 这是为目录和所有 Access 设置提供支持的主要服务。

CertProxy - 使用 TLS 相互身份验证的 Android SSO。

KDC - 使用 Kerberos 公钥初始化身份验证的 iOS SSO。

CertAuth 服务 - 纯 TLS 相互身份验证。

集成的 Windows 身份验证/连接器 - 加入域的 Kerberos 身份验证。

在本节中,我们将介绍所有这 5 种服务的配置步骤。并非必须部署所有这些服务,因此,请检查要求以了解需要配置哪些服务。假设服务 1 到 4 在同一后端服务器的不同端口上运行。

必备条件

确保 Identity Manager 的新 FQDN 位于具有正向和反向记录的 DNS 中,并指向 NSX Advanced Load Balancer 上用于对 Identity Manager 设备进行负载均衡的虚拟服务器 IP 地址。

注:VMware 建议使用支持主体备用名称 (SAN) 的证书,以定义负载均衡的 VIP FQDN 中的每个节点 FQDN(公用或内部)。

可以使用通配符证书,但由于通配符证书格式,来自公用 CA 的通配符证书通常不提供 SAN 支持 - 即使公用 CA 确实支持 SAN 值,他们也可能对提供内部 FQDN 以作为 SAN 值提出异议。此外,如果未定义 SAN 支持,某些 VMware Identity Manager 功能可能无法与通配符证书一起使用。

有关 Workspace ONE Access 的必备条件和部署说明的信息,请参见系统和网络配置要求。

在部署 VMware Identity Manager 计算机期间,您需要输入 VMware Identity Manager FQDN 和端口号。这些值必须指向您希望最终用户访问的主机名。VMware Identity Manager 计算机始终在端口 443 上运行。您可以为负载均衡器使用其他端口号。如果使用其他端口号,您必须在部署过程中指定该端口号。不要将 8443 作为端口号,因为该端口号是 VMware identity Manager 管理端口,并且对于集群中的每个计算机是唯一的。

需要使用 vIDM 连接器为加入域的工作站实施 Kerberos 身份验证。

有关负载均衡器建议的信息,请参见使用负载均衡器或反向代理启用对 VMware Identity Manager 的外部访问。

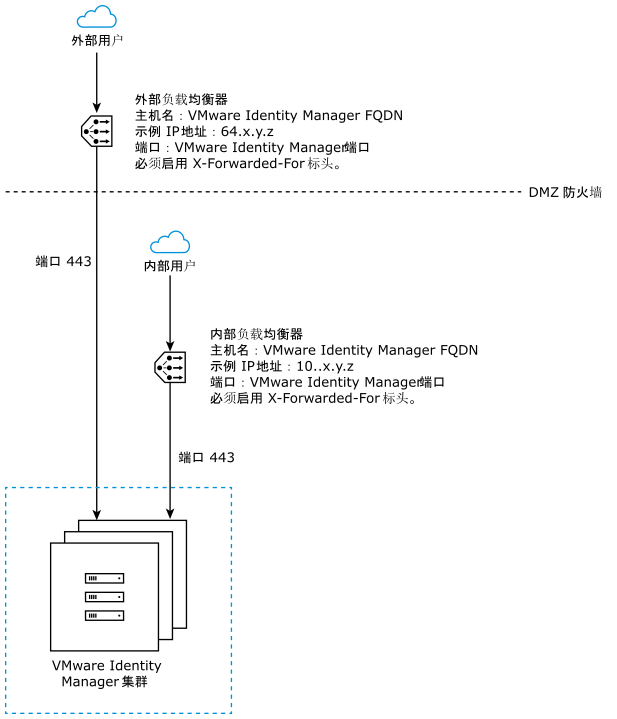

具有虚拟机的外部负载均衡器代理

在部署期间,将在内部网络中设置 VMware Identity Manager 实例。如果要为从外部网络连接的用户提供服务访问,您必须在 DMZ 中安装负载均衡器。如果不使用负载均衡器或反向代理,您以后无法扩充 VMware Identity Manager 实例数。您可能需要添加更多实例以提供冗余和负载均衡。

下图显示了可用于启用外部访问的基本部署架构。

NSX Advanced Load Balancer 配置实体

应用程序和 TCP/UDP 配置文件

服务/组件 |

应用程序配置文件 |

TCP/UDP 类型 |

TCP 超时(以秒为单位) |

|---|---|---|---|

IDM Horizon |

HTTP 配置文件 |

TCP 代理 |

3600 |

证书代理 |

System-L4-Application |

TCP 代理或 TCP 快速路径 |

1800 |

证书颁发机构 |

System-L4-Application |

TCP 代理或 TCP 快速路径 |

1800 |

KDC-TCP |

System-L4-Application |

TCP 代理或 TCP 快速路径 |

1800 |

KDC-UDP |

System-L4-Application |

UDP 代理或 UDP 快速路径 |

1800 |

连接器/IWA |

HTTP 配置文件 |

TCP 代理 |

3600 |

监控器

服务/组件 |

监控器类型 |

运行状况监控器建议 |

运行状况 HTTP 响应代码 |

|---|---|---|---|

IDM Horizon |

HTTPS:443 |

GET /SAAS/API/1.0/REST/system/health/heartbeat |

200 正常 |

证书代理 |

HTTPS:5262 |

GET /system/health |

200 正常 |

证书颁发机构 |

HTTPS:7443 |

GET /SAAS/API/1.0/REST/system/health/heartbeat |

200 正常 |

KDC |

TCP:88 |

不适用 |

不适用 |

连接器/IWA |

HTTPS:443 |

GET /hc/API/1.0/REST/system/health/allOk |

200 正常 |

持久性配置文件

服务/组件 |

持久性类型 |

持久性超时 |

|---|---|---|

IDM Horizon |

Cookie |

会话 Cookie |

证书代理 |

源 IP |

3600 秒 |

证书颁发机构 |

源 IP |

3600 秒 |

KDC |

源 IP |

3600 秒 |

连接器/IWA |

否 |

不适用 |

客户端 SSL 配置文件

没有这样的建议配置文件。不过,如果您具有 iOS 用户,则 Apple iOS 应用程序传输安全要求适用于 iOS 上的 Workspace ONE 应用程序。要允许用户使用 iOS 上的 Workspace ONE 应用程序,负载均衡器必须具有采用向前保密的密码。以下密码满足该要求:处于 GCM 或 CBC 模式的 ECDHE_ECDSA_AES and ECDHE_RSA_AES,如 iOS 11 iOS 安全文档中所述。

服务器 SSL 配置文件

没有这样的建议配置文件。不过,如果您具有 iOS 用户,则 Apple iOS 应用程序传输安全要求适用于 iOS 上的 Workspace ONE 应用程序。要允许用户使用 iOS 上的 Workspace ONE 应用程序,负载均衡器必须具有采用向前保密的密码。以下密码满足该要求:处于 GCM 或 CBC 模式的 ECDHE_ECDSA_AES and ECDHE_RSA_AES,如 iOS 11 iOS 安全文档中所述。

池

服务/组件 |

端口 |

负载均衡算法 |

持久性 |

SSL 配置文件 |

|---|---|---|---|---|

IDM Horizon |

443 |

最少连接 |

Cookie |

WS1-access-ServerSSL |

证书代理 |

5262 |

最少连接 |

源 IP 地址 |

WS1-access-ServerSSL |

证书颁发机构 |

7443 |

最少连接 |

源 IP 地址 |

WS1-access-ServerSSL |

KDC |

88 |

最少连接 |

源 IP 地址 |

不适用 |

连接器/IWA |

443 |

最少连接 |

否 |

WS1-access-ServerSSL |

虚拟服务

服务/组件 |

VIP:端口 |

虚拟服务类型 |

池 |

|---|---|---|---|

IDM Horizon |

IP1:443 |

L7:HTTPS |

IDM Horizon-Pool |

证书代理 |

IP1:5262 |

L4:TCP |

CertProxy-Pool |

证书颁发机构 |

IP1:7443 |

L4:TCP |

CertAuth-Pool |

KDC |

IP1:88 |

|

KDC-Pool |

连接器/IWA |

IP2:443 |

L7-HTTPS |

Connection IWA-Pool |