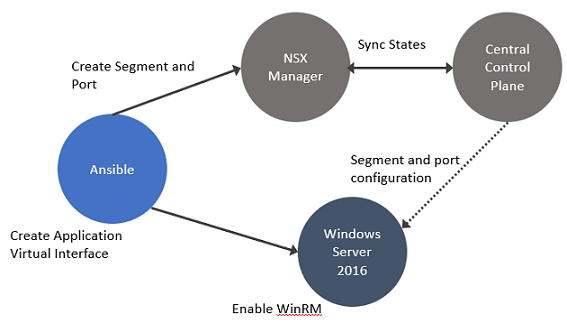

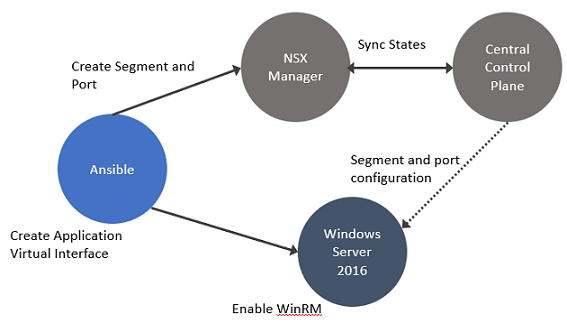

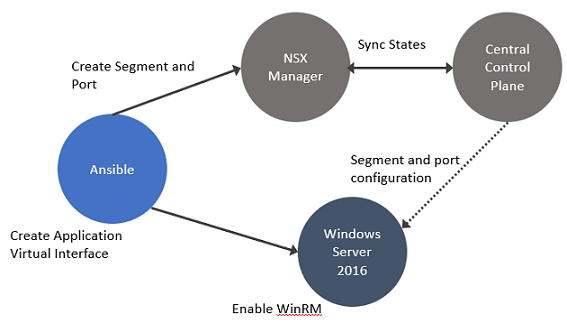

在服务器上安装的 NSX 代理可提供与裸机工作负载的连接并提供安全保护。

在此过程中,将在工作负载和 NSX Manager 之间建立连接。然后,配置 DFW 规则以保护在虚拟或物理工作负载与 Windows Server 2016 或 2019 裸机工作负载之间运行的输入和输出流量。

过程

- 在 Windows Server 2016 上启用 Windows 远程管理 (Windows Remote Management, WinRM),以允许 Windows Server 与第三方软件和硬件进行交互操作。使用自签名证书启用 WinRM 服务。

- 将 WinRM 配置为使用 HTTPS。HTTPS 使用的默认端口为 5986。

- 以管理员身份运行 PowerShell。

- 运行 winrm quickconfig。

- 运行 winrm set winrm/config/service/auth ‘@{Basic=“true”}’。

- 运行 winrm set winrm/config/service ‘@{AllowUnencrypted=“true”}’。

- 运行 winrm create winrm/config/Listener?Address=*+Transport=HTTPS ‘@{Hostname=“win16-colib-001”;CertificateThumbprint=“[output of the 2nd command]"}’。

- 验证 WinRM 配置。运行 winrm e winrm/config/listener。

- 将裸机服务器添加为独立传输节点。请参见通过 GUI 将物理服务器配置为传输节点。

- 验证是否已在 Windows Server 上创建 OVS 网桥。OVS 网桥将应用程序虚拟接口连接到传输节点上的 NSX 交换机。

ovs-vsctl show

输出必须显示从

NSX 交换机和

NSX 管理的主机组件中创建的网桥。

NSX 交换机网桥将用于已创建的传输节点。

NSX 管理的网桥为 Windows 主机上的应用程序虚拟接口而创建。这些网桥条目指示已在 NSX 交换机和 Windows 远程侦听器之间建立通信通道。

- 在覆盖网络支持的传输节点上,验证以下项:

- 静态 IP 地址显示为将 Windows Server 工作负载连接到的覆盖网络分段的 IP 地址。

- 在 Windows 主机上的 NSX 交换机和 NSX 管理的主机组件之间创建了 GENEVE 隧道。

注: 同样地,在 VLAN 支持的传输节点上,确认静态 IP 地址显示为将 Windows Server 工作负载连接到的 VLAN 分段的 IP 地址。

- 在 Windows 中,为 Windows Server 自定义 OVSIM 驱动程序,以便为覆盖网络支持的工作负载创建两个新的网络适配器 - 应用程序虚拟接口和虚拟隧道端点 (VTEP)。

$:> Get-NetAdapter

vEthernet1-VTEP:用于覆盖网络支持的 VTEP 接口。VLAN 支持的工作负载无需使用。

vEthernet1-VIF1:用于裸机 Windows Server 的虚拟接口或应用程序接口。

- 要验证网络适配器,请转到 Windows Server 并运行 Get-NetAdapter。

- 验证应用程序、Windows 裸机服务器和 NSX Manager 之间的连接。

- 为覆盖网络或 VLAN 支持的裸机工作负载添加并发布 L2 或 L3 DFW 规则。

- 确认虚拟或物理工作负载与裸机工作负载之间的输入和输出流量按照发布的 DFW 规则流动。